Vous êtes dans : Accueil > Tribunes libres >

KRACK – ROCA : une faille peut en cacher une autre

Charles Blanc-Rolin, MARDI 24 OCTOBRE 2017

Difficile de ne pas avoir entendu parler de KRACK la semaine dernière, cette attaque affectant les protocoles Wifi WPA et WPA2, et qui vient remettre en cause un mécanisme reconnu comme fiable par le NIST, l’institut américain en charge de la validation des normes et standards.

Mais sécurité est sans-fil font rarement bon ménage. Comme j’ai pu vous en parler récemment sur le site de l’APSSIS, il est possible de pratiquer de nombreuses attaques sur des connexions Wifi, à commencer par des choses simples, comme brouiller le signal ou déconnecter un utilisateur.

Vous allez me dire, alors cette nouvelle attaque, qu’en est-il réellement ?

Découverte par le chercheur belge Mathy Vanhoelf, alors qu’il travaillait sur un autre projet, il s’est penché sur l’implémentation dans OpenBSD du mécanisme d’authentification au réseau, le fameux 4-Way handshake et à découvert qu’un attaquant peut forcer à rejouer l’envoi du message 3 sur 4 correspondant à la dérivation des clés ou l’échange des clés de session permettant de créer une clé de chiffrement unique, et par conséquent casser le chiffrement et éventuellement se positionner en tant que man in the middle sur la connexion.

Sur Linux et Android, cette attaque est d’autant plus critique car la clé de chiffrement unique est effacée de la mémoire (comme le suggère la norme 802.11r) après sa première installation, donc lors de la retransmission du message 3, le client peut accepter une clé de chiffrement avec une valeur nulle, ce qui revient à dire, pas de chiffrement.

On voit donc clairement ici l’intérêt d’utiliser des protocoles chiffrés lorsque l’on utilise une connexion Wifi, comme SSH et HTTPS par exemple, ou mieux encore, l’utilisation systématique d’un VPN lorsque l’on utilise une connexion sans fil.

A noter également que de nombreux patchs sont déjà disponibles, il est donc une fois encore primordial de « patcher » ! (1)

Mais n’oublions pas que de nombreux appareils, tels que des dispositifs médicaux risquent de ne jamais être patchés.

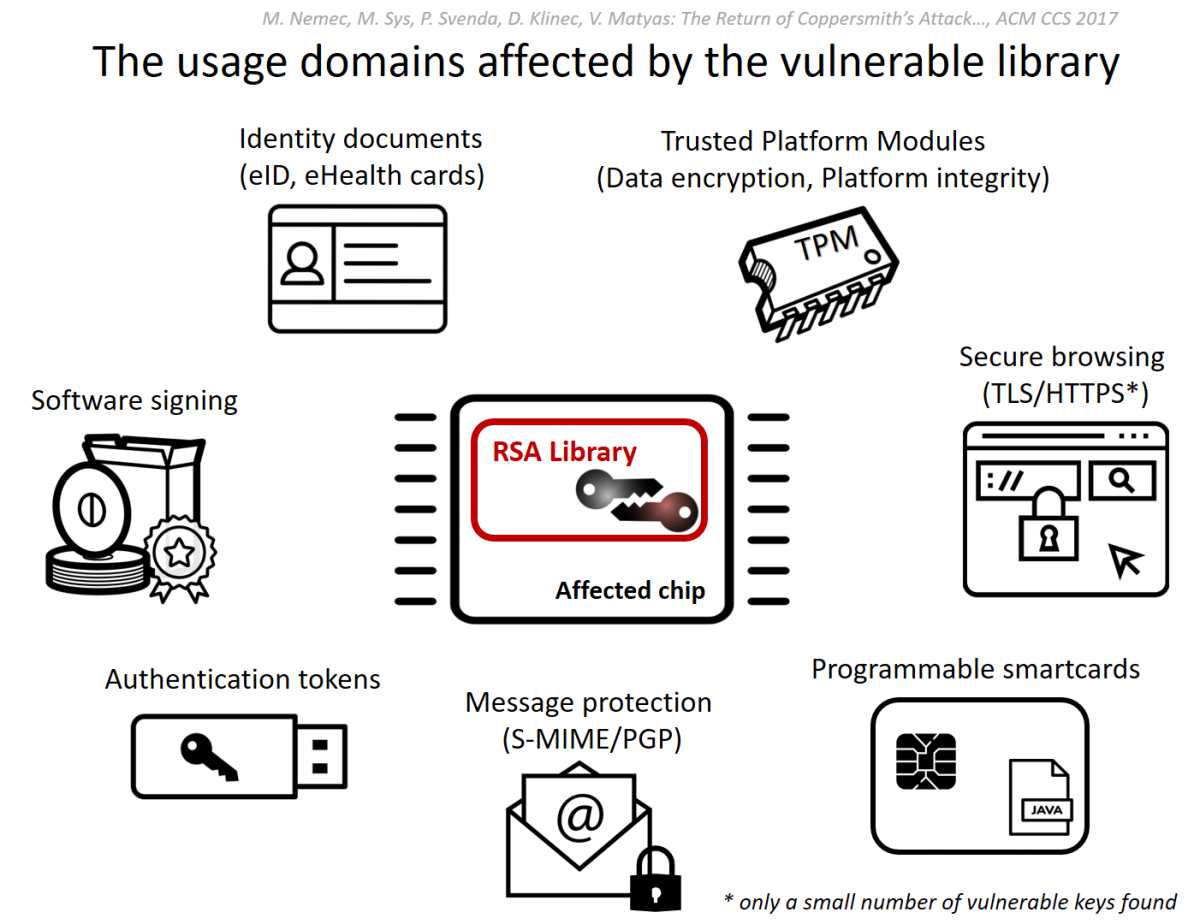

L’attaque ROCA est quant à elle passée un peu plus inaperçue dans la presse, car étouffée par le « buzz » réalisé par KRACK, pourtant, tout comme elle, elle sera présentée lors de la conférence ACM Conference on Computer and Communcations Security qui débutera à la fin du mois et n’est pas moins critique.

ROCA est le fruit du travail de chercheurs thèques de l’université de Masaryk, qui ont découvert une vulnérabilité dans la bibliothèque RSA fournie par le constructeurs de puces électroniques (TPM) Infineon.

Ces puces équipent de nombreux ordinateurs, et toutes les clés RSA créées par des ordinateurs équipés de ces puces sont potentiellement vulnérables.

Pour rappel, les clés RSA sont utilisées dans de nombreux protocoles de chiffrements (certificats TLS, OpenVPN, SSH, PGP / GPG, Bitlocker...), l’impact est donc très conséquent.

A noter tout de même qu’il faut disposer d’une puissance de calcul importante pour permettre de casser ces clés de chiffrement. Pour une clé publique 1024 bits, il faut compter 76$ de temps processeurs (Serveurs Amazon) pour retrouver la clé privée, pour une clé 2048 bits, il faut compter 40300$.

L’ANSSI préconise donc d’appliquer les correctifs pour les TPM vulnérables, de révoquer les clés précédemment créées et de créer de nouvelles clés avec une taille minimale de 3072 bits. [2]

Il est également possible de tester la vulnérabilité de vos clés publiques à l’aide de l’outil fourni par les chercheurs : https://github.com/crocs-muni/roca

Le monde de la crypto en a pris un sacré coup, et la combinaison de ces deux attaques aurait bien de quoi faire trembler même les plus précautionneux !

(1) Vous pouvez retrouver des liens vers les principaux patchs dans le bulletin de l’ANSSI : https://www.cert.ssi.gouv.fr/alerte/CERTFR-2017-ALE-014/

(2) https://www.cert.ssi.gouv.fr/alerte/CERTFR-2017-ALE-015/

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS