Vous êtes dans : Accueil > Tribunes libres >

Après les crypto ransomwares, place aux crypto miners

Charles Blanc-Rolin, MARDI 06 FéVRIER 2018Les rançongiciels chiffrant, sont déjà depuis plusieurs années dans le spectre des équipes SI et SSI. En effet, quel établissement de santé peut se vanter de ne pas avoir eu à faire, ne serait-ce qu’une fois à l’une de ces attaques lors des cinq dernières années. L’infection de 81 hôpitaux britanniques par le ransomware Wannacry en mai 2017, en est sûrement l’exemple le plus marquant(1).

Depuis 2013, où j’ai pu voir arriver au sein de mon établissement les premiers rançongiciels chiffrant, après la mode des rançongiciels non chiffrant du type « faux message de la gendarmerie en plein écran », les solutions de protections, les politiques de patch management et les mentalités ont tout de même évolué, et ces logiciels malveillants restent, heureusement, le plus souvent à la porte de nos établissements.

Depuis quelques mois maintenant, sont régulièrement mis sur le devant de la scène par la presse spécialisée ou les blogs des éditeurs d’antivirus, de nouveaux « logiciels » malveillants : les crypto miners. Les plus assidus d’entre vous me diront, ce n’est pas une nouveauté, et ils auront raison, rappelez-vous Adylkuzz(2) le crypto miner découvert par Kafeine, qui exploitait la même vulnérabilité que Wannacry (MS17-010), à la même période.

J’ai pu voir passer quelques alertes m’indiquant que plusieurs d’entre eux avaient été arrêtés à la porte, mais d’après certains de mes collègues avec qui j’ai plaisir à échanger sur le Forum SIH et en dehors, il semblerait que les crypto miners aient déjà franchi la porte de certains de nos établissements.

Alors pour repartir sur de bonnes bases, essayons d’éclaircir ce sujet.

Un crypto miner, est un logiciel malveillant exploitant les performances (CPU et GPU) de la machine infectée dans le but de « générer » de la crypto monnaie, vous savez, ces monnaies virtuelles et décentralisées permettant d’effectuer des transactions sur le Web, et plus souvent le Darkweb, de manière « anonyme », comme le Bitcoin, Monero ou encore Ethereum, pour n’en citer que les plus connues.

On notera que l’UNICEF, surfant sur la vague de ce phénomène très en vogue, fait appel aux joueurs pour mettre à disposition leurs « PC de l’espace » au profit d’une bonne cause en « minant » de l’Ethereum(3).

Il s’avère que les crypto miners servent des causes beaucoup moins nobles.

J’ai pu constater à ce jour, deux grandes « catégories » :

- des logiciels malveillants « installés » sur la machine victime, qui est souvent intégrée à un réseau d’autres machines infectées : un botnet, permettant de « miner » en masse de la crypto monnaie. Ils peuvent être intégrés à des applications mobiles(4), des extensions pour navigateurs(5) ou encore de fausses mises à jour Flash Player(6) par exemple.

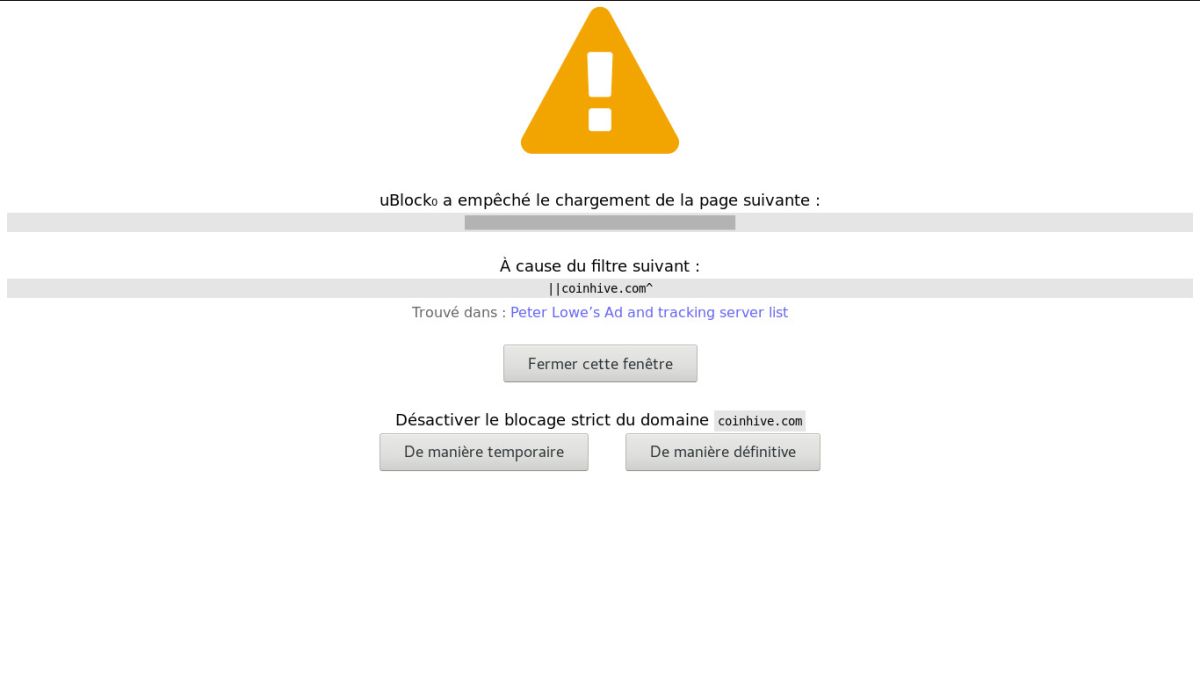

- du code JavaScript intégré à des pages web, à l’insu du gestionnaire du site parfois(7), mais pas toujours (certains ont trouvé une source de revenu autre que la publicité(8)), dans le but d’utiliser les performances de la machine du visiteur pour, là encore « miner », encore « miner », toujours « miner »… Le script le plus populaire est celui proposé par Coinhive, utilisé pour « miner » du Monero. On constate une importante recrudescence de sites utilisant ce script, ou des scripts similaires. Un service en ligne permet même de tester la présence du script de Coinhive sur des sites(9) à partir de leur URL.

Si bloquer l’exécution de JavaScript semble complexe aujourd’hui, sachez que le bloqueur publicitaire libre uBlock Origin(10) par exemple peut permettre de se protéger contre l’exécution du script.

Alors, même si ces nouveaux logiciels malveillants ne laissent pas pré-sentir « un gros danger » en soi, au-delà du fait d’user prématurément les machines (pour des hôpitaux en déficit, ça compte), en ralentissent fortement les machines victimes, ils sont donc susceptibles de perturber la disponibilité et l’intégrité de nos données en retardant ou en rendant impossible certains traitements, ils ne faudra donc pas les négliger.

(1) http://www.dsih.fr/article/2704/nouveau-coup-dur-pour-les-hopitaux-anglais.html

(3) https://www.lesnumeriques.com/vie-du-net/l-unicef-appelle-gamers-a-miner-crypto-monnaies-n71179.html

(9) http://whorunscoinhive.com

(10) https://github.com/gorhill/uBlock

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS