Publicité en cours de chargement...

Authentification biométrique « #unhackable » : la solution qui voudrait nous faire croire aux licornes

Il y a quelques semaines, je suis tombé sur un article passionnant du chercheur David Lodge, publié sur le blog de son entreprise, Pen Test Partners [1]. Il revient en détails sur son analyse d’un produit dont la sécurité est annoncée comme « inviolable » : eyeDisk, une clé USB chiffrée avec authentification biométrique via une lecture de l’iris.

Après avoir soutenu le projet sur la plateforme Kickstarter [2], le chercheur a obtenu un exemplaire de cette fameuse clé soit disant « impossible à pirater ». D’après les premiers tests, la clé semble remplir son contrat, le déverrouillage via lecture de l’iris fonctionne deux fois sur trois, l’authentification via mot de passe proposée en secours fonctionne également, un œil ressemblant ou une photo de l’œil enregistré ne permettent pas de déverrouiller l’accès à l’espace de stockage chiffré en AES 256.

En connectant la clé à une VM Windows, le chercheur a pu constater que trois appareils étaient reconnus par le système : une caméra USB, un volume flash en lecture seule contenant le logiciel permettant de paramétrer la clé et un volume amovible (chiffré).

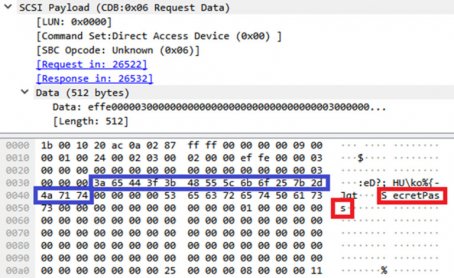

Il s’est ensuite intéressé au fonctionnement du logiciel (fourni pour Windows et Mac) permettant le paramétrage et le déverrouillage de la clé. Le chercheur avoue avoir eu des difficultés à décompiler le logiciel écrit en Visual C++ pour les plateformes X86. Il s’est alors dit, lorsque le mot de passe permettant le déverrouillage du volume chiffré est envoyé, un échange entre sa machine et la clé doit avoir lieu, alors pourquoi ne pas « sniffer » les échanges USB. Le chercheur n’étant pas dans les bureaux de Pen Test Partner au moment des tests et n’ayant pas accès au boîtier Beagle USB Sniffer [3], il s’est tourné vers l’analyseur de trames réseau Wireshark qui permet dans ses versions modernes de capturer également le trafic USB [4].

Après avoir lancé la capture avec Wireshark et en saisissant son mot de passe, il a pu le voir passer « en clair » !!!

« Permettez-moi de répéter ceci : ce dispositif "non piratable" déverrouille le volume en envoyant un mot de passe en texte clair. » lance David Lodge.

Le chercheur étant joueur dans l’âme, il décide ensuite de saisir un mot de passe qui ne correspond pas à celui paramétré pour le déverrouillage du volume, et c’est là que ça devient encore plus intéressant. Peu importe le mot de passe saisi, le logiciel envoi le même paquet à la clé. Le mot de passe saisi est donc envoyé à la clé, qui elle même retourne le mot de passe « en clair » au logiciel pour comparaison. Pour résumer donc, en capturant les paquets USB échangés entre la machine et la clé et en saisissant n’importe quoi, il est possible de voir passer le mot de passe initialement paramétré par l’utilisateur… Tout simplement génial !

Au delà de ce récit passionnant, ce constat nous rappelle une chose, la sécurité absolue n’existe pas, chaque porte fermée peu s’ouvrir d’une manière ou d’une autre. Alors la sécurité est-elle un échec ? La sécurité est une course sans fin à la rigourosité et pour reprendre les mots de Nicolas Ruff :

« Aujourd’hui, la sécurité n’est pas seulement une question de moyens financiers, c’est avant tout une question de bon sens, de compétence et de volonté réelle. » [5]

À méditer...

[1] https://www.pentestpartners.com/security-blog/eyedisk-hacking-the-unhackable-again/

[2] https://www.kickstarter.com/projects/eyedisk/eyedisk-unhackable-usb-flash-drive

[3] https://www.totalphase.com/products/beagle-usb12/

Avez-vous apprécié ce contenu ?

A lire également.

L’Occident se fracasse sur Seedance – la cyber face au paradigme de Robin des Bois

24 fév. 2026 - 08:18,

Tribune

-Impossible de le rater si on s’intéresse un minimum aux évolutions de l’IA : le logiciel Seedance(1), IA spécialisée dans la génération de vidéo d’un réalisme époustouflant, déclenche la colère des Majors américaines : Warner, Disney, Netflix, etc.

L’approche Calimero de la filière logicielle : quand un responsable passe à côté des enjeux industriels et regarde le doigt plutôt que la lune

10 fév. 2026 - 08:14,

Tribune

-Je suis tombé sur une interview [1] de très bon niveau sur BFM Business : celle de Michel Paulin, président de la filière Logiciels et solutions numériques de confiance, ancien patron d’OVHcloud et de SFR, sur les rapports entre la souveraineté numérique, le rôle de l’État et de la commande publique...

Pourquoi le parcours patient n’existe pas (encore)

02 fév. 2026 - 21:08,

Tribune

-Le parcours patient est devenu un mot-clé, presque un slogan. Il est omniprésent dans les discours stratégiques, les projets d’établissement et les feuilles de route numériques. Pourtant, dans les hôpitaux, il reste largement invisible. Les patients ressentent des ruptures, des lenteurs, des incohér...

2026 : la fin de l’Espace, du Temps et de la Vie privée

27 jan. 2026 - 08:37,

Tribune

-Cédric Cartau analyse comment le Fichier national automatisé des empreintes génétiques (Fnaeg), initialement conçu pour lutter contre la criminalité sexuelle, est devenu en moins de 30 ans un outil de fichage de masse. En s’appuyant sur l’essor de la recherche par parentèle, il interroge les conséqu...