Vous êtes dans : Accueil > ANNUAIRE SIH > Gestion Documentaire

Description de AD

Points forts de AD

Editeur

Articles

Les bonnes pratiques de la simulation en santé mises à jour par la HAS

09 avril 2024 | Damien Dubois | ActualitésValidée par le collège de la Haute Autorité de santé, la version actualisée du guide de bonnes pratiques en matière de simulation en santé a été mise en ligne le 28 mars 2024. La précédente datait de 2012.

Retour sur expérience : WELIOM a préparé le CRPA, Centre de Réadaptation pour Personnes Âgées VYV 3 Terres D'oc à sa visite de certification HAS sur les critères numériques

02 avril 2024 | Weliom | CommuniquéIl y a déjà 10 ans, WELIOM s’attachait à accompagner les établissements de santé sur la thématique Gestion du Système d’Information de la HAS en faisant notamment le lien entre 12 critères du manuel de certification et les indicateurs du programme Hôpital Numérique.

Revue d’actualité cyber un tantinet décalée

02 avril 2024 | Cédric Cartau | TribuneIl s’en passe des choses en ce moment : est-ce le printemps ou la fin d’un hiver pourri ? Toujours est-il que l’on ne sait plus où donner de la tête.

Renforcer la cybersécurité de nos établissements de santé | Ouverture des deux premiers guichets : “Annuaires techniques et exposition sur internet” et “HospiConnect” du programme CaRE

22 mars 2024 | ANS | CommuniquéDepuis des mois, un large travail d’analyse du risque cyber qui pèse sur les établissements de santé et une priorisation des mesures correctives à mettre ont été mené avec l’ensemble des acteurs de l’écosystème (fédérations hospitalières, DSI et RSSI d’établissement de santé, ARS, Grades...). Ce travail a permis de lancer le 18 mars, deux guichets de financements portés par l’ANS et destinés aux Etablissement de santé. Il s’agit dans un premier temps de :

Orange Cyberdefense : Ready for CaRE !

26 février 2024 | DSIH | ActualitésSelon l’Anssi, le secteur de la santé est le troisième domaine le plus cyberattaqué en France. Orange Cyberdefense, acteur majeur de la cybersécurité, a développé une approche complète et globale pour répondre à l’ensemble des problématiques auxquelles sont confrontés les établissements. De l’expertise d’un grand groupe à la mobilisation des équipes pour répondre aux enjeux des réglementations européennes et des projets nationaux, notamment le programme CaRE, Saïd Bouakline, directeur commercial en charge des centrales d’achat chez Orange Cyberdefense, retrace l’engagement de l’entreprise auprès des structures de santé.

Une première en France : GERS Data ouvre l’accès à titre gracieux pour les travaux de recherches non sponsorisés à THIN®, première base de données de vie réelle anonymisée en médecine de ville

06 février 2024 | Gers Data | CommuniquéGERS Data, filiale de Cegedim et acteur de référence en matière de données et analyses pour le marché de la santé en France, propose un accès élargi à labase de données de vie réelle anonymisées THIN® pour les projets non sponsorisés des chercheurs, notamment académiques, dans un esprit de collaboration, et avec un objectif d’amélioration de santé publique.Reconnue pour la robustesse de ses données médicalisées, la base européenne THIN®, construite sur un modèle commun de données structurées, est accessible immédiatement aux technologies de l’innovation médicale et de l’Intelligence Artificielle, au service de la Santé.

Suis-je une IA ? ou les réflexions métaphysiques d’un RSSI sous tension

24 octobre 2023 | Cédric Cartau | TribuneIl y a des semaines où s’enchaînent les ennuis, et là, j’ai eu ma dose. Alors je viens chercher réconfort auprès du lecteur qui sera sensible (sans pouvoir y répondre, forcément) à mes interrogations existentielles sur les octets, les malwares, les processus et les patchs OS vérolés.

L’Initiative mondiale de l’OMS sur la santé numérique

05 septembre 2023 | DSIH | ActualitésLe 19 août, l’Organisation mondiale de la santé a annoncé une nouvelle initiative sur la santé numérique lors de la réunion des ministres de la santé du Sommet du G20 organisé par le gouvernement indien.

Les EDR ou le débat conceptuel

11 juillet 2023 | Cédric Cartau | TribuneNe vous posez pas la question de savoir s’il faut des antimalwares sur vos PC. Il en faut (et au demeurant on aura franchi un cap important quand on arrêtera de lire les précos tek de certains éditeurs qui vous expliquent qu’il faut exclure la moitié des répertoires de la protection résidente – authentique !).

Télésurveillance médicale et dispositifs médicaux numériques : la HAS annonce un guichet unique pour une « évaluation transversale »

16 janvier 2023 | DSIH | ActualitésLa Haute Autorité de santé (HAS), en charge de l’évaluation des dispositifs médicaux numériques (DMN), a annoncé le 12 janvier la mise en place d’un guichet unique d’évaluation pour répondre aux spécificités des DMN à visée thérapeutique et de télésurveillance médicale.

Un fonds de 100 millions d’euros pour accélérer l’innovation dans la prévention

03 janvier 2023 | DSIH | ActualitésMi-décembre, PariSanté Campus et Bpifrance ont annoncé le lancement d’un programme d’accompagnement en faveur de l’innovation dans la prévention en santé, avec un fonds d’investissement de 100 millions d’euros.

Les référentiels ISO, pas si simples

22 novembre 2022 | Cédric Cartau | TribuneIl est de ces sujets qui paraissent anodins, tellement anodins que vous les voyez rarement évoqués en tant que tels dans une réunion d’huiles ou tout simplement d’experts.

Ouverture du guichet de référencement de solutions logicielles

07 septembre 2021 | DSIH | ActualitésLe guichet de référencement des logiciels a été ouvert fin août à la suite de la publication au Journal officiel des arrêtés fixant les modalités de référencement et de financement dérivées du Ségur de la santé.

Ségur : instruction de la DGOS sur le financement forfaitaire

24 août 2021 | DSIH | ActualitésDans le cadre du volet numérique du Ségur de la santé, la DGOS a publié au Bulletin officiel du 16 août une instruction d’application immédiate relative au lancement opérationnel du financement forfaitaire des établissements de santé pour l’atteinte de cibles d’usage.

Dedalus facilite l’intégration de ses solutions avec des services managés

02 juillet 2021 | DSIH | ActualitésLes systèmes d’information hospitaliers se complexifient, avec un nombre croissant d’applications. Pour optimiser l’intégration de ses solutions dans les SIH, Dedalus ouvre une nouvelle voie de partenariat avec les structures de soins. Il propose une offre de services managés permettant aux DSI de se concentrer sur leurs missions de soin, de gestion et de pilotage des établissements.

Sauvegarde Offline, protection imparfaite

29 juin 2021 | Cédric Cartau | TribuneIl est de bon ton d’affirmer que la meilleure protection contre les cryptolockers est et demeure les sauvegardes Offline. Quoi de plus évident en effet : si vos sauvegardes sont physiquement déconnectées, elles ne pourront être chiffrées, et vous pourrez repartir de données saines en cas de sinistre. En fait, c’est moins trivial qu’il n’y paraît, et voici pourquoi.

Deux dispositifs pour l’accès précoce à l’innovation

20 avril 2021 | DSIH | ActualitésDeux mois après le décret relatif à la prise en charge transitoire de certains produits ou prestations par l’assurance maladie, aucun dossier n’a été soumis. À l’occasion de la 6e Journée Start-up innovantes, le Snitem est revenu sur ce dispositif ainsi que sur le forfait Innovation.

Stratégie de réponse aux ransomwares : élever un peu le débat

30 mars 2021 | Cédric Cartau | TribuneDans un billet récent, un point intéressant a été soulevé et consisterait à considérer la sécurité cyber comme relevant de la mission régalienne, au même titre que la sécurité de l’espace aérien, des routes, etc. Poursuivons un peu dans la même veine.

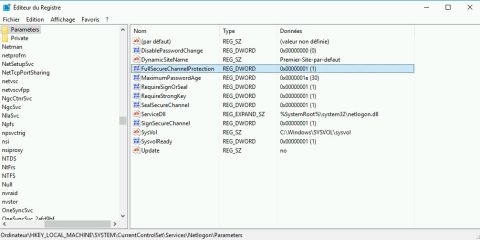

Zerologon : retour sur l’application du correctif de Microsoft

01 décembre 2020 | Charles Blanc-Rolin | TribuneVous avez été plusieurs à m’interpeller concernant le correctif publié en août par Microsoft pour la vulnérabilité CVE-2020-1472 (Zerologon) concernant le protocole d’authentification Netlogon. Pour rappel, plusieurs POCs disponibles publiquement permettent d’exploiter la vulnérabilité [1] et certains attaquants comme ceux derrière le rançongiciel Ryuk ne se privent pas pour l’utiliser et compromettre l’ensemble du SI et chiffrer un maximum de données [2]. Cette information est notamment rappelée dans un rapport publié le 30 novembre par le CERT-FR de l’ANSSI [3].

Cadrer les opérations des admins sur les systèmes

30 novembre 2020 | Cédric Cartau | TribuneLes administrateurs systèmes (adminsys) disposent – par définition – de droits techniques étendus et, de ce fait, peuvent tout voir, tout surveiller, tout modifier : c’est même la raison pour laquelle on les paye. Dans l’immense majorité des cas, il n’en résulte aucune espèce de problème, mais cela dit, sans tomber dans la paranoïa, il ne faut pas pour autant négliger de cadrer leurs prérogatives : la confiance n’exclut pas le contrôle.

Ryuk le retour : après UHS et Sopra Steria, le secteur de la santé en ligne de mire

02 novembre 2020 | Charles Blanc-Rolin | TribuneAprès un retour fracassant en compromettant fin septembre le système d’information d’UHS (Universal Health Services) [1], une chaîne de 400 établissements de santé et le SI du géant de l’IT français, Sopra Steria le 20 octobre [2], le rançongiciel Ryuk ciblerait à nouveau le secteur de la santé d’après une alerte émise conjointement par le CISA (« l’ANSSI américaine »), le FBI et le HHS (« Ministère américain de la santé ») [3].

Les Assises 2020 : Guillaume Poupard positif, mais pas naïf

26 octobre 2020 | Charles Blanc-Rolin | TribuneLes Assises de la sécurité, rendez-vous incontournable des acteurs du domaine de la sécurité numérique fondé par Gérard Rio, fêtaient leur 20e anniversaire cette année ! Malgré le contexte, les bougies ont pu être soufflées « en vrai » !

Un rançongiciel tue une patiente, Emotet, Zerologon encore et toujours… XP s’évapore...

27 septembre 2020 | Charles Blanc-Rolin | TribuneUn hôpital allemand victime d’un rançongiciel : une patiente décédée

Zerologon : est-il vraiment urgent de patcher ses contrôleurs AD ?

22 septembre 2020 | Charles Blanc-Rolin | TribuneSi vous étiez en congés, ou tout simplement déconnecté, la semaine dernière, le CERT-FR de l’ANSSI a publié deux alertes en lien avec la vulnérabilité CVE-2020-1472, également baptisée « Zerologon » [1]. Si vous êtes attentif aux vulnérabilités critiques corrigées dans le fameux « patch tuesday » de Microsoft, vous vous rappelez certainement de cette vulnérabilité affectant l’implémentation du protocole d’authentification Netlogon Remote Protocol (MS-NRPC) dans les contrôleur de domaine Windows, corrigée au mois d’août [2].

SESAN adapte le dispositif eCOVID pour le suivi des patients et des cas contacts

13 mai 2020 | GCS SESAN | CommuniquéCOVID19 : le dispositif eCOVID de Terr-eSanté s’adapte pour outiller les professionnels de santé dans le suivi des patients et des cas contacts afin de permettre des actions préventives sur l’apparition des micro-clusters.

Quelques idées en vrac pour les RSSI désœuvrés

21 janvier 2020 | Cédric Cartau | TribuneEn général, que l’on soit RSSI technique (ce qui devrait d’ailleurs plutôt s’appeler CSSI) ou métier (que l’on devrait d’ailleurs plutôt appeler « Officier Sécurité SI » ou « Gestionnaire de risque SI »), on passe une bonne partie de son temps en projets divers et variés, à dépenser de l’argent que l’on n’a pas pour sécuriser des processus métiers qui existaient bien avant que l’on naisse, pour des MOA qui parfois ne savent pas qui on est. Bref, la routine.

Les bonnes résolutions pour 2020 en 10 commandements

07 janvier 2020 | Charles Blanc-Rolin | TribuneVous n’échapperez pas à la tradition, on ne commence pas une nouvelle année sans prendre de bonnes résolutions. Les fêtes de fin d’année sont passées et il temps de se remettre au travail. Je vous propose donc 10 commandements pour bien démarrer l’année 2020 !

Sécuriser son AD, une mission presque divine

26 novembre 2019 | Cédric Cartau | TribuneLe CHU de Rouen a subit l’attaque informatique que l’on sait, et bon nombre d’entre nous sommes en train de colmater autant de brèches que l’on peut avant que cela soit notre tour. Mais par quel bout commencer ? L’AD bien entendu, ce n’est rien de moins que le composant le plus sensible du SI (et paradoxalement celui qui est souvent dans le pire état en termes de SSI). Mais comment aborder cette sécurisation, par quelles mesures ?

Sécurité des SI de santé : an 0 ?

25 novembre 2019 | Cédric Cartau | TribuneDans un de mes précédents postes, une directrice de soins avait coutume de dire que « l’informatique dans les hôpitaux, c’est comme l’URSS : on sait envoyer des types dans l’espace, mais il n’y a pas de pain dans les boulangeries ». On était au début des années 2000, bien avant le premier plan Hôpital numérique, et les DSI des hôpitaux n’avaient pour la plupart pas encore franchi la porte de l’unité de soins, mais je crains que si le cœur de métier a subi une grosse informatisation en presque 20 années, on en soit toujours au même stade sur le volet Sécurité.

Analyse d’une DSI selon le paradigme de la chaîne alimentaire

15 octobre 2019 | Cédric Cartau | TribunePour ceux qui ne sont pas du « sérail » – comprendre la bande de geeks qui parlent IPv6 dans le texte –, il est important de comprendre un fait majeur : tout comme la nature a sa chaîne alimentaire, la DSI a la sienne.

Été, bilan chaud, chaud, chaud !

03 septembre 2019 | Cédric Cartau | TribuneÇa y est, c’est l’odeur des cartables neufs, des Bic sous blister et des chaussures toutes neuves qui font mal aux petons : il est temps de faire le bilan de l’été. Parce qu’il n’y a pas eu que la canicule, fallait se tenir un minimum informé.

La certification HDS des GAFAM et le deuxième effet Kiss Cool

07 mai 2019 | Charles Blanc-Rolin | TribuneEn fin d’année dernière, Microsoft annonçait fièrement avoir obtenu le saint Graal qu’il convoitait depuis plusieurs années, à savoir la certification hébergeur de données de santé.

La fin de la cybersécurité ? Partie II

16 avril 2019 | Cédric Cartau | TribuneDans une première partie, nous avons analysé un article du dernier numéro du mensuel Harvard Business Review qui faisait la part belle à l’analyse catastrophiste de la cybersécurité – en substance, on va tous dans le mur – et qui professait le retour à l’isolation physique des réseaux essentiels à la résilience des organisations. Suite de l’analyse.

La fanfare Microsoft Office 365, trompettes et pipeau – la partie trompettes

26 mars 2019 | Cédric Cartau | TribuneLa gestion du pack Office en mode « On Premise » (en local sur vos PC, votre réseau, vos infrastructures), c’est l’horreur, c’est pire que l’horreur. Il faut déployer des logiciels sur des PC, parfois sur des sites distants avec des liens bas débit (quoique ce procédé ait tendance à disparaître), gérer les problèmes d’installation, les erreurs, les migrations, etc. Sans parler du fait que l’on n’est jamais à jour : que celui qui suit à la virgule les montées de version Microsoft sur tout son parc, et pour tous les modules (y a pas que Word et Excel !), lève la main, en particulier dans le monde de la santé. Il n’est pas rare de trouver des versions Office antédiluviennes, voire toutes les versions qui cohabitent sur un même parc (authentique).

SSI et pêche au gros

16 janvier 2019 | Cédric Cartau | TribuneRécemment, 01Net a publié un article[1] assez édifiant sur Ryuk, un malware très vilain qui a été taillé pour les « silent attack », comprendre les attaques en mode furtif.

Sécurisation des comptes admin : une complexité fractale

27 novembre 2018 | Cédric Cartau | TribuneIl se trouve que parmi mes préoccupations – pas seulement celles du moment, mais en général –, la sécurisation des comptes à privilèges occupe une place particulière parce qu’il s’agit d’une tâche pas si évidente. Petit état des lieux.

RGPD : un an après

13 novembre 2018 | DSIH, | ActualitésLors du prochain Congrès national de la sécurité des SI de santé de l’Apssis, qui se tiendra au Mans du 2 au 4 avril 2019, Cédric Cartau*, vice-président de l’Apssis, délivrera une conférence intitulée « RGPD : un an après ». Cette intervention donnera suite à celle qui, cette année, lors du 6e Congrès national, avait permis de présenter les travaux du CHU de Nantes. Dans le but d’alimenter la réflexion sur la mise en œuvre opérationnelle du RGPD, Cédric nous propose une publication originale, une analyse empreinte d’un premier recul, et pose une première série de diagnostics.

Google pourrait-il connaître l’état de santé de tout le monde ou presque ?

18 septembre 2018 | Charles Blanc-Rolin | TribuneDéduire la situation sanitaire des utilisateurs de ses services ou identifier les titulaires d’une carte de crédit, même si leurs achats ont lieu hors ligne, Google en serait-il capable ?

En direct du 6ème Congrès National de l'APSSIS, intervention d’Advens sur le panorama de la sécurité dans le monde de la santé

05 avril 2018 | Cédric Cartau | TribunePoursuivant sa stratégie de développement dans la santé, les intervenants d’ADVENS nous livrent des éléments macroscopiques intéressants. Petit florilège sans prétention.

GHT : stratégie de convergence SSI, partie III bis

03 avril 2018 | Cédric Cartau | TribuneDans un précédent article(1), nous traitions des stratégies de convergence SSI au sein d’un GHT s’appuyant sur le triptyque audit/appréciation des risques/suivi des actions et, en premier lieu, de l’audit, en décrivant un outil très simple (PingCastle) qui permet d’évaluer le niveau de protection de l’AD. Dans un second volet(2), nous avons développé plus particulièrement les audits de la protection périmétrique, avant de fournir(3) une liste, pour réflexion, d’indicateurs à mettre en place.

GHT : stratégie de convergence SSI, partie III

27 mars 2018 | Cédric Cartau | TribuneDans un précédent article(1), nous traitions des stratégies de convergence SSI au sein d’un GHT s’appuyant sur le triptyque audit/appréciation des risques/suivi des actions et, en premier lieu, de l’audit en décrivant un outil très simple (PingCastle) qui permet d’évaluer le niveau de protection de l’AD. Dans un second volet(2), nous avons développé plus particulièrement les audits de la protection périmétrique.

GHT : stratégie de convergence SSI, partie II

20 mars 2018 | Cédric Cartau | TribuneDans un précédent article(1), nous traitions des stratégies de convergence SSI au sein d’un GHT s’appuyant sur le triptyque audit/appréciation des risques/suivi des actions et, en premier lieu, de l’audit, en décrivant un outil très simple (PingCastle) qui permet d’évaluer le niveau de protection de l’AD.

GHT : stratégie de convergence SSI, partie I

13 mars 2018 | Cédric Cartau | TribuneLa loi de santé 2016 impose, au sein d’un GHT, une convergence des SI. Après moult discussions, la notion de convergence est entendue par les pouvoirs publics comme un logiciel unique (le même) pour couvrir un besoin fonctionnel. OK OK, on peut ergoter sur ce qu’est un logiciel et jouer sur les mots entre modules, logiciels, progiciels ou que sais-je, mais la direction semble claire.

Les beaux jours de l’aide à la décision et de l’IA en radiologie. Pourquoi pas d’autres disciplines médicales ?

06 février 2018 | Marius Fieschi | TribuneLes promesses et les annonces concernant les résultats des méthodes d’intelligence artificielle et l’aide à la décision en imagerie conduisent à s’interroger : pourquoi la radiologie ? Qu’est-ce qui la distingue d’autres disciplines cliniques pour lesquelles les prospectivistes ne disent rien ou sont plus réservés ? S’agit-il des caractéristiques de la discipline, des méthodes du deep learning qui seraient particulièrement bien adaptées à ce type de données, de la disponibilité des données massives, des types de décisions ou des conditions d’exercice en imagerie ?

GHT : le projet de SSO est-il une priorité dans la convergence SI ?

27 novembre 2017 | Cédric Cartau | TribuneÇa y est, pas mal de GHT ont déjà démarré les travaux de convergence de leur SI… Bon, OK, je reformule, pas mal de GHT ont déjà démarré les travaux de réflexion sur ce qui va devoir converger ou pas, et dans quel ordre. Bon, OK, OK, je reformule encore : pas mal de GHT ont commencé les réunions des DSI, ça vous va ?

Compromission d’une DMZ, la théorie des missionnaires

04 juillet 2017 | Cédric Cartau | TribuneDans un article (1) du 18 juin dernier, le magazine 01net détaille le mode opératoire de l’attaque contre TV5 Monde. Et je vous en conseille fortement la lecture, car cela donne à réfléchir, pour ceux qui ne se sont jamais frottés à ce sujet. Cet article m’interpelle d’autant plus que l’un des confrères RSSI de CHU a fait réaliser, sous contrôle bien entendu, une prestation d’intrusion à distance basée sur le même principe et que, dans mon CHU, nous avons aussi fait la même chose (sous un format un peu différent puisqu’il s’agissait d’un exercice d’intrusion interne).

Le volet numérique du programme Paerpa : décevant… mais riche d’enseignements

16 mai 2017 | DSIH, @lehalle | ActualitésLa Drees (1) vient de publier un rapport d’évaluation du programme Paerpa qui ne manque pas d’aborder la part prise par l’outillage en systèmes d’information dans les résultats de l’expérimentation.

Et les bonnes résolutions sur la gestion du parc ?

16 janvier 2017 | Cédric Cartau | TribuneMon ami Charles ne va tout de même pas garder pour lui seul le monopole des bonnes résolutions[1], il faut un peu en laisser aux copains. Dans le genre, j’aime bien la question de la maîtrise du parc des équipements informatiques, parce qu’en général il n’y a pas besoin de gratter longtemps pour voir apparaître de l’eczéma.

Santé mobile : où en est-on ? 4. Le patient bientôt aux commandes de son dossier médical ?

14 novembre 2016 | DSIH,@lehalle | Actualités

Cryptolockers : état des lieux et plans de protection

18 octobre 2016 | Cédric Cartau | ActualitésJe suis positivement inquiet sur l’évolution de la menace que représentent les cryptolockers, pas tant par le fait qu’il n’existe aucun moyen fiable de s’en protéger à 100 % (ce qui était le cas des « zero days » et qui n’est pas nouveau), mais surtout parce qu’il semblerait que nous n’en soyons qu’à la version 1.0 du grand foutoir. Rien ne m’agace plus d’ailleurs que de croiser, sur un colloque ou un stand de fournisseur, un responsable commercial m’annonçant avec fierté que son produit à lui éradique les cryptos sous prétexte qu’il fait de l’analyse comportementale.

Souplesse et confort d’utilisation des logiciels métiers grâce à l’annuaire Identity Manager

11 avril 2016 | Enovacom | CommuniquéFrédéric Bourcier est le Directeur des systèmes d'Information et de l'Organisation (DSIO) du Groupe Hospitalier Diaconesses Croix Saint-Simon à Paris, un ESPIC de 350 lits MCO multi-sites. Il revient sur l'adoption d'Identity Manager, la solution Enovacom d'industrialisation des comptes et des habilitations

Le chiffrement de mails, tour d 'horizon de quelques solutions – partie 1

08 février 2016 | Cédric Cartau | TribuneQu'on se le dise, envoyer un message électronique sur Internet, c'est comme envoyer une carte postale : toutes les personnes qui auront la carte dans les mains à un instant donné pourront lire ce qui est écrit dessus. Les protocoles de messagerie sont ainsi conçus qu'un message transite en clair sur le réseau des réseaux.

Les poches trouées de l'informatique

30 novembre 2015 | Cédric Cartau | TribuneLaissez-moi vous narrer une petite mésaventure récente, dans un domaine certes à la limite de l'informatique (quoique) : les photocopieurs multifonctions, MFP pour les intimes.

« Le numérique en santé soulève des questions sociétales et éthiques graves »

18 mai 2015 | Propos recueillis par Dominique Lehalle | ActualitésBenoit Thieulin, président du Conseil national du numérique, est invité à dialoguer avec le Pr Jean-Luc Harousseau, président de la Haute Autorité de santé, lors de la Grande Conférence HIT organisée par la Fédération hospitalière de France, le 20 mai. Il a accordé un entretien à DSIH dont vous pouvez découvrir la première partie dans le magazine du mois de mai et que nous complétons ici.

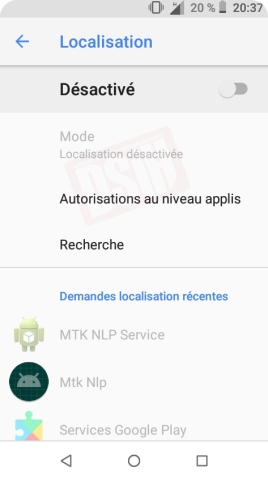

Toujours à propos du BYOD, quelques éléments de réflexion

24 novembre 2014 | Cédric Cartau | TribuneOn l'avait compris, la connexion d'un matériel non maîtrisé par l'institution au réseau interne a tendance à me donner de l'urticaire. Cela étant, il existe tout de même des pistes de travail, pour peu que certains principes restent respectés. Dans l'idéal, il faut raisonner par couches ou catalogue de services : on va découper l'approche BYOD en plusieurs strates, chacune correspondant à un service mis en œuvre par la DSI et implémentant également des règles de sécurité. L'idée est que plus on autorise, sur un terminal non maîtrisé, l'accès aux fonctionnalités du SIH, et plus les contraintes de sécurité doivent être respectées.

Domoplaies : 3 centres opérationnels en Basse-Normandie

27 octobre 2014 | DSIH,D.L | ActualitésDomoplaies est un projet interrégional de télémédecine, initié en Basse-Normandie et en Languedoc-Roussillon, qui permet aux soignants prenant en charge le suivi de plaies complexes de bénéficier d’un accompagnement par un professionnel d’un centre expert distant.

Outils décisionnels et santé : L’expertise Evolucare Technologies

15 septembre 2014 | DSIH, B.B | ActualitésLe portail de Business Intelligence édité par Evolucare Technologies est un outil présentant de multiples possibilités d'analyse de l'activité des établissements de santé et spécialement conçu pour acteurs du monde de la santé. Il permet aux décideurs de répondre avec efficience aux demandes statistiques des tutelles.

« Les points forts de notre candidature reposent sur la simulation et l’évaluation »

06 mai 2014 | DSIH | ActualitésDans un entretien accordé à DSIH, Monique Cavalier, directrice de l’Agence régionale de santé de Midi-Pyrénées, décrit la démarche de la région dans sa réponse à l’appel à projets Territoire de soins numérique (TSN), dossier intitulé en forme de clin d’œil : Tarn Santé Numérique.

Orienter les patients : le concept de « pairscripteur »

11 mars 2014 | D.L | Actualités« Je fais le pari que le meilleur moyen de décrire les caractéristiques et les compétences d’un professionnel repose sur l’agrégation de l’opinion de ses pairs ».

Les systèmes d'informations de santé, retour sur l'année 2013

13 janvier 2014 | DSIH | TribuneCe cru 2013 a été riche en enseignements, évènements et informations diverses. Revenons un peu sur le début de l'année.

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS