Vous êtes dans : Accueil > Tribunes libres >

Propagation mondiale du rançongiciel WCRY : des nouvelles du front

Charles Blanc-Rolin , LUNDI 15 MAI 2017

Il aura été difficile de ne pas avoir entendu parler ces deux derniers jours de cette propagation mondiale du rançongiciel WanaCrypt0r qui a paralysé de nombreuses entreprises, ministères, opérateurs téléphoniques, le constructeur Renault ou encore 45 hôpitaux publics britanniques. (voir : Rançongiciel : propagation massive et mondiale : l’ANSSI sonne l’alerte !)

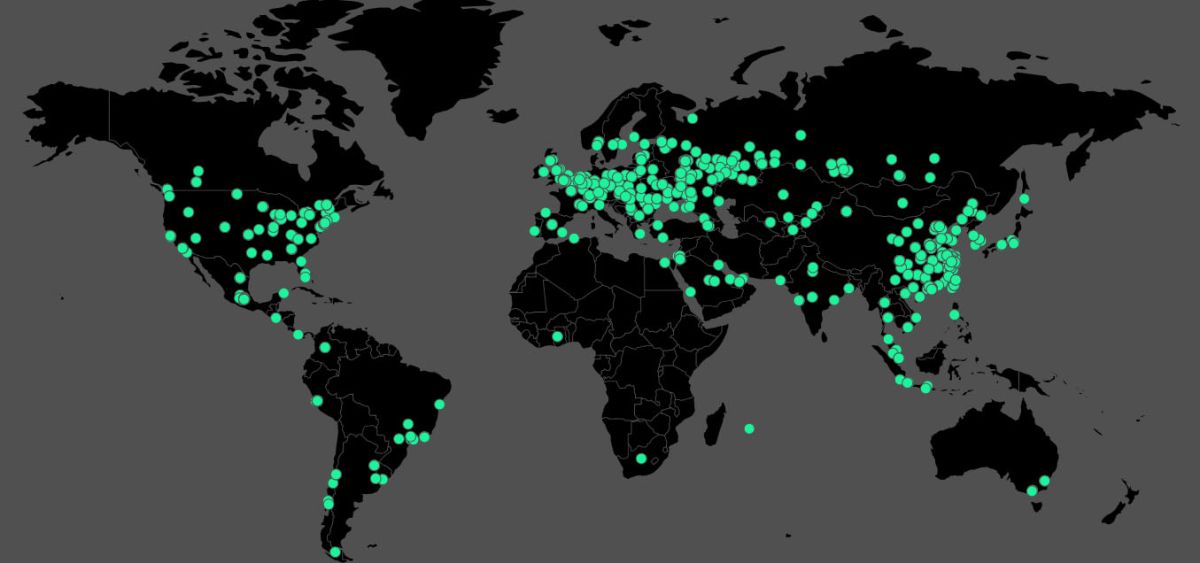

Des dégâts considérables constatés ! Et le nombre de victimes cliquant sur la pièce jointe malveillante envoyé dans un message de phishing (l’hypothèse d’une propagation par mail s’est confirmée) continu d’augmenter. On a passé la barre des 230 000 victimes à l’heure où j’écris ces lignes. Vous pouvez visionner l’évolution en direct sur le Tracker mis en place par Malwaretech.

Il s’est passé beaucoup de choses en à peine quelques heures ! Côté Français, comme je vous l’avais indiqué, l’ANSSI a donné l’alerte très rapidement dans la soirée de vendredi. Pour le secteur de la santé, le Ministère a émis une alerte auprès des ARS dans la foulée, également retransmise à la chaine d’alerte SSI (des RSSI d’établissements principalement) mise en place par notre FSSI, Monsieur Philippe LOUDENOT. Des échanges entre RSSI de différents établissements (CHU, CH), des mises en œuvre de procédures d’urgences dans plusieurs établissements (alerte des directions, des utilisateurs, désactivation des webmails personnels, coupure Internet temporaires) pour éviter l’infection en attendant de « patcher ». Le fait d’avoir conscience que l’on est encore loin d’être au niveau en matière de SSI dans le secteur de la santé, nous aura peut-être permis de « sauver les meubles ».

Devant l’ampleur de cette propagation et ses conséquences désastreuses, Microsoft a, contre toute attente, publié en urgence des patchs de sécurité corrigeant la vulnérabilité MS17-10 exploitée par ce rançongiciel pour des systèmes d’exploitation qui ne sont plus maintenus, comme pour Windows XP et 2003 Server. Ces patchs sont téléchargeables ici : https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Comme auront pu le voir ceux qui ont suivi le fil de discussion sur Forum SIH.

Pour les systèmes maintenus, c’est la mise à jour de sécurité de mars 2017 qui corrige cette vulnérabilité. Pour les administrateurs, c’est la KB4012212 pour les différentes versions Windows 7 et 2008 Server, la KB4012213 pour Windows 8.1, la KB4012214 pour les différentes versions de 2012 Server, les KB4012606, KB4013198 pour les premières versions de Windows 10 et la KB4013429 pour les dernières versions de Windows 10 et 2016 Server.

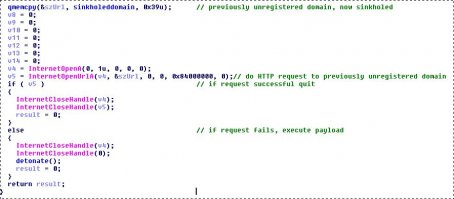

Le « héros du jour » est un chercheur de la société Malwaretech qui explique dans un article comment il a réussi à stopper « temporairement » l’infection il y a quelques heures. Au fil de ses recherches dans le contenu du code du « dropper » [1], il s’est rendu compte que le développeur avait laissé une « porte de sortie ». En effet avant de télécharger la charge utile, un test de connexion vers un nom de domaine inexistant était effectué. En cas de non réponse le « dropper » se connectait donc au serveur lui permettant de télécharger la charge utile. Le chercheur a donc déclaré le nom de domaine iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com contenu dans le code et oh miracle !, la condition au premier test de connexion étant remplie, le « dropper » esquive le téléchargement de la charge utile et l’infection est donc évitée.

C’est une excellente nouvelle pour cette campagne d’infection qui semble bien affaiblie, mais il ne faut pas non plus se voiler la face, une nouvelle version pourrait très vite faire son apparition et redevenir efficace en un clic de souris. Les victimes devront restaurer leurs données pour repartir et l’application des patchs de sécurité est inéluctable pour tout le monde.

[1] Injecteur en français, il s’agit du code contenu dans les pièces jointes permettant l’infection reçues par mails, et qui s’occupe par la suite de télécharger la charge utile réalisant l’opération de chiffrement des fichiers, les rendant ainsi inutilisables.

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS