Vous êtes dans : Accueil > Tribunes libres >

Retour des rançongiciels pendant les vacances, sortez couverts !

Charles Blanc-Rolin , MERCREDI 16 AOûT 2017On ne cesse de le répéter, mais les vacances, comme les week-ends et les jours fériés sont des moments privilégiés pour lancer de nouvelles attaques ! Moins de personnel en général, moins de monde à la DSI, donc moins de surveillance et moins de techniciens sur place pour jouer les pompiers en cas d’incident. Par conséquent, beaucoup plus d’impact !

Souvenez-vous la folle saga « Dridex » qui a durée tout l’été 2015, frappant de nombreux établissements de santé et même un important éditeur de solutions de sécurité « certifié ANSSI » qui suite à une infection émettait des messages « vérolés » à destination de ses clients… ou encore le récent rançongiciel chiffrant Wannacry qui a fait son apparition un… vendredi après-midi !

J’ai le regret de vous annoncer que les attaquants ne sont pas partis en vacances, et qu’ils sont à l’œuvre en ce moment même !

Locky le retour !

Non ce n’est pas un nouveau chapitre de l’histoire du célèbre boxeur interprété par Sylvester Stallone, mais bien un méchant rançongiciel chiffrant qui semble pointer une nouvelle fois le bout de son nez.

Après avoir sévi la semaine dernière aux Etats-Unis, il semblerait que la campagne touche également l’Europe.

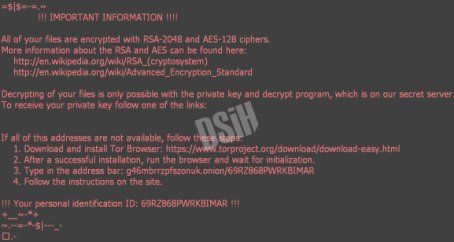

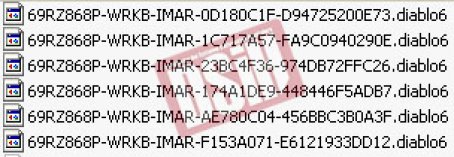

Cette nouvelle version ajoute une extension .diablo6 aux fichiers chiffrés, mais histoire de complexifier encore les choses, en plus de rendre les fichiers illisibles, elle rend également leur identification impossible car tous les fichiers sont renommés par l’identifiant « unique » de la clé de chiffrement à laquelle s’ajoute une suite de caractères qui semble être aléatoire :

Du coup, difficile de se faire une idée exacte de l’ampleur des dégâts en cas de sauvegarde partielle, car impossible d’effectuer une comparaison…

J’ai pu me procurer uniquement le dropper, mais d’après le chercheur qui a révélé cette nouvelle version, le vecteur d’infection serait une nouvelle fois un mail accompagné d’une pièce jointe jouant

le rôle de « pré » dropper.

Je vous donne un peu plus de détails techniques dans ce « post ».

Mamba… number 5

Mis sous les projecteurs par les chercheurs de Kaspersky, prions pour que ce rançongiciel chiffrant qui a déjà remué le Brésil depuis le début du mois, ne devienne pas le tube de l’été.

Si le nom Mamba vous évoque quelque chose, c’est car il avait déjà fait pas mal de victimes outre atlantique en fin d’année dernière.

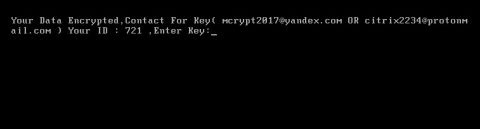

Ce rançongiciel, comme le récent « NotPetya, Goldeneye… » ou n’importe quel autre nom que l’on voudra bien lui attribuer, apparu au début de l’été, rend le système d’exploitation totalement inaccessible :

Celui-ci chiffre l’intégralité du disque en s’appuyant sur une version légitime du logiciel de chiffrement de partitions Open Source, DiskCryptor.

Il chiffre donc l’intégralité du disque en AES-256, j’imagine avec une clé suffisamment longue pour rendre toutes tentatives de « brut force » très complexes…

Alors, sensibilisez vos utilisateur (une piqûre de rappel ça ne fait jamais de mal), surveillez vos sauvegardes et sortez couverts !

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS