Vous êtes dans : Accueil > Tribunes libres >

Chiffrer ses postes clients Windows avec BitLocker en connaissance de cause

Charles Blanc-Rolin , MARDI 06 NOVEMBRE 2018Pour préserver la confidentialité et éviter toute violation de données à caractère personnel, à plus forte raison lorsqu’il s’agit de données aussi sensibles que les données de santé manipulées au quotidien par nos utilisateurs, le recours au chiffrement peut s’avérer nécessaire, comme le souligne à plusieurs reprises le RGPD.

Chiffrer les disques des postes nomades (en particulier) de nos parcs pour assurer la confidentialité de « nos » données de santé, ou plutôt, pour être plus précis, celles de nos patients, est donc une excellente idée. Pour satisfaire ce besoin sans exploser le (toujours trop) maigre budget attribué à la SSI (oui, le RSSI se plaint souvent de n’en avoir jamais assez), pourquoi ne pas utiliser BitLocker, l’outil de chiffrement intégré aux systèmes d’exploitation Windows (depuis Vista), vu que nous le payons déjà dans le prix de nos licences ou accords-cadres ?

Alors que tous les autres systèmes d’exploitation, macOS et les différentes distributions basées sur le noyau Linux, Android ou encore iOS, proposent nativement un chiffrement logiciel, Microsoft, avec sa fâcheuse manie de toujours vouloir placer le volant de la voiture à l’inverse des autres, utilise automatiquement le chiffrement matériel du disque dur par défaut, si celui-ci le propose.

Certains le justifieront en prétendant : « Utiliser le chiffrement matériel augmente la sécurité et les performances. Puisque le chiffrement n’est plus géré par la machine hôte et que la clé de chiffrement n’est pas stockée dans la mémoire vive, c’est bien mieux ! »

En réalité, en utilisant le chiffrement matériel, on ne fait que déplacer la matrice des risques, voire augmenter le risque dans le cas des périphériques externes. Placer l’intelligence dans le disque revient à donner une confiance absolue au matériel. En cas de découverte de vulnérabilités, gérer les mises à jour logicielles via le système d’exploitation s’avère beaucoup plus simple que flasher les firmwares des périphériques de stockage.

L’utilisation du chiffrement matériel n’est peut-être donc pas une si bonne idée, comme le démontre un récent rapport [1] : les chercheurs de l’université néerlandaise Radboud exposent comment ils ont réussi à contourner le chiffrement matériel et à accéder aux données sans clé de déchiffrement sur sept modèles différents de SSD du marché en modifiant le firmware ou en utilisant l’interface de débogage.

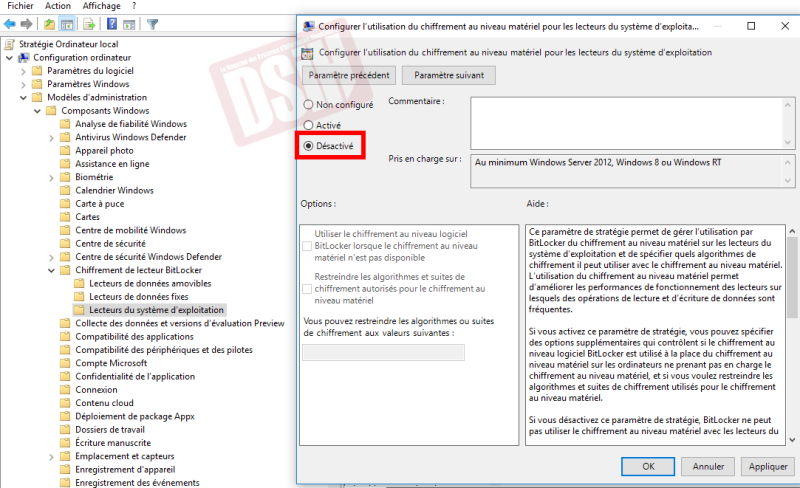

Alors, pour pallier ce problème, il est possible, via une GPO, de spécifier à l’ensemble de ses postes de ne pas utiliser le chiffrement matériel. Il suffit pour ce faire de désactiver la stratégie « Configurer l’utilisation du chiffrement au niveau matériel »pour chacun des trois types de lecteurs proposés :

Configuration ordinateur > Modèles d’administration > Composants Windows > Chiffrement de lecteur BitLocker

Même si rien ne vous empêche de flasher l’ensemble de vos SSD à chaque nouvelle vulnérabilité, l’utilisation du chiffrement logiciel me paraît nettement plus facile à gérer et, par conséquent, un peu plus rassurant. À noter également qu’il est possible d’améliorer le niveau de chiffrement BitLocker en sélectionnant la méthode AES 256 plutôt que le procédé AES 128 proposé par défaut.

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS