Vous êtes dans : Accueil > Tribunes libres >

Sécurisation du télétravail, deuxième effet COVID – volet technique

Charles Blanc-Rolin, MARDI 31 MARS 2020La situation inédite que nous vivons aura amené de nombreuses entreprises, institutions, administrations, sans oublier nos établissements de santé, pas toujours prêts, à mettre en place du télétravail, conformément à la volonté du gouvernement. Cette semaine, nous avons décidé de croiser nos plumes, préalablement désinfectées par friction hydro-alcoolique, pour réfléchir sur le sujet. Cédric s’étant penché sur le volet « usage », je vous propose de nous intéresser au volet « technique ».

Si les solutions sont nombreuses, pour reprendre le célèbre slogan des années 70 promu par l’auvergnat qui nous a encore fait changer d’heure ce week-end [1], « En France, on n’a pas de pétrole, mais on a des idées »… Le problème, c’est qu’elles ne sont pas toujours bonnes, d’autant plus quand elles viennent dans l’urgence. Et c’est là que survient le deuxième effet COVID.

1. Le choix du terminal utilisateur

Vous vous rappelez sûrement de l’effet de mode BYOD, cette absurdité dont on ne parle plus depuis plusieurs années, qui consistait à faire travailler les utilisateurs avec leurs terminaux personnels sur le SI professionnel. Je ne sais pas si l’idée est française, mais mieux vaut avoir du pétrole que des idées comme celle-là.

Dans l’urgence et pour faire face à cette situation de crise, certaines structures auront donc fait le choix de demander à leurs employés d’utiliser leurs terminaux personnels pour travailler à distance pendant la durée du confinement. Un peu comme du BYOD, mais depuis la maison, ce qui n’est pas vraiment mieux. Nous risquons donc d’avoir des postes Windows 7, complètement vérolés, partagés entre accès distant au DPI de l’établissement, parties de Fortnite pour les enfants et vidéos pour les plus grands, en somme, le rêve de tout RSSI. « Une fois de plus, les données de santé, comme la Team Rocket, risquent de s’envoler vers d’autres cieux... »

D’autres auront fait le choix d’acheter des PC dédiés, maîtrisés par l’établissement et d’équiper leurs employés de clés 4G. Si cela ne garantit pas qu’ils seront exclusivement utilisés pour un usage professionnel, le fait que l’utilisateur ne soit pas administrateur du poste et qu’une solution « endpoint » permettant l’application des règles de pare-feu, la restriction des accès Web et des applications, ainsi que le blocage des périphériques USB, cela devrait malgré tout limiter les dégâts. L’utilisation de la clé 4G dédiée sera toujours moins risquée que le Wifi du Mc Do ou la box personnelle sur laquelle tout l’immeuble à l’habitude de « squatter ».

Ne soyons pas dupes, les prestataires, éditeurs, constructeurs de DM, eux aussi, ont très probablement adopté le télétravail, et qui nous dit que derrière nos jolis VPN IPSEC connectés H24, respectant les préconisations de l’ANSSI, ce bon vieux Popeye n’est pas connecté via un Team Viewer, à son ordinateur professionnel depuis son PC tout « cracra » à la maison. « Je t’expliquerai… Te casse pas on a compris » [2]

2. Le choix de la solution

Là encore, le potentiel d’idées brillantes est illimité.

La solution privilégiée par l’apprenti informaticien : la mise en place d’un accès de type Team Viewer, LogMeIn ou autres, sur un poste client ou un serveur pour prendre la main à distance. Si cela peut s’avérer très pratique pour dépanner le PC de votre tante Berthe qui habite à 500 kilomètres, l’idée de s’appuyer sur une telle solution pour faire du télétravail, n’est sûrement pas la meilleure chose à faire… Pour commencer, Team Viewer n’est pas gratuit lorsqu’il s’agit d’un usage professionnel, certains ont tendance à l’oublier. Ensuite, il est accessible à n’importe qui disposant d’un identifiant et d’un mot de passe, qui est souvent du type abc123 ou 12345. Il nécessite que la machine soit démarrée et bien souvent qu’une session utilisateur soit ouverte, autant dire qu’en terme de disponibilité, c’est n’est pas forcément gagné. Pour finir, la connexion est établie est tripartite, la machine connectée au SI, le poste utilisateur à la maison, mais entre les deux, il y a les serveurs de la société Team Viewer, qui n’est pas à ma connaissance certifié HDS. Alors quelles données peuvent être interceptées par le prestataire ou les attaquants qui sont déjà connectés à leur infrastructure ? [3] Je n’ai pas la réponse, mais, il se dit que le gouvernement Chinois pourrait peut-être vous donner des infos…

L’informaticien bête et discipliné, « on m’a dit d’ouvrir les accès, moi j’ouvre » :

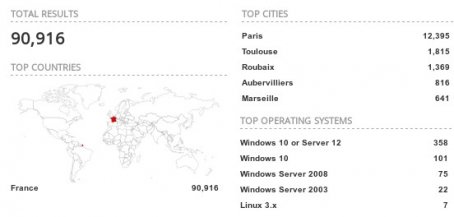

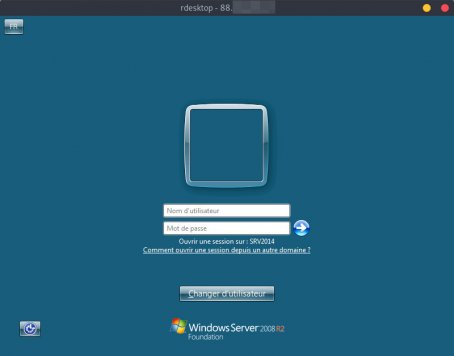

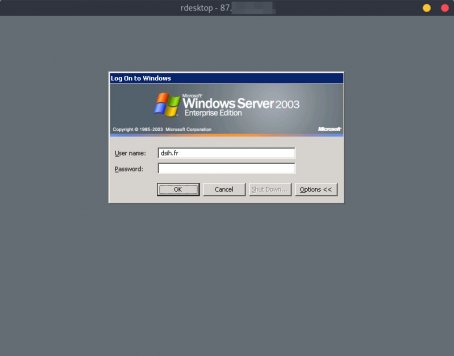

Mettre en place des serveurs RDP « tout pétés », obsolètes, vulnérables à BlueKeep [4] (et autres) sans authentification NLA, accessibles directement depuis Internet, au risque de voir des invités mystère s’inviter à la fête. Vous pensez pensez qu’en 2020, plus personne ne fait ça ? Il suffit de regarder les chiffres, le moteur de recherche Shodan en recense près de 91 000, rien qu’en France.

Si vous pensez que dans le lot, aucun établissement de santé ou prestataire n’est dans ce cas, de mon côté, je n’en mettrai pas ma main au feu…

Si vous pensez que dans le lot, aucun établissement de santé ou prestataire n’est dans ce cas, de mon côté, je n’en mettrai pas ma main au feu…

Pour les DSI aux budgets limités, l’utilisation de clients VPN SSL (ou plutôt TLS aujourd’hui) comme OpenVPN ou Wireguard par exemple, sur des PC maîtrisés peut s’avérer être une bonne alternative. Attention tout de même, il est important de maintenir ses infrastructures à jour. Certaines vulnérabilités connues depuis plusieurs mois [5] ne sont pas patchées partout… Là encore, la visite d’invités non désirés est à prévoir, si ce n’est pas déjà fait !

Les passerelles et bastions Web restent évidemment les solutions les moins risquées, et si par miracle une authentification double facteurs est mise en place, c’est la cerise sur le gâteau ! Là encore, il ne faut pas oublier de maintenir les solutions à jour, comme les passerelles Cirtix [6] par exemple.

Je ne veux pas vous plomber le moral, c’est bien beau de tirer des plans sur la comète, mais, vous avez pensé à l’infra, les connexions, et la bande passante nécessaire pour faire fonctionner tout ça ? Sans oublier la protection anti DDOS...

Je ne sais pas vous, mais j’ai envie de confinement tout d’un coup...

[2] https://youtu.be/_V6ITJ4USuI

[3] https://www.dsih.fr/article/3641/controle-a-distance-encore-une-raison-de-fuir-teamviewer.html

[4] https://www.dsih.fr/article/3538/chrome-php-rdp-des-vulnerabilites-comme-s-il-en-pleuvait.html

[5] https://www.forum-sih.fr/viewtopic.php?f=78&t=1287&p=5040#p5040

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS