Vous êtes dans : Accueil > Tribunes libres >

La rentrée se prépare : ChopChop pourrait bien enrichir le cartable du RSSI

Charles Blanc-Rolin, MERCREDI 19 AOûT 2020La fin des vacances approche, l’heure est à l’achat des dernières fournitures scolaires, alors s’il reste un peu de place entre la trousse et les cahiers dans votre cartable, je vous propose de l’enrichir avec ChopChop [1], un outil libre récemment partagé par le groupe Michelin sous licence Apache 2.0.

Non, le Bibendum Clermontois ne fait pas que des pneumatiques et des guides gastronomiques, il fait également de l’open source ! Et beaucoup, beaucoup d’autres choses...

Cet outil initialement développé en Python pour un besoin interne du CERT Michelin est disponible depuis le 22 juin sur le Github du groupe, dans une version revisitée en Go, le langage open source lancé par Google en 2009.

En 2016, lorsqu’il a rejoint le groupe auvergnat, Paul Amar [2], son auteur, était en charge de la sécurité du scope externe du groupe, soit environ 6000 domaines et 4000 applications Web et sites exposés sur Internet. Son besoin était de pouvoir contrôler rapidement et régulièrement le niveau de sécurité des applications et sites sans avoir d’accès privilégiés aux serveurs.Acteur impliqué de la communauté sécu et open source, Paul est notamment à l’origine du site cfptime.org qui permet de recenser les conférences sécu pour lesquelles un CFP [3] est ouvert.Paul a présenté le 7 août, aux côtés de Stanislas Molveau cet excellent projet lors d’une conférence pour le AppSec Village de la DEFCON 28 [4].

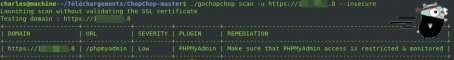

ChopChop est un outil simple d’utilisation, permettant d’auditer rapidement des sites et applications Web à la recherche de vulnérabilités. Il pourra permettre aux RSSI, même avec peu de connaissances techniques, de déceler de versions obsolètes de produits, des mauvaises pratiques, des erreurs de configuration ou encore une potentielle compromission d’un serveur Web.Il permet de scanner des machines aussi bien accessibles depuis Internet que depuis un réseau local, du CMS mal configuré à l’instance PhpMyAdmin qui ne devrait pas être accessible, en passant par des dispositifs médicaux exécutant un serveur Web obsolète ou encore un serveur hébergeant potentiellement un logiciel malveillant.

Il est également possible de scanner une liste d’URL à partir d’un fichier texte et d’exporter les résultats aux formats CSV ou JSON.

ChopChop est une expression provenant du cantonais et signifiant « dépêchez-vous ! », comme dépêchez-vous de patcher, dépêchez-vous de configurer correctement, bref, dépêchez-vous d’agir et de l’essayer !

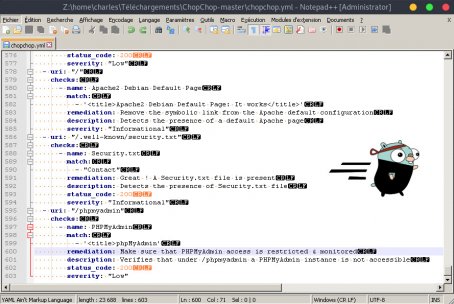

Plusieurs règles de détection sont fournies avec l’outil, mais il est possible d’en ajouter « facilement ». Il est important de bien respecter le format YAML et surtout, de bien les tester ! La création de règles générant de faux positifs est très facile également !

Et si vous avez l’esprit de partage, vous pouvez bien évidemment effectuer des Pull Requests sur Github afin d’en faire profiter la communauté.

Bonne fin de vacances !

[1] https://github.com/michelin/ChopChop

[2] https://twitter.com/PaulWebSec

[3] https://fr.wikipedia.org/wiki/Appel_%C3%A0_papiers

[4] https://youtu.be/PXPU-UtyMG0

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS