Vous êtes dans : Accueil > Tribunes libres >

Rentrée d’enfer pour les RSSI : pas le temps de finir de se raconter les vacances que l’on se fait déjà attaquer !

Charles Blanc-Rolin, MARDI 08 SEPTEMBRE 2020Les souliers neufs chaussés, le masque haute couture sur le nez et le cartable tendance à peine enfilé qu’il faut déjà commencer à éviter les balles ! Alors que l’on tente de faire un point sur les actualités de l’été à ne pas rater, le CERT-FR de l’ANSSI nous annonce déjà des orages cyber !

Petit récapitulatif des infos importantes de l’été :

14 Juillet : feu d’artifice dans les SI Windows

C’est en ce jour de fête nationale pour nous français, que Microsoft nous propose un spectacle de pyrotechnie avec la vulnérabilité Sigred (CVE-2020-1350) affectant tous les SI basés sur une architecture Windows, corrigée dans son patch tuesday mensuel [1].

Il y en a aussi pour les aoûtiens

Rebelote avec le patch tuesday du mois d’août : deux vulnérabilités zero day corrigées, l’une permettant une exécution de code arbitraire à distance dans Internet Explorer et l’autre permettant l’exécution de fichiers avec une signature incorrecte dans Windows.

Sans oublier la vulnérabilité affectant le protocole Netlogon RPC pouvant permettre à un attaquant non authentifiée de grimper au niveau administrateur de domaine [2].

Antivirus Windows : Microsoft Defender et rien d’autre

C’est avec l’arrivée du patch tuesday d’août que Microsoft a annoncé qu’il ne serait plus possible de désactiver, sur Windows 10 (les systèmes serveurs ne sont pas affectés) son système de protection en temps réel. Attention donc aux problèmes de compatibilité qui pourraient survenir lors de la cohabitation avec certains produits tiers ! [3]

Dites au revoir au navigateur Edge

La date est arrêté, le navigateur Edge, dans sa version non basée sur Chromium vous dira définitivement au revoir le 9 mars 2021 [4].

Ryuk, c’est fini, et dire que… ce n’est pas terminé, Conti prends le relais…

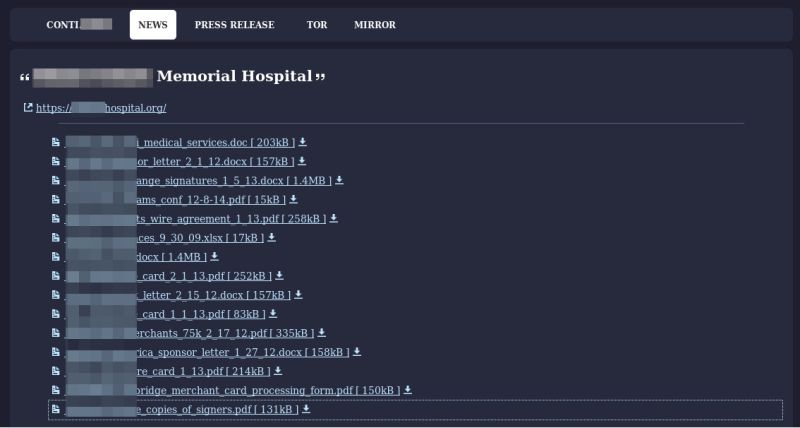

Après avoir sévi pendant plusieurs années, notamment dans un hôpital Suisse [5], le rançongiciel Ryuk fait place, depuis juillet à son successeur, Conti. Les attaquants ont déjà fait de nombreuses victimes et publient une partie des données dérobées à leurs victimes sur leur site Web, et affichent même un compteur des visualisations, histoire de mettre un peu plus la pression sur les victimes. Parmi les victimes justement, plusieurs entreprises françaises ou encore cet hôpital américain :

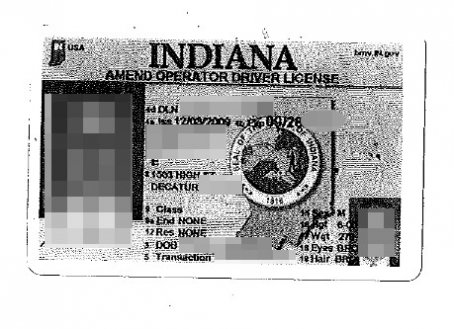

Pour lequel on retrouve des copies de permis de conduire qui ont été scannés par exemple :

Heureusement qu’en France, grâce au RGPD, aucun établissement de santé ne fait de choses pareilles ! Hein ?!?

Vidéo gag chez les éditeurs de logiciels du secteur de la santé !

Le site databreaches.net est récemment revenu sur 9 fuites de données Github qui ont potentiellement permis d’accéder aux données de santé d’environ 200 000 patients. Des mots de passe en clair dans le code du logiciel, disponibles sur un dépôt public, les mots de passe d’accès à un serveurs SFTP contenant des données de santé disponibles sur le Github d’un développeur, mais aussi à sa messagerie professionnelle ayant servie à réaliser des campagnes de spam, en France notamment… J’en passe et des meilleures… [6]

La version 2.9.0 de Ping Castle est arrivée et ça va encore piquer les administrateurs AD…

Vincent Le Toux, ninja de la sécurité, comme il se défini, connu pour ses travaux de recherche sur Windows et Active Directory, sa participation au développement de Mimikatz, le bébé de Benjamin Delpy, a publié début août la tant attendue version 2.9.0 de son excellent outil d’analyse Active Directory : Ping Castle [7]. Cette version intègre notamment de nouveaux scanners, mais aussi de nouvelles règles de contrôle préconisées par l’ANSSI [8].

REvil ajoute le groupe d’hôpitaux américains Valley Health Systems à son palmarès

Le groupe derrière le rançongiciel REvil fait sa promotion en ajoutant le groupe d’hôpitaux américains Valley Health Systems à sa liste de victimes [9].

Alerte générale ! Emotet revient en force !

Depuis plusieurs semaines déjà, une importante recrudescence du code malveillant Emotet utilisé pour le déploiement d’autres codes malveillants, est observée. Le CERT national japonais a récemment publié une V1.0 de son outil de détection post-mortem :Emocheck [10]. Pour bien commencer la semaine, le CERT-FR de l’ANSSI a ouvert une alerte ce lundi 7 septembre, intitulée « Recrudescence d’activité Emotet en France » [11]. Aïe, ça pique !

Et Dridex alors ?

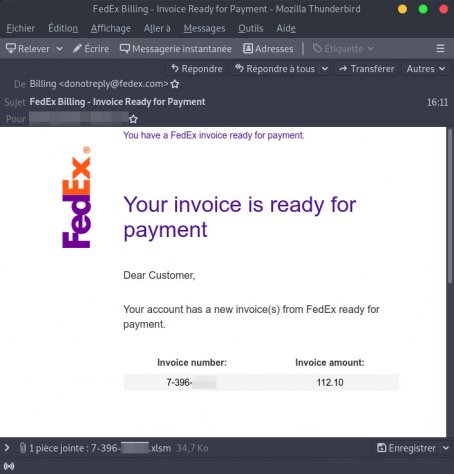

Observée également en ce début de semaine, une campagne visant à distribuer le code malveillant Dridex est en cours. C’est une pseudo facture au nom du service de livraison FedEx qui est utilisée comme appât :

Adresses expéditrices du type : xxx@xxx.fedex.com

Origine des serveurs émetteurs : Italie

Exemple de nom de fichiers : X-XXX-XXXXX.xlsm

sha256 : cbbb3ffd6f20060d8176954afb0f26fb220a281fd0e49facd02be8f597f24645

IOCs réseau :

isrg[.]trustid[.]ocsp[.]identrust[.]com

bombshellshow[.]me

siebuhr[.]com

Suivez le guide !

Pour la rentrée, l’ANSSI a publié un nouveau guide sur le thème des rançongiciels dans lequel on retrouve des retours d’expériences et notamment le témoignage de Cédric Hamelin sur l’incident vécu par le CHU de Rouen [12].

Bonne rentrée à tous !

[2] https://www.forum-sih.fr/viewtopic.php?f=78&t=742&p=6202#p6202

[6] https://www.databreaches.net/wp-content/uploads/No-need-to-hack-when-its-leaking.pdf

[7] https://www.pingcastle.com/

[8] https://www.cert.ssi.gouv.fr/dur/CERTFR-2020-DUR-001/

[10] https://github.com/JPCERTCC/EmoCheck/releases/tag/v1.0.0

[11] https://www.cert.ssi.gouv.fr/alerte/CERTFR-2020-ALE-019/

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS