Vous êtes dans : Accueil > Tribunes libres >

Rançongiciels : à qui s’en prennent désormais les attaquants, pourquoi et comment ?

Charles Blanc-Rolin, MARDI 08 FéVRIER 2022Dans un rapport daté du 3 février [1], Coveware s’intéresse à la victimologie des attaques récentes par rançongiciels, aux raisons de ces mutations, et aux méthodes utilisées.

Le rapport n’indique pas précisément si les chiffres annoncés relèvent des incidents observés au niveau international ou uniquement sur le territoire américain, mais ils doivent refléter quelque chose d’assez proche de ce que nous pouvons voir également en France ou en Europe.

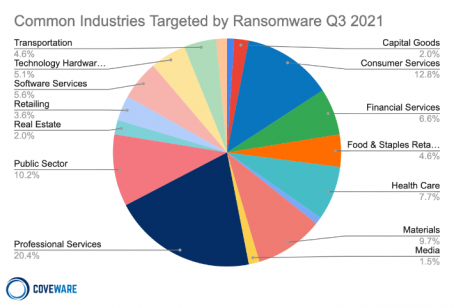

La santé arrive en cinquième position des secteurs les plus ciblés par les attaquants avec 7,7 % des attaques sur le troisième trimestre 2021, le secteur public en troisième position avec 10,2 % des attaques, alors que les médias arrivent en dernière position avec seulement 1,5 %, peut-être car il faut bien continuer de chanter les louanges des cybercriminels…

Vers la fin du « Big Game Hunting » ?

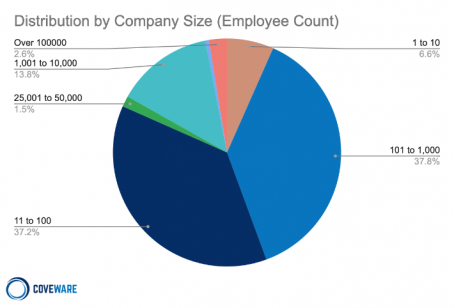

Ce qui ressort essentiellement de ce rapport, est la taille des structures ciblées par les attaquants. En effet, 75 % des entreprises sur lesquelles les acteurs du monde du rançongiciel ont jeté leur dévolu au dernier trimestre 2021 se composent de moins de 1000 employés !

Il semblerait donc que le nouveau fond de commerce des attaquants repose sur les petites et moyennes structures, qui représentent 82 % des victimes avérées, toujours au quatrième trimestre 2021.

Coverage donne quatre raisons à ce changement de proies :

1. « Les décrets de l'administration Biden visant à instaurer la confiance zéro renforcent la sécurité des agences gouvernementales américaines et des fournisseurs qui les soutiennent. »

Nous pouvons également dire que le niveau de maturité SSI dans les grandes entreprises est toujours plus important que dans les petites structures. En Europe, également, la Loi de Programmation Militaire, ainsi que la Directive NIS ne sont très certainement pas étrangères à l’élévation du niveau de sécurité des grandes entités.

2. « L'incident du pipeline du printemps dernier est encore gravé dans l'esprit des PDG des entreprises et a suscité un regain d'intérêt pour améliorer la sécurité et la préparation aux incidents. »

Pourquoi pas... Dans les hôpitaux français (et certainement dans d’autres secteurs), quoiqu’on en dise, les cyber expériences dramatiques vécus par certains ne sont malheureusement pas bénéfiques aux autres. Espérons que les exercices de crise cyber permettront aux établissements de santé de prendre conscience de l’impact du « chaos numérique ».

3. « Le processus de renouvellement des polices d’assurance cyber impose structurellement un niveau de sécurité plus exigeant pour pouvoir continuer de s’assurer. »

Notons au passage que les polices d’assurance cyber ne couvrent pas les éventuels dégâts ou préjudices émanant d’une attaque (couverts par la responsabilité civile professionnelle), mais seulement les frais de « réparation / retour à la normale ».

4. « Le nombre de démantèlements, de saisies et d'arrestations spectaculaires par les forces de l'ordre d’acteurs malveillants, comme l'arrestation par le FSB de membres présumés du groupe derrière le rançongiciel REvil. »

Au-delà du fait que les petites structures sont moins matures et par conséquent moins bien protégées, elles sont aussi plus nombreuses, ce qui fait donc un nombre de victimes potentielles plus important. Maintenant que les grandes entreprises sont mieux protégées et qu’il est plus difficile, plus coûteux et plus risqué de s’en prendre à elles, les attaquants se sont peut-être dit que le rapport effort / rentabilité était meilleur avec les PME.

À noter également dans ce rapport : 84 % des attaques par rançongiciel s’accompagnent d’une exfiltration de données.

Dans le top 4 des rois de l’exfiltration, on retrouve Lockbit (dont le FBI a récemment publié une liste intéressante d’indicateurs de compromission [2]), Conti, Hive et Karakurt.

Conti V2, Lockbit 2.0 et Hive sont d’ailleurs les trois rançongiciels les plus répandus sur la fin d’année 2021.

Dans le top 5 des TTPs (tactiques, techniques et procédures) présentent dans le référentiel Mitre Attack, apparaissent :

1. La persistance (TA0003) [3] : très recherchée par les attaquants, pour garder la main, même après un redémarrage des machines compromises ou un changement de mot de passe.

2. Les déplacements latéraux (TA0008) [4].

3. Le vol d’identifiants / mots de passe (TA0006) [5].

4. Le contrôle distant Command and Control (TA0011) [6].

5. La collecte d’information (TA0009) [7], généralement suivie d’une exfiltration des données.

Coverage prédit moins d’attaques en 2022, mais si les attaquants se tournent vers des petites structures moins bien sécurisées, avec moins de moyens certes, mais autant besoin de leurs données que les grandes, ne va-t-on pas être plutôt confrontés à plus d’attaques avec des demandes de rançons moins élevées ? Comme pour le reste de l’industrie, les grands acteurs du « Big Game Hunting », après s’être développés pour (et avec le financement) les grosses entreprises, ne vont-ils pas s’adapter et proposer « un service » pour les plus petites ?

L’avenir nous le dira...

[2] https://www.ic3.gov/Media/News/2022/220204.pdf

[3] https://attack.mitre.org/tactics/TA0003/

[4] https://attack.mitre.org/tactics/TA0008/

[5] https://attack.mitre.org/tactics/TA0006/

[6] https://attack.mitre.org/tactics/TA0011/

[7] https://attack.mitre.org/tactics/TA0009/

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS