Vous êtes dans : Accueil > Tribunes libres >

La sensibilisation à la sécurité numérique : toujours aussi nécessaire en 2022 ?

Charles Blanc-Rolin, MARDI 09 AOûT 2022Dans un rapport publié récemment [1], l’équipe de réponse aux incidents Unit 42 revient sur un peu plus de 600 incidents traités depuis les 12 derniers mois. Voici quelques chiffres extraits de ce rapport :

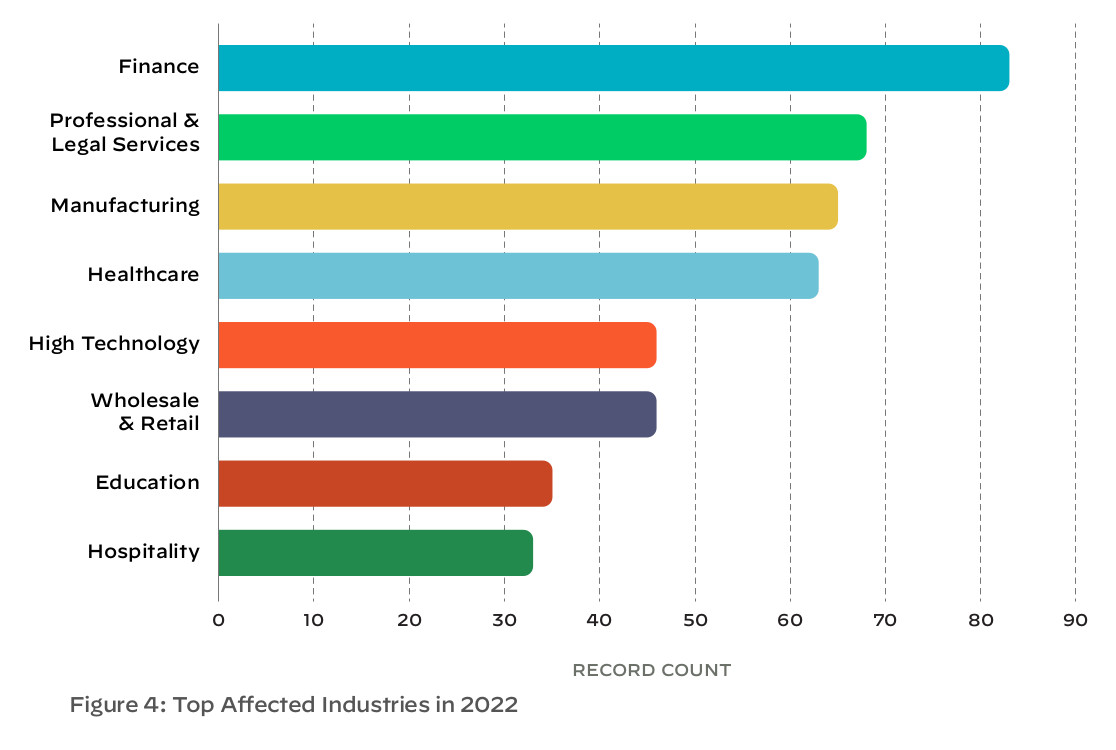

- le secteur de la santé (semble bien entendu ici les établissements offreurs de soins et non l’industrie pharmaceutique) arrive à la quatrième position des secteurs dans lesquels le plus d’incidents ont été constatés

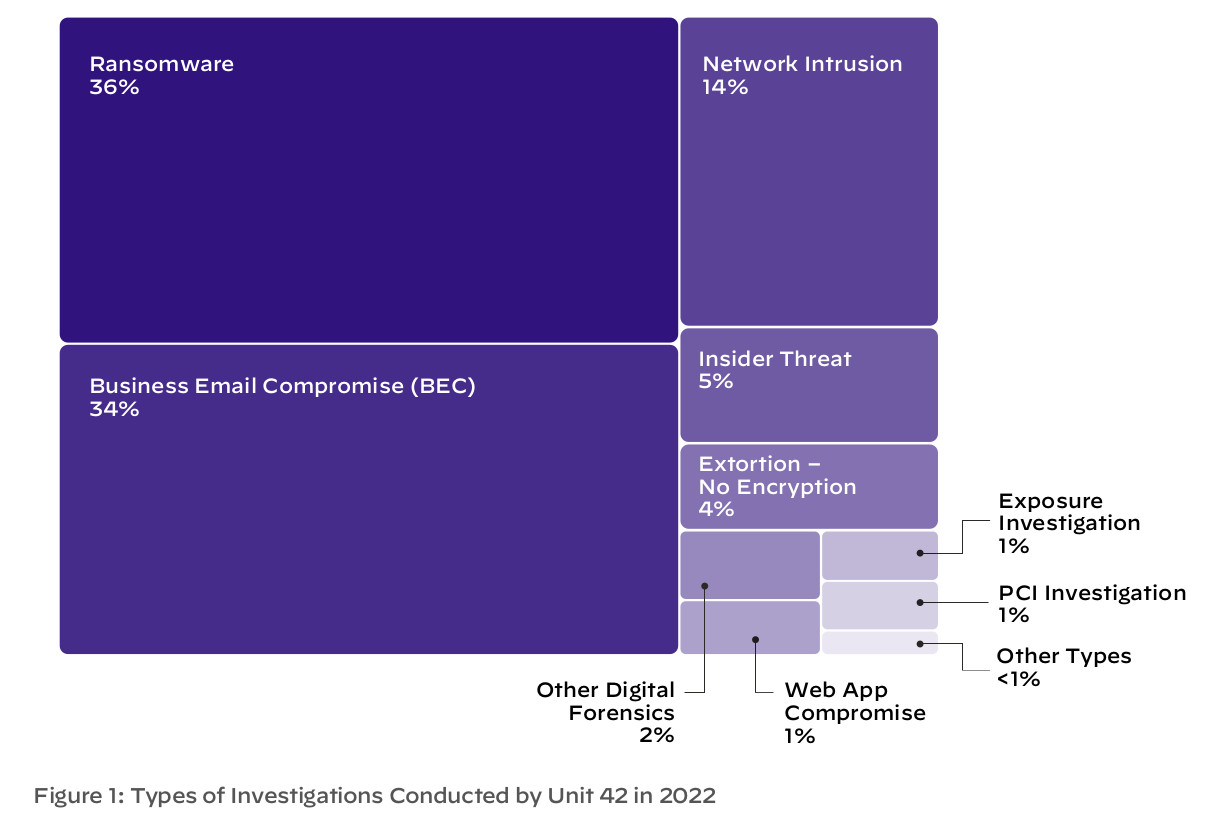

- 70 % des incidents traités concernent deux grands types d’attaques qui arrivent quasi ex-æquo :

- le déploiement d’un rançongiciel : 36 %

- la compromission d’une messagerie professionnelle : 34 %

Les chiffres semblent assez correspondre avec l’ensemble des incidents que nous pouvons fréquemment voir passer dans la presse et les campagnes de phishing qui polluent nos messageries, notamment dans le secteur de la santé.

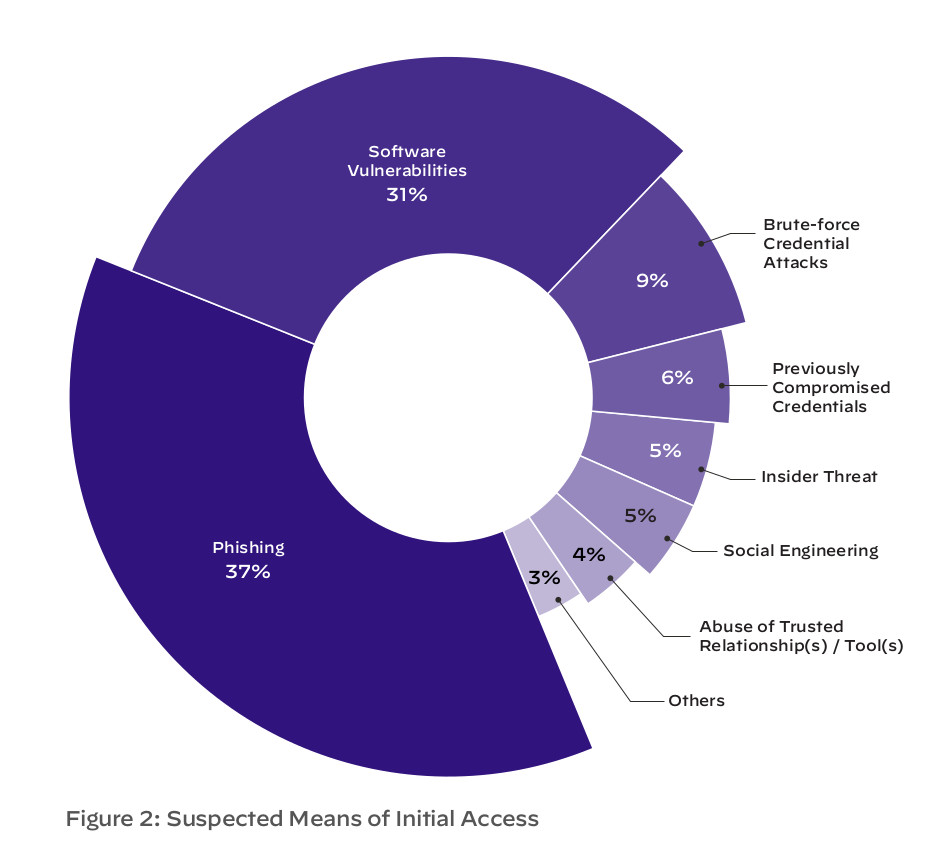

- plus de 3/4 des attaques observées voient leur accès initial reposer sur 3 grands types de vecteurs :

- le phishing, qui reste en tête avec 37 % des cas traités

- l’exploitation directe de vulnérabilités connues et non corrigées dans 31 % des incidents

- l’attaque par force brute sur les accès (identifiants + mots de passe) pour 9 % des compromissions observées

Je crois que les chiffres parlent d’eux-mêmes, 37 % de phishing auxquels nous pouvons ajouter 5 % de menaces internes, 5 % d’ingénierie sociale, 6 % d’accès déjà compromis (mots de passe utilisés à plusieurs reprises ayant déjà fuités notamment) et 9 % de mots de passe « faibles » cassés par les attaquants, on peut dire que près de 2/3 des attaques pourraient être atténuées par la sensibilisation des utilisateurs finaux. Je vous accorde que les 9 % d’attaques par force brute pourraient être limitées par des solutions techniques d’authentification à plusieurs facteurs… mais… ces mécanismes d’authentification forte pourraient eux aussi être contournés par des attaques de phishing en dérobant les jetons / cookies de sessions, phénomène en vogue évoqué dans le dernier rapport de menaces et incidents du CERT-FR publié fin mai [2], ou encore dans un récent billet de blog des équipes de Microsoft [3], dans lequel est rappelé, comment les attaquants s’appuient sur des solutions clés en mains de reverse proxy telles qu’Evilginx, Muraena ou encore Modlishka, dédiées au vol de cookies de sessions dans le cas d’authentifications à plusieurs facteurs.

Pour le tiers restant, l’application tardive (ou l’absence) des correctifs de sécurité, peut-être qu’une sensibilisation des équipes au sein des DSI pourrait permettre de réduire ces risques (on embête bien les utilisateurs dont ce n’est pas le métier avec ça...), et pour les équipes sensibilisées qui manquent de moyens (financiers et humains), peut-être qu’une sensibilisation des équipes de direction pourrait, là encore aider au maintien en conditions de sécurité !

Soyons #TOUSCYBERVIGILANTS !

[1] https://unit42.paloaltonetworks.com/incident-response-report/

[2] https://www.cert.ssi.gouv.fr/cti/CERTFR-2022-CTI-005/

L'auteur

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS(Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS(Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS