Publicité en cours de chargement...

Contenus à propos de Nsa.

Notre confiance dans le « chiffrement » remise en question

30 jan. 2018 - 10:34,

Tribune

- Charles Blanc-RolinLa sécurité, dans le secteur du numérique, ou plutôt, le sentiment de sécurité que nous pouvons ressentir, repose avant tout sur la confiance que nous accordons aux différentes technologies que nous utilisons. Le matériel, tout d’abord, et les récentes vulnérabilités Meltdown et Spectre(1), nous pro...

En quoi WPA3 va renforcer la sécurité de nos réseaux Wifi ?

11 jan. 2018 - 08:25,

Tribune

- Charles Blanc-RolinÀ l’occasion du CES de Las Vegas, le salon international de l’innovation dans le domaine du numérique et des nouvelles technologies, qui se déroule cette semaine, la Wi-Fi Alliance® a annoncé l’arrivée de la norme WPA3, implémentée dès cette année, elle viendra remplacer WPA2 (1).

Kaspersky non grata aux USA

05 sept. 2017 - 10:43,

Tribune

- Cédric CartauDans un récent article(1) de Silicon.fr, on apprend que plusieurs agences (NSA, CIA, etc.) ont demandé aux entreprises – publiques et privées – de cesser d’utiliser l’antivirus Kaspersky (russe), au motif que l’éditeur est soupçonné d’accointances avec le KGB. Dans un premier temps, il s’agit d’arrê...

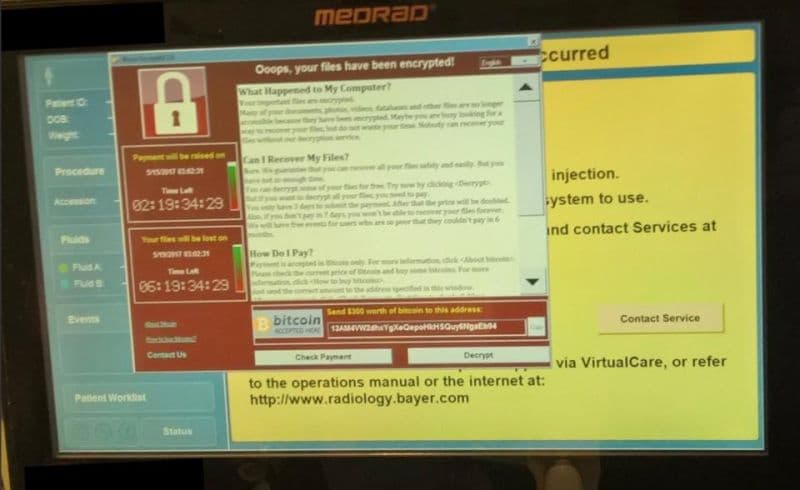

Une semaine après les premières grosses attaques, quelles conséquences ? Quelles leçons en tirer ? Que faut-il craindre maintenant ?

22 mai 2017 - 13:04,

Tribune

- Charles Blanc-Rolin

Du rififi au pays du cryptage

16 juin 2014 - 12:36,

Tribune

- Cédric CartauCertes il s'agit d'une news un peu technique, mais la disparition de Truecrypt a tout de même de quoi inquiéter Mme Michu.

Vous pouvez toujours effacer, la NSA et Google ont une copie

03 mars 2014 - 01:00,

Tribune

- WilburSelon le baromètre Orange-Terrafémina du 25 février dernier, la surveillance d'Internet, même si elle nuit gravement aux libertés individuelles, est justifiée pour 57% des français.

Froid dans le dos

17 fév. 2014 - 01:00,

Tribune

- DSIHLes moins de vingt ans ne peuvent pas savoir, mais l'époque bénie du film Wargame est bel et bien révolue.

On vit une époque formidable

28 jan. 2014 - 01:00,

Tribune

- DSIHVoir dans la même semaine la gaminerie la plus bête côtoyer la cupidité la plus franche est assez étonnant à défaut d'être rassurant.

Le BYOD et limites des Wifi publics

16 déc. 2013 - 01:00,

Tribune

- DSIHLe Parlement Européen a coupé son Wifi public, après une intrusion.

Les bisnounours au pays de l'Oncle Sam

18 nov. 2013 - 01:00,

Tribune

- DSIHCertains jobs sont étonnamment rentables, au-delà même de l'espérance initiale. C'est ainsi que nous venons d'apprendre que l'opérateur américain AT&T engrange 10 millions de dollars par an en fournissant à la NSA des données sur ses clients.