TRIBUNES LIBRES

Le Data Governance Act ou la réutilisation des données sans véritable valorisation

29 mars 2022 | Me Laurence Huin | Cabinet Houdart & Associés | TribuneConditions indispensables à l’innovation en santé au bénéfice des citoyens, l’ouverture, le partage et la réutilisation des données est une tendance de fond du secteur de la santé. Mais cette réutilisation doit-elle se faire au sacrifice des intérêts des organismes du secteur public ? C’est ce que laisse présager le projet de règlement européen sur la gouvernance européenne des données (Data Governance Act - DGA). Décryptage.

Les cyberwares ou le syndrome de Tatie Danielle

29 mars 2022 | Cédric Cartau | TribuneC’est drôle de penser qu’il fut un temps où j’avais un PC et pas d’antivirus installé dessus. Authentique.

Fuite de données de l’Assurance maladie : toute donnée peut potentiellement se révéler être une « donnée de santé »

23 mars 2022 | Alexandra Iteanu | TribuneLe monde de la santé a été une nouvelle fois victime d’une cyberattaque, rendue publique. Le 17 mars 2022, l’Assurance Maladie annonçait dans un communiqué officiel[1] avoir détecté des connexions de personnes non autorisées au portail « Ameliepro » qu’elle édite pour ses services, via 19 comptes de professionnels de santé.

La sécurité des SI en chapka

22 mars 2022 | Cédric Cartau | TribuneJe ne voudrais pas jouer les rageux, mais il faut tout de même le dire : Ian Fleming et Francis Fukuyama[1] se sont allègrement vautrés.

La rentabilité de la sécurité des SI : pipeau et clarinette

15 mars 2022 | Cédric Cartau | TribuneLa première fois que je suis tombé sur ce discours, j’avoue ne pas avoir vu venir l’esbroufe. Il s’agissait d’une discussion avec un consultant à qui j’avais demandé une prestation d’analyse et de conseil en amont de l’arrivée du RGPD, histoire de voir de quoi il retournait (on était en 2017) et ce qu’il fallait faire : on passait tout de même d’une logique purement administrative à une logique de gestion des risques, ce qui n’était pas un petit changement. Au cours de la conversation, il a été question d’un accompagnement de plusieurs centaines de journées hommes : j’ai dû un peu tiquer car le consultant m’a parlé de retour sur investissement de la démarche de conformité RGPD. Ben voyons.

Conflit Russie-Ukraine : la guerre est aussi cyber

08 mars 2022 | Charles Blanc-Rolin | TribuneDepuis le lancement de l’opération militaire russe contre l’Ukraine le 24 février dernier, nous pouvons observer que le champ de bataille s’étend également à l’espace cyber.

La sécurité des SI ou le concours de l’avant-dernier

08 mars 2022 | Cédric Cartau | TribuneLe nom de Danny Faulkner ne doit pas vous dire grand-chose : le bonhomme était un filou de haut vol, un prince des montages financiers douteux qui, à lui tout seul (ou presque), a réussi à faire frôler la banqueroute à rien de moins que l’ensemble du réseau des caisses d’épargne des États-Unis, et ce dans les années 1980, soit au bas mot 20 ans avant la crise des subprimes de 2008. Mais son arnaque était compliquée, faisait intervenir pas mal d’acteurs (souvent à leur insu), des montages financiers circulaires, bref, un vrai sac de nœuds et c’est certainement la raison pour laquelle son nom est inconnu en dehors des spécialistes[1].

Le petit Mark ne veut en faire qu’à sa tête

01 mars 2022 | Cédric Cartau | TribuneCela a fait le tour des rédactions, les médias IT s’en sont bien entendu fait l’écho, et même la presse locale : Mark Zuckerberg menace de fermer Facebook et Instagram en Europe. Rien que cela.

Partage et réutilisation des données de santé, dénominateur commun des projets SIH (suite et fin)

21 février 2022 | Cédric Cartau & Brac de La Perrière | TribuneDans un premier article, nous avons commencé de décortiquer les notions de partage de données de santé et d’entrepôt. Suite de l’échange avec Me Marguerite Brac de La Perrière, associée Santé numérique du cabinet Lerins & BCW.

Que nous annonce Microsoft en 2022 pour sécuriser ses produits ?

15 février 2022 | Charles Blanc-Rolin | TribuneMicrosoft annonce en ce début d’année plusieurs nouveautés concernant la sécurité de ses produits.

Partage et réutilisation des données de santé, dénominateur commun des projets SIH

15 février 2022 | Cedric Cartau et Me Brac de La Perrière | TribuneLe partage de données recouvre des réalités très différentes : au sein d’une équipe de soins, entre professionnels pour avis médical, etc. Me Marguerite Brac de La Perrière, associée Santé numérique du cabinet Lerins & BCW, est l’une des spécialistes en France du droit de la santé et du numérique[1]. L’occasion pour Cédric Cartau, RSSI et DPO du CHU de Nantes, d’un échange avec elle sur ce sujet de premier plan au cœur duquel se place le consentement du patient.

Du bon usage des sociétés de conseil dans l’IT

15 février 2022 | Cédric Cartau | TribuneC’est le thème du moment, le recours – abusif ou pas – de l’État aux Big Five, entendre par là des sociétés de conseil pour la plupart anglo-saxonnes telles que PwC, EY, McKinsey, etc. Et récemment DSIH d’écrire[1] : « Dernier exemple en date, la mission de 500 000 euros confiée à McKinsey par le ministère de l’Éducation nationale pour l’organisation d’un “séminaire” pour “réfléchir aux grandes tendances des évolutions du secteur de l’enseignement”, qui donne lieu à une nouvelle enquête parlementaire, où la recherche des résultats et des livrables semble poser problème… ».

Rançongiciels : à qui s’en prennent désormais les attaquants, pourquoi et comment ?

08 février 2022 | Charles Blanc-Rolin | TribuneDans un rapport daté du 3 février [1], Coveware s’intéresse à la victimologie des attaques récentes par rançongiciels, aux raisons de ces mutations, et aux méthodes utilisées.

Évolution de la norme ISO 27002 : en quoi est-ce intéressant ?

01 février 2022 | Yves Normand, | TribuneLe monde normatif évolue à son rythme, tranquillement, pas vite. Et pourquoi pas avec de la sérénité, et l’objectif de faire bien. Cela peut nous changer de règles décrétées en urgence par des super décideurs.

Le référentiel entrepôt de données de santé : le renouveau des fonctions du médecin DIM

01 février 2022 | Laurence Huin | TribuneDans son référentiel sur les entrepôts de données de santé, la CNIL mentionne à plusieurs reprises le médecin responsable de l’information médicale. Plus qu’un simple renvoi à ce métier, ce nouveau référentiel de la CNIL sonne le début d’un renouveau des fonctions des médecins DIM. Décryptages avec Laurence Huin du cabinet Houdart & Associés.

Des CSIRT en région : avec quels moyens RH ?

01 février 2022 | Cédric Cartau | TribuneDans un communiqué du 11 janvier dernier[1], l’Anssi annonce avoir signé des conventions avec sept régions pour la création de CSIRT : Computer Security Incident Response Teams ou équipes de réponse à incident cyber.

L’actualité cyber repart sur les chapeaux de roues en 2022 !

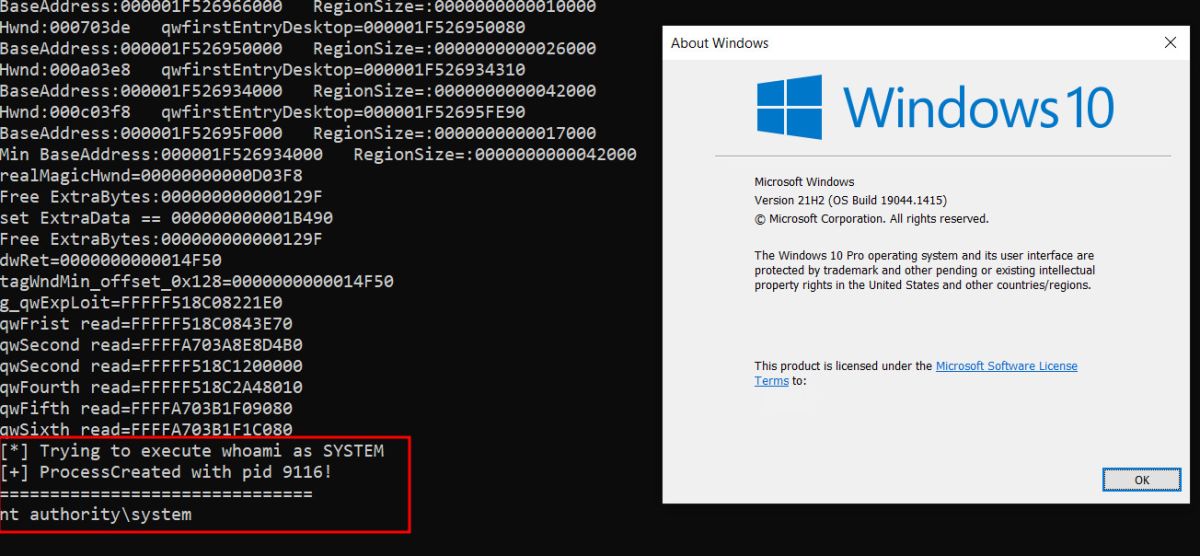

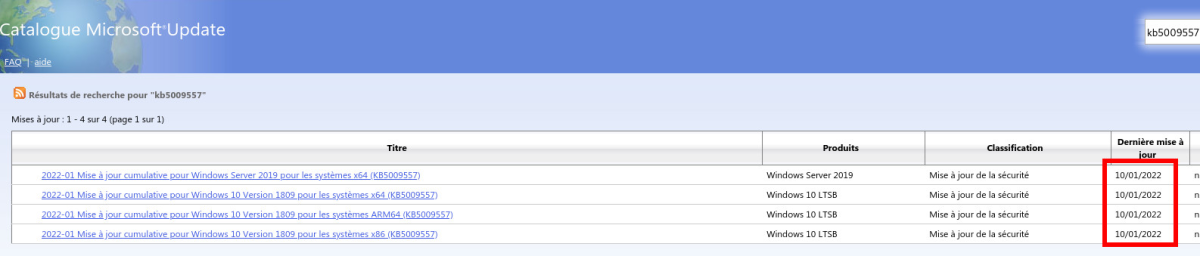

01 février 2022 | Charles Blanc-Rolin | TribuneCe n’est pas cette année encore que nous allons être au chômage ! Après un patch tuesday Microsoft tumultueux en début de mois qui aura bien occupé les adminsys [1], l’actualité va encore nous secouer !

Sous-traitance et transfert de données hors Union européenne : quelles limites pour la création d’un entrepôt de données de santé ?

25 janvier 2022 | Laurence Huin & Céline Cadoret | TribuneSuite au récent retrait par le gouvernement de sa demande d’autorisation auprès de la CNIL pour le Health Data Hub et ce à la suite des inquiétudes liées notamment à son hébergement par Microsoft, l’analyse du référentiel de la CNIL relatif aux entrepôts de données dans le domaine de la santé est particulièrement intéressante en ce qui concerne la gestion de la sous-traitance et le transfert de données en dehors de l’Union européenne. Ce référentiel démontre la volonté de la CNIL de protéger les données intégrées au sein d’un entrepôt de données de santé contre toute législation qui n’assurerait pas un niveau de protection suffisante en matière de données à caractère personnel.

Gafam : la fin annoncée du Far West

25 janvier 2022 | Cédric Cartau | TribuneDe vivant de RSSI/DPO/président de l’Apssis/chroniqueur DSIH et j’en passe, tout espoir me semblait perdu, reléguant la seule idée de l’ombre d’une souveraineté numérique aux oubliettes de la pensée : il faut croire que le sujet commence à en irriter pas mal et que les faiseurs de lois… ont découvert qu’ils pouvaient en voter quelques-unes de plus[1].

Intégrité, sécurité et confidentialité - les trois fondamentaux d’une bonne gestion des données de santé

24 janvier 2022 | Carl D'Halluin, CTO, Datadobi | TribuneStéthoscopes, aiguilles, tensiomètres… autant d’instruments médicaux sur lesquels s’appuient les soignants pour évaluer, diagnostiquer et traiter leurs patients. Si l’importance de ces appareils est incontestable, les données non structurées du SIH ont aussi un rôle crucial à jouer dans l’aide à la décision médicale et plus globalement dans l'expérience globale du parcours de soins patient. Encore faut-il qu’elles soient bien gérées.

Modalités d’information : le référentiel entrepôts donnés de santé riche d’enseignements

18 janvier 2022 | Laurence Huin & Adriane Louyer | TribuneDans un précédent volet(1), le cabinet Houdart et Associés décryptait un premier aspect portant sur le périmètre restreint du référentiel sur les entrepôts de données de santé, dans ce second Laurence Huin et Adriane Louyer analysent les modalités d’information préalable des patients.

Test des procédures dégradées : que tester et jusqu’où ?

18 janvier 2022 | Cédric Cartau | TribuneProcédons à un vote tout ce qu’il y a de plus démocratique : faut-il des procédures dégradées relatives au SI ? Qui est contre ? Qui s’abstient ? A voté, c’est oui.

En 2022, Microsoft fait tourner en bourrique les « adminsys » !

18 janvier 2022 | Charles Blanc-Rolin | Tribune

2021 – Bilan d’une année

11 janvier 2022 | Cédric Cartau | Tribune2021 se termine, le Covid est toujours là, et il est temps de faire un bilan, sans prétention comme d’habitude.

Qui peut réellement bénéficier du référentiel des entrepôts de données de santé ?

10 janvier 2022 | Laurence Huin & Adriane Louyer, | TribuneRiche d’enseignements, le département Santé Numérique du Cabinet Houdart et Associés propose de décrypter 4 aspects particuliers du référentiel, à savoir son périmètre restreint, les modalités d’information préalable des patients, les limites du recours aux sous-traitants et aux transferts de données d’un entrepôt en dehors de l’Espace économique européen ainsi que le début d’un renouveau des fonctions du médecin DIM. Ces points vous seront détaillés dans 4 articles distincts.

Breaking news : le Père Noël, hors-la-loi multirécidiviste

03 janvier 2022 | Cédric & Alice Cartau | TribuneArsène Lupin, Charles Ponzi[1], Victor Lustig[2], petits joueurs : en ce début du xxie siècle, un des plus importants hors-la-loi – qui plus est toujours en activité – reste le Père Noël. Un vrai scandale, vous dis-je.

Ma lettre au Père Noël 2021

21 décembre 2021 | Cédric Cartau | TribuneCher Père Noël, comme chaque année je t’écris car j’ai été encore hypersage, bien plus que les années précédentes. Non, ce n’est pas l’âge, c’est juste la crise sanitaire.

Avec un tel calendrier de l’avent, aucun RSSI n’aura envie d’ouvrir les cadeaux au pied du sapin cette année…

21 décembre 2021 | Charles Blanc-Rolin | TribuneAprès une nouvelle année assez éprouvante en termes de vulnérabilités, d’attaques subies et contenues, si vous pensiez vous relâcher en cette période de fêtes de fin d’année, je crains que vous ne soyez déçu…

La cyber est-elle assurable ?

14 décembre 2021 | Cédric Cartau | TribuneLors du colloque annuel consacré à la cybersécurité organisé par le ministère – un rendez-vous maintenant incontournable –, une intervention de Sham[1] (assureur historiquement très présent dans le monde de la santé) a eu pour sujet le descriptif de ce qui est assurable et de ce qui ne l’est pas, parmi les risques cyber courants. Petit décryptage.

Ransomwares : vers la chienlit ?

06 décembre 2021 | Cédric Cartau | TribuneAux Assises de Monaco s’est tenue une très intéressante conférence de Wavestone, avec l’inoxydable Gérôme Billois en tant que principal intervenant, dont le thème était en substance ce que les boîtes du CAC 40 ont mis en œuvre pour se protéger de la menace crypto.

La sensibilisation à la sécurité informatique pourrait servir à quelque chose…

30 novembre 2021 | Cédric Cartau | TribuneEn général, mes billets pour DSIH oscillent entre 1 500 et 3 000 vues : le dernier a battu tous les scores avec plus de 15 000 hits si j’en crois les statistiques : comme quoi le titre « La sensibilisation à la sécurité informatique ne sert à rien[1] » n’a pas seulement accroché le chaland, mais aussi généré un nombre considérable de remarques en tout genre.

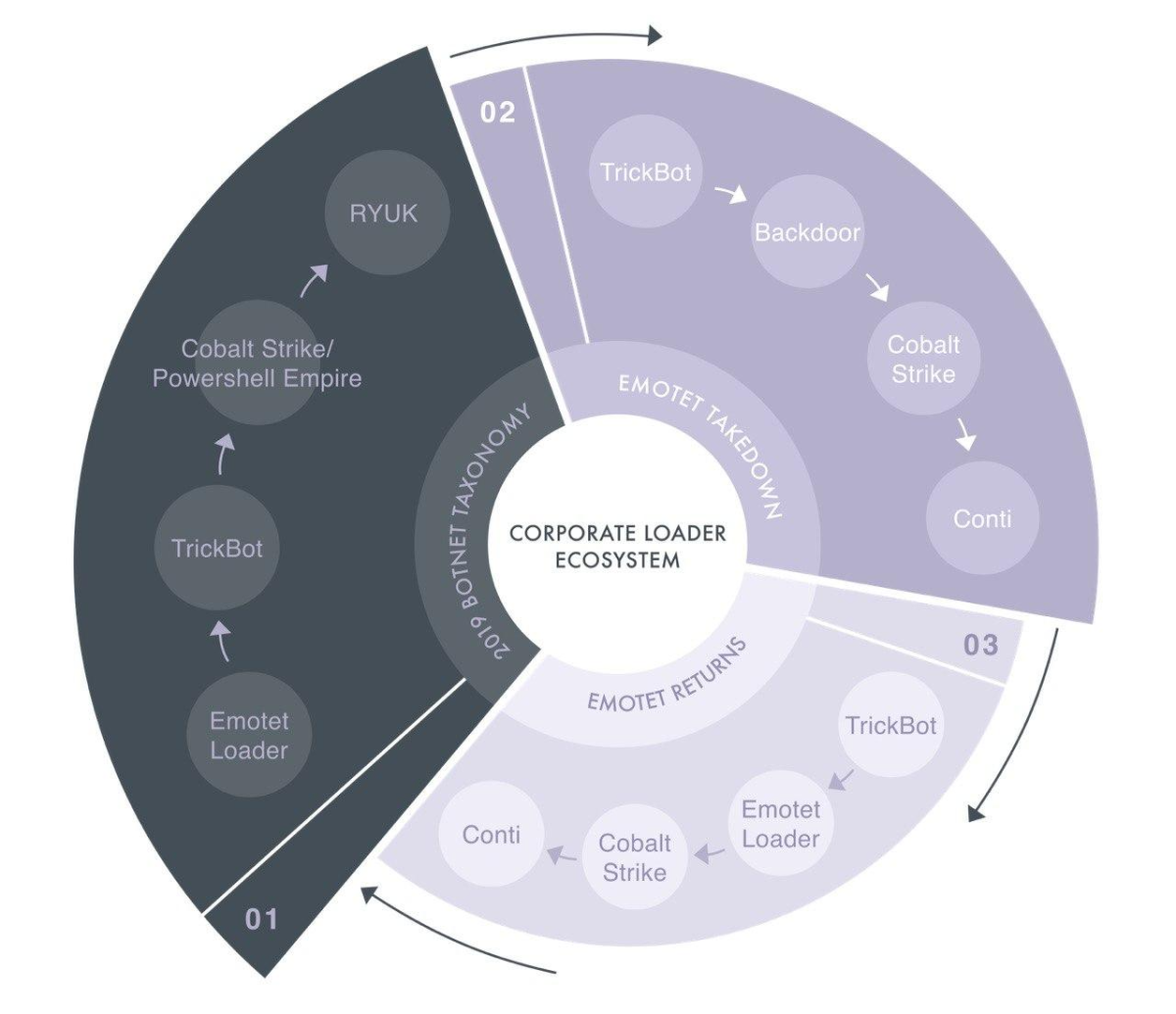

Emotet de retour, POC Exchange, 0-day Windows : à quelle sauce les attaquants prévoient de nous manger cette semaine ?

25 novembre 2021 | Charles Blanc-Rolin | Tribune

La sensibilisation à la sécurité informatique ne sert à rien

23 novembre 2021 | Cédric Cartau | TribuneJe n’avais pas encore atteint mon quota de poil à gratter cette semaine – j’ai des objectifs hebdomadaires moi môssieur, pas le temps de rigoler, que croyez-vous ? – et je me suis dit que mettre bien franchou les pieds dans le plat de lentilles à propos des habituels lieux communs me permettrait d’exploser les objectifs.

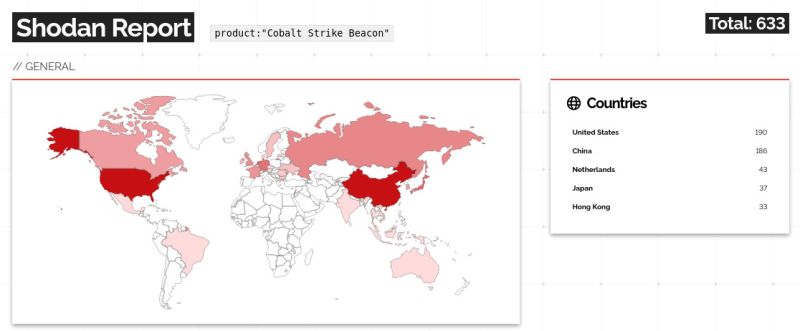

Identification des serveurs Cobalt Strike : une information intéressante pour la détection et l’investigation

16 novembre 2021 | Charles Blanc-Rolin | Tribune

GTI, GTR, taux de disponibilité : de l’art de couper les octets en quinze

15 novembre 2021 | Cédric Cartau | TribuneSouscrivez un contrat d’hébergement Cloud, de licence logicielle, de maintien en condition opérationnelle, et vous serez immanquablement conduit à vous poser la question du niveau de prestation objet du contrat. Idem si vous êtes de l’autre côté du stylo et que vous êtes fournisseur.

Sécurité des SI : calcul des budgets à l’envers

09 novembre 2021 | Cédric Cartau | TribuneQuand un RSSI rencontre un autre RSSI, ils se racontent des histoires de RSSI. Deux sujets au moins viennent immanquablement sur la table pour peu qu’on les laisse assez longtemps ensemble : le rattachement hiérarchique, et les budgets SSI dans leur entreprise.

Un peu de culture dans ce monde de cyberbrutes

02 novembre 2021 | Cédric Cartau | TribuneC’est bien connu, les vacances, c’est fait pour déguster des huîtres, faire du sport et se balader, mais surtout écluser sa pile de livres ou d’émissions culturelles. Petite sélection.

Ransomwares : faut-il interdire le paiement des rançons ?

26 octobre 2021 | Cédric Cartau | TribuneIl est de ces débats où ce n’est pas tant la question posée elle-même qui est intéressante, mais la somme des points de vue – et donc des réponses – que l’on peut y apporter. Qui a lu l’excellent ouvrage d’Amin Maalouf (Les Croisades vues par les Arabes) sait que les points de vue sont surtout révélateurs de la vision du monde de ceux qui les expriment. Il en va ainsi d’une question qui commence à poindre dans le débat public : faut-il interdire aux entreprises, publiques ou privées, qui subissent une attaque de ransomware de payer la rançon demandée pour retrouver l’accès à leurs données ? Le sujet a fait l’objet d’une très intéressante interview croisée de Gérôme Billois (Wavestone) et Me François Coupez (disponible sur YouTube[1]), et les réponses peuvent être variées.

Condamnation, nouvelle réglementation à l’export aux US, et recrutements d’experts pour déployer du ransomware : quoi de neuf sur la planète cyber ?

26 octobre 2021 | Charles Blanc-Rolin | Tribune

Les Assises 2021 : Guillaume Poupard revient sur les fondamentaux, et les enrichit

19 octobre 2021 | Charles Blanc-Rolin | TribuneLe thème de ces Assises 2021 était le « Back to Fundamentals », lancé par Patrick Pailloux en 2011, à l’époque Directeur de l’ANSSI.

Sécurité des SI, menaces et patching permanent : non, ce n’était pas mieux avant

18 octobre 2021 | Cédric Cartau | TribuneAux 21es Assises de la sécurité qui viennent de se terminer, deux conférences sur deux jours différents traitent, sans concertation de leurs auteurs, d’un thème commun abordé sous deux angles distincts : la qualité du code. En informatique, que l’on parle de logiciel ou de matériel, au final tout est code et, en fin de compte (si l’on excepte les rares cas de bugs de conception des microprocesseurs), toute vulnérabilité provient du code logiciel.

Espionnage à la petite semaine : on vit une époque formidable !

12 octobre 2021 | Cédric Cartau | TribuneIl n’est de secret pour personne que certains Gafam (pas tous) espionnent sans vergogne, tout du moins ceux qui ont fait de l’exploitation des données personnelles leur modèle économique et leur fonds de commerce – si c’est gratuit, et cetera, et cetera, et cetera.

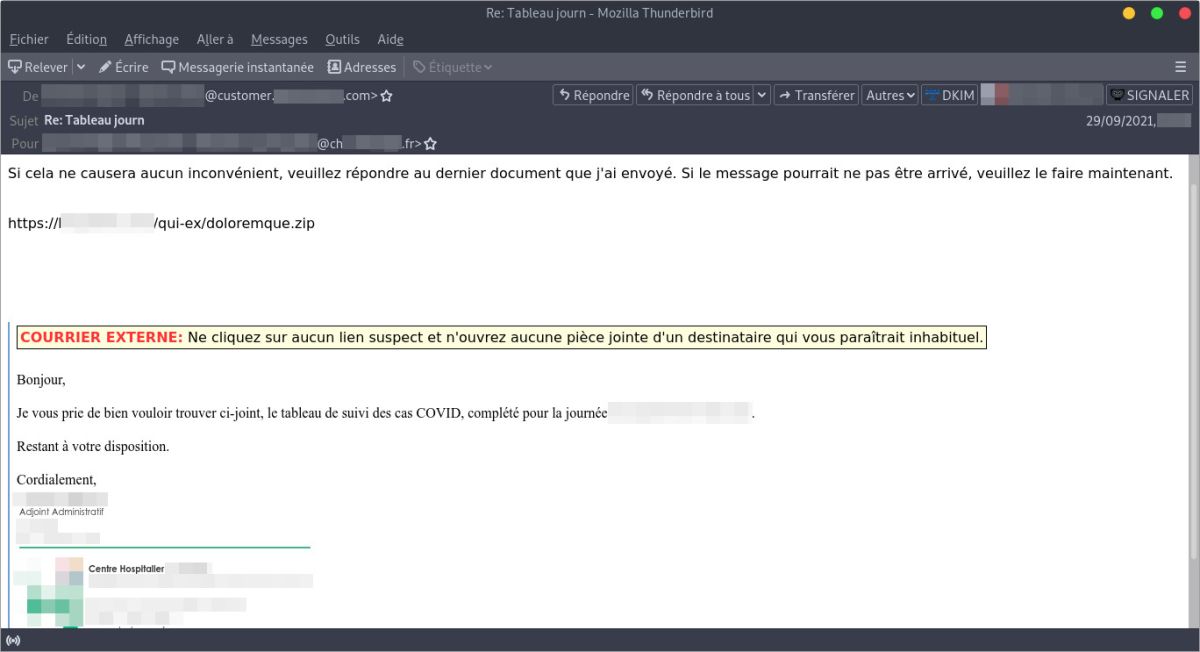

Le secteur de la santé est-il ciblé par les attaquants ?

05 octobre 2021 | Charles Blanc-Rolin | TribuneSi de nombreuses attaques semblent être opportunistes, phishing en masse, machines vulnérables et / ou mal configurées exposées sur Internet, mauvais clic, il arrive malgré tout de voir des attaques ciblant spécifiquement le secteur de la santé.

Mots de passe, encore et à jamais

04 octobre 2021 | Cédric Cartau | TribuneDans une étude étonnante[1], l’agence britannique National Cyber Security Centre (NCSC) affirme que le mot de passe « Chat-tarte-feuille » est bien plus sûr que « xOsMw$34 ».

RGPD : de la difficulté d’identifier le responsable de traitement

28 septembre 2021 | Cédric Cartau | TribuneUn des fondamentaux du RGPD concerne l’identification du responsable de traitement (RT), notion consubstantielle à celle de traitement. L’identification du RT et d’éventuels sous-traitants (ST) est indispensable pour la suite de la mise en conformité : appréciation des risques, clauses de sous-traitance, détermination des responsabilités, etc.

Hébergement des données de santé : plus que 3 hébergeurs dans la course ?

28 septembre 2021 | Charles Blanc-Rolin | TribuneDepuis quelques jours, l’info fait le buzz, « Office 365 est désormais interdit aux acteurs publics » par la DINUM !

La reprise, quelle reprise ? La SSI en mal de candidats

21 septembre 2021 | Cédric Cartau | TribuneQue l’édito de Le Monde du 20 septembre fasse de son thème principal la reprise économique, plus forte que prévue, il faut s’en réjouir. Que l’éditorialiste écrive qu « ’il y a moins d’un an, qui aurait imaginé que la question du chômage se trouve escamotée par celle des salaires ? » est encore moins habituel.

Identité numérique : quel apport pour les SI de santé ?

21 septembre 2021 | Cédric Cartau | TribuneL’identité numérique (IdNum) est certainement un sujet dont on va entendre parler dans les prochains mois et les prochaines années.

Menace cyber : un risque systémique

14 septembre 2021 | Cédric Cartau | TribuneDans un très intéressant article du New York Times paru le 3 juillet dernier, Kim Zetter décrit par le menu la préoccupation majeure des banquiers d’affaires de Wall Street à la mi-2021. Dans leur échelle des risques, la menace cyber est désormais en toute première position, et de loin.

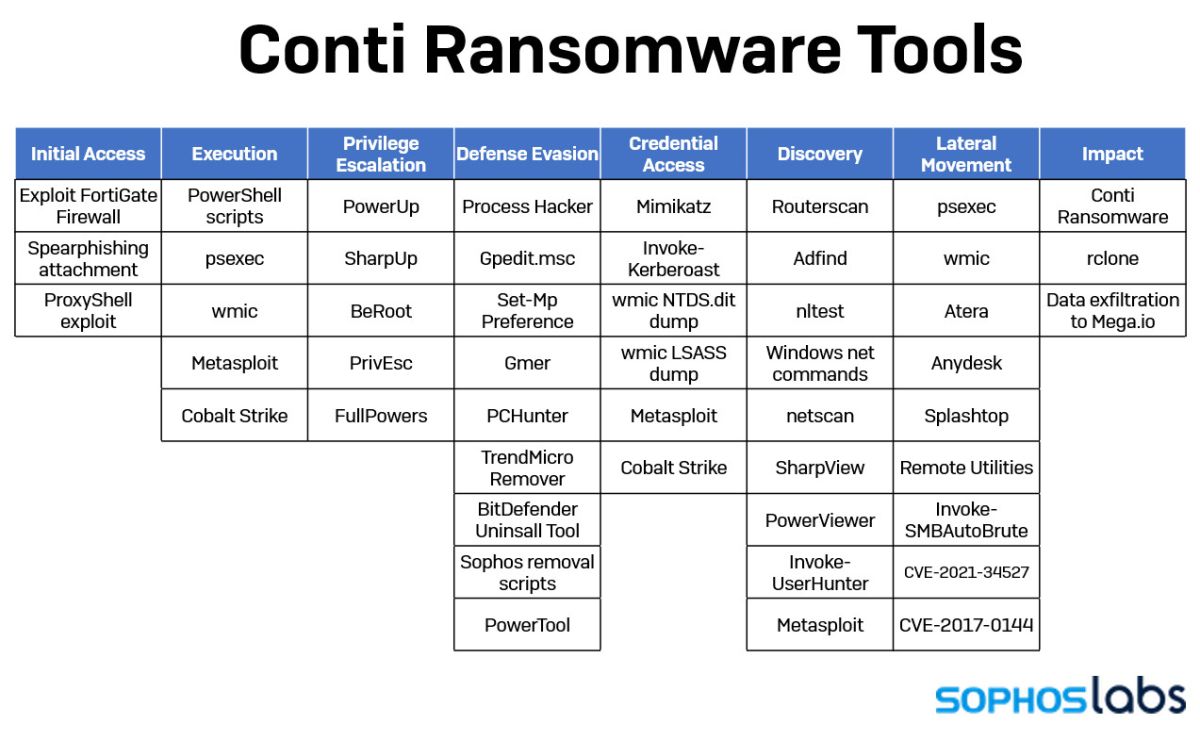

ProxyShell, CobalStrike, Mimikatz, Rclone... : retour sur les techniques utilisées par le groupe derrière le rançongiciel Conti

07 septembre 2021 | Charles Blanc-Rolin | Tribune

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS