Vous êtes dans : Accueil > Tribunes libres >

Que nous annonce Microsoft en 2022 pour sécuriser ses produits ?

Charles Blanc-Rolin, MARDI 15 FéVRIER 2022Microsoft annonce en ce début d’année plusieurs nouveautés concernant la sécurité de ses produits.

Tout d’abord, la suite Office verra prochainement une nouvelle fonctionnalité de blocage par défaut des Macros pour tous les fichiers en provenance d’Internet (sur Windows uniquement) [1].

Effectivement, les macros VBA, sont couramment utilisées par les attaquants dans des documents Office envoyés par courriel à leurs victimes afin d’aller télécharger du code malveillant.

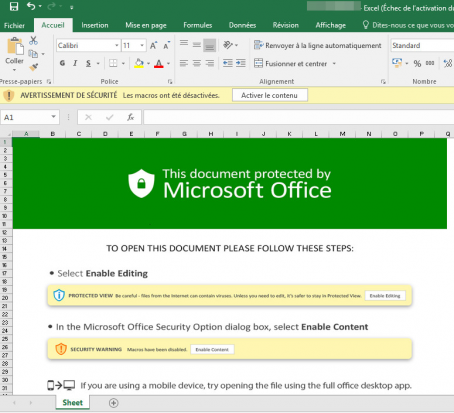

Généralement, comme dans l’exemple ci-dessus avec cette campagne de distribution du cheval de Troie Qbot, une image invitant l’utilisateur à cliquer sur le bouton « Activer le contenu » (les macros) est ajoutée dans le document (Word ou Excel dans la majorité des cas) pour inciter la victime potentielle à cliquer. Si vous avez un peu de chance et que c’est Janine de la DRH, à deux ans de la retraite et totalement anglophobe qui se retrouve face à ce document, il est fort probable qu’elle appelle le service informatique ou mette directement le document à la corbeille. À l’inverse, si c’est Jean-Michel Clique Partout des Finances qui dégaine sa souris sans-fil plus vite que son ombre, vous pourriez rapidement voir son poste contrôlé par les attaquants et devenir une belle porte d’entrée dans le SI.

À partir du mois d’avril, avec l’arrivée de la version 2203 pour commencer, le bandeau jaune avec son bouton « Activer le contenu » devrait donc disparaître au profit d’un bandeau rouge qui dira que les macros ont été bloquées car la source du document n’est pas sûre :

![]()

Autant dire que le support utilisateurs de premier niveau devrait recevoir pas mal d’appels dans un premier temps. Toutes les versions supportées d’Office, à partir de 2013 donc devraient voir arriver progressivement cette restriction par défaut, même si les dates ne sont pas encore communiquées par Microsoft pour les versions autres que 365.

Le hic, c’est qu’il y aura toujours des cas où l’activation des macros sera nécessaire et légitime. Il y en a d’autres qui ont déjà essayé de bloquer les macros par défaut, ils ont eu des problèmes…

Du coup, Microsoft propose, forcément, une solution de contournement !

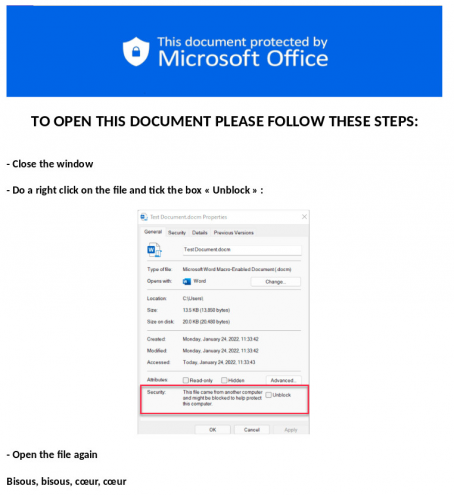

Et les attaquants devraient donc eux aussi remplacer leurs images « d’assistance utilisateur » dans les documents, par quelque chose qui pourrait ressembler à ça :

Avec trois clics à faire en plus, cela réduira peut-être le nombre de victimes, sauf pour les Jean-Michel Clique Partout qui n’auront jamais été sensibilisés au sujet. Parfois, la sensibilisation des utilisateurs, ça peut vraiment servir !

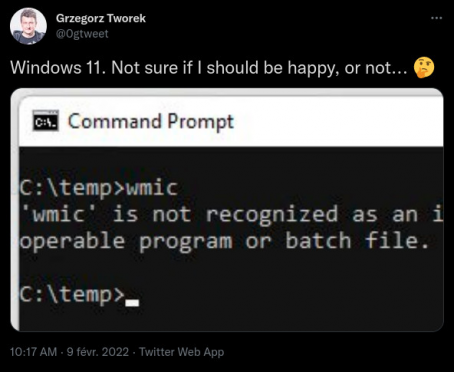

Toujours dans le but de réduire les attaques, Microsoft semble vouloir définitivement tuer le client WMI (déjà annoncé comme déprécié), comme l’indique le chercheur Grzegorz Tworek qui l’a vu disparaître récemment dans une version « Preview » sur le canal « Dev » de Windows 11 [2].

Il est vrai que WMI est utilisé par les attaquants pour réaliser de la collecte d’informations ou prendre le contrôle des machines. Ne soyons pas naïfs, ils savent aussi utiliser PowerShell et s’adapteront certainement beaucoup plus vite que les éditeurs et communautés qui développent des solutions d’audit de vulnérabilités s’appuyant sur WMI.

Dernière annonce récente, Microsoft Defender va désormais empêcher de réaliser des dumps mémoire du processus LSASS.exe [3] qui stocke les informations de connexions des utilisateurs (identifiant + condensat du mot de passe). Rassurez-vous, là encore certains ont déjà des solutions de contournement pour cette règle ASR (Attack Surface Reduction), comme le montre le chercheur Adam Chester dans une de ses dernières vidéos [4]. Pour les autres, il y aura toujours la SAM locale, le phishing, des vulnérabilités non patchés, la base NTDS.dit de l’Active Directory…

Ne voulant pas gâcher ces bonnes nouvelles, qui le sont réellement, je me dis voyons plus loin, toutes ces nouveautés vont créer du travail pour tout le monde !

[1] https://docs.microsoft.com/fr-fr/DeployOffice/security/internet-macros-blocked

[2] https://twitter.com/0gtweet/status/1491340578810114054

[4] https://youtu.be/Ie831jF0bb0

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS