Vous êtes dans : Accueil > Tribunes libres >

Alerte - fuite de données : 16 000 adresses mails de professionnels de santé français concernées

Charles Blanc-Rolin , MERCREDI 30 JANVIER 2019Si vous avez suivi l’actualité SSI internationale ces dernières semaines, vous aurez sans doute vu passer la gargantuesque fuite de données d’identification révélée le 17 janvier dernier par le célèbre chercheur australien Troy Hunt [1] et baptisée « Collection #1 »

Pour résumer en quelques chiffres :

- Une impressionnante collection de plus de 12 000 fichiers, totalisant plus de 87Go de données, a été rendue publique sur le site de partage de fichiers MEGA.nz (ne cherchez pas, elle a été supprimée depuis)

- Près de 773 millions d’adresses de messageries concernées (772 904 991 pour être exacte)

- Plus d’un milliard de combinaisons adresse de messagerie / mot de passe uniques (1 160 253 228 pour être exacte)

- Plus de 3 millions de français concernés au moins d’après le journaliste Damien Bancal [2]

Une fuite de données conséquente donc !

Que contient-elle réellement ? Des couples adresse de messagerie (identifiant) et mot de passe (pour une grande majorité au format texte brut) en provenance de nombreuses violations de données réalisées sur un nombre important de sites. Troy Hunt en a recensé 2890 [3] présumés, d’après les noms de fichiers disponibles parmi cette collection.

Le Ministère, via la cellule ACSS a publié le 28 janvier une alerte[4] précisant que plus 16 000 adresses de messagerie appartenant à des professionnels de santé français étaient concernées.

À quelques jours de la journée du changement de mot de passe instaurée par le blog Gizmodo [5], au-delà de la sensibilisation, imposer un changement de mot de passe aux utilisateurs concernés peut s’avérer intéressant, par mesure de précaution, même si certaines de ces données datent un peu. Il peut également être intéressant de vérifier que se politique de mot de passe est conforme à la réglementation en vigueur [6].

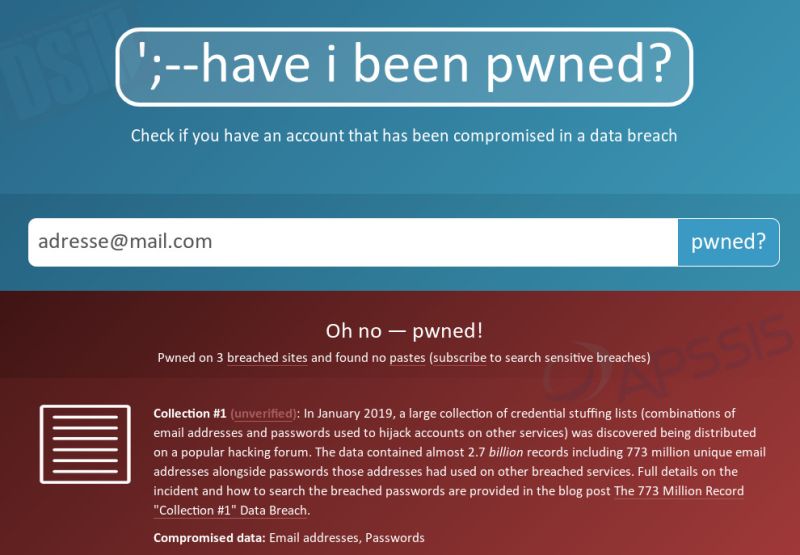

En tant qu’utilisateur, comment savoir si l’on est concerné par ce leak ?

Le chercheur Troy Hunt a intégré à l’énorme base de données de son célèbre service Have i been pwned [7], les données du leak « Collection #1 ». En saisissant son adresse e-mail sur le site, il est donc possible de savoir si celle-ci est concernée.

C’est un service que je recommande régulièrement aux utilisateurs que j’accueille lors de sessions de sensibilisation à la sécurité numérique.

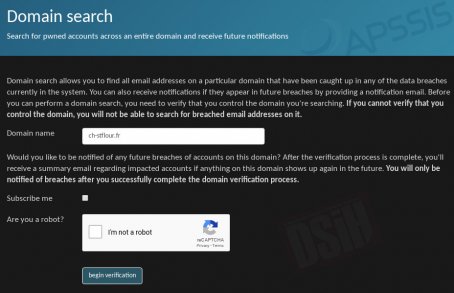

En tant que RSSI, comment savoir quels sont les utilisateurs de son établissement qui sont impactés ?

Là encore, le service Have i been pwned vous sera d’une grande aide, puisqu’il est possible d’extraire tous les résultats des leaks connus pour un nom de domaine donné [8].

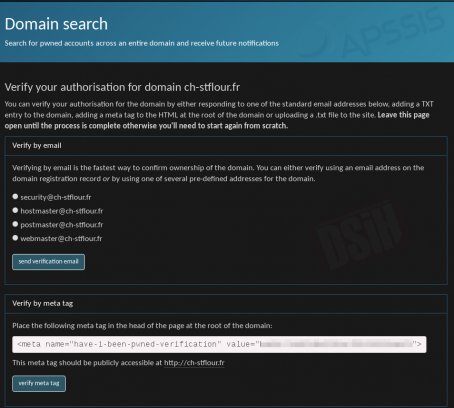

Seule condition, pouvoir justifier de la propriété de ce domaine évidemment :

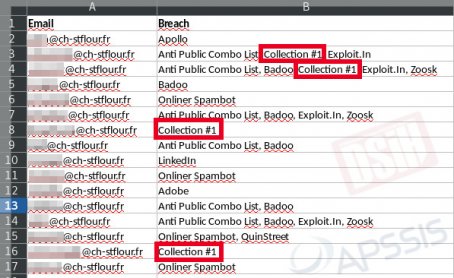

Une fois autorisé, vous pourrez donc obtenir le « Saint Graal », un fichier contenant l’ensemble des adresses mail pour votre domaine apparaissant dans des fuites de données recensées sur Have i been pwned :

Collection #1 : la partie émergée de l’iceberg

Comme le souligne Brian Krebs sur son blog [9], « Collection #1 » représente moins de 10 % de la base de 993,36Go de données que le vendeur opérant sous le nom de Sanix#6890 ou encore Sanixer aurait mis en vente depuis plus de 6 mois pour la modique somme de 45$, sur plusieurs espaces du dark web.

Nous n’avons pas fini d’avoir des sueurs froides...

[1] https://www.troyhunt.com/the-773-million-record-collection-1-data-reach/

[2] https://www.zataz.com/millions-donnees-internautes-francais-vendus/

[3] https://pastebin.com/UsxU4gXA

[4] https://cyberveille-sante.gouv.fr/alertes/1161-fuite-massive-de-donnees-collection-1-2019-01-28

[5] https://gizmodo.com/february-1-is-change-your-password-day-5879669

[6] http://www.dsih.fr/article/2324/inedit-une-reglementation-sur-les-mots-de-passe.html

[7] https://haveibeenpwned.com/

[8] https://haveibeenpwned.com/DomainSearch

[9] https://krebsonsecurity.com/2019/01/773m-password-megabreach-is-years-old/

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS