Vous êtes dans : Accueil > Tribunes libres >

Contrôle à distance : encore une raison de fuir TeamViewer

Charles Blanc-Rolin, MARDI 18 FéVRIER 2020Le logiciel de contrôle à distance TeamViewer est très populaire de par sa simplicité d’utilisation. S’il peut s’avérer pratique pour dépanner l’ordinateur de tatie Micheline qui habite à l’autre bout la France, le voir apparaître dans le système d’information de son établissement n’a pas de quoi réjouir un RSSI.

De nombreux éditeurs, prestataires ou encore constructeurs de dispositifs de type IOT (médicaux ou autres) ont souvent tendance à vouloir vous le « refourguer » de force car il fait gagner un temps précieux aux ressources disposant de compétences réseau et VPN, dont ils... ne disposent pas toujours. En effet, même Franck, éminent footballeur, au demeurant grand amateur de la langue française et accessoirement neveu de Micheline, est en capacité de l’installer en quelques clics.

Pour rappel, TeamViewer permet d’interagir avec une machine distante, voir ce qui est à l’écran, contrôler clavier et souris, mais également réaliser des transferts de fichiers de façon bidirectionnelle. Exécutable à la demande, il peut également être installé de façon persistante en tant que service Windows. La traçabilité des accès n’est pas simple à assurer, tout comme la confidentialité car les connexions ne se font pas de façon directe contrairement à un VPN ou un bastion, mais reposent sur des serveurs tiers, de plus non certifiés HDS, ce qui peut d’autant plus poser problème lorsque des données de santé sont potentiellement accessibles depuis la machine à la porte ouverte.

En 2016, TeamViewer a été utilisé pour permettre le déploiement du rançongiciel Surprise [1].

Fin 2017, un POC permettant de réaliser une élévation de privilèges sur l’outil de prise en main était rendu publique [2].

En juillet 2018, un nouveau POC permettant d’extraire le mot de passe TeamViewer de la mémoire vive était publié [3].

L’an passé, nous apprenions que le réseau de la société TeamViewer aurait été infiltré entre 2014 et 2016 par un groupe d’attaquants qui pourrait être proche du gouvernement Chinois, comme APT41, APT10 ou encore APT17 [4].

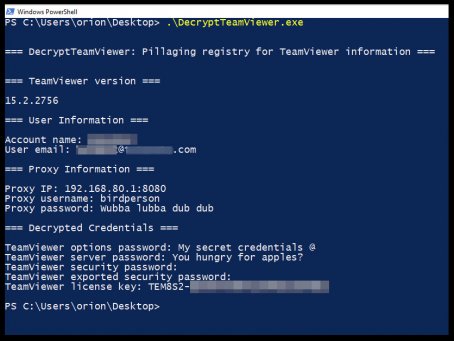

Début février, ce sont les clés permettant de déchiffrer les mots de passe TeamViewer stockés dans la base de registres Windows qui étaient révélés publiquement. Sur la page de blog annonçant la vulnérabilité [5], le code nécessaire à la création d’un module Metasploit était également fourni publiquement et quelques jours après, c’est un POC au format Visual Studio (à compiler) qui était publié sur Github [6]. Autant dire que si personne n’avait encore eu l’idée de l’exploiter, ça ne devrait pas tarder…

Même si TeamViewer qui n’a toujours pas apporté de correctif se défend en expliquant qu’un attaquant devrait déjà avoir accès à la machine pour la compromettre [7], c’est loin d’être mission impossible avec un peu de social engineering, un phishing bien placé et les POCs publiques qui ont été fourni…

Sans oublier que TeamViewer est bien souvent installé sur des machines qui ne sont jamais patchées… Que du bonheur !

[2] https://github.com/gellin/TeamViewer_Permissions_Hook_V1

[3] https://github.com/vah13/extractTVpasswords

[5] https://whynotsecurity.com/blog/teamviewer/

[6] https://github.com/V1V1/DecryptTeamViewer

[7] https://community.teamviewer.com/t5/Announcements/Statement-on-Recent-Post-CVE-2019-18988/td-p/82173

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS