Vous êtes dans : Accueil > Tribunes libres >

Le Coronavirus s’immisce désormais dans les systèmes d’information

Charles Blanc-Rolin, LUNDI 16 MARS 2020Le Coronavirus semble vraiment être le prétexte pour tout et n’importe quoi. De nombreux éditeurs, totalement altruistes proposent généreusement d’offrir leurs solutions afin de simplifier la vie aux établissements de santé en cette période de crise. Il faut bien reconnaître qu’ils sont très forts dans les services communication… Comme le dit l’adage, le malheur des uns fait le bonheur des autres.

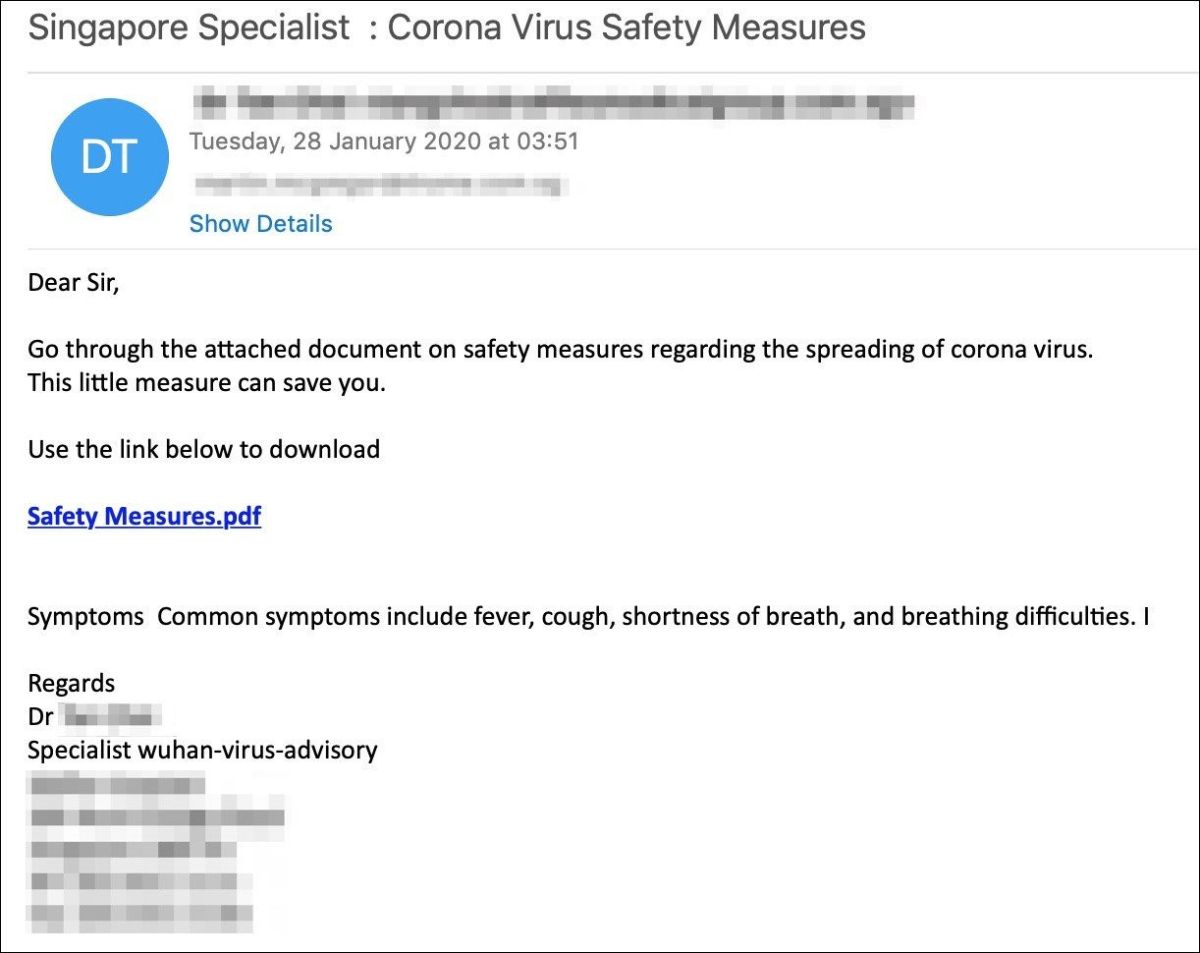

Le COVID-19 sert également de prétexte à des personnes mal intentionnées, qui surfent sur l’actualité angoissante pour diffuser des logiciels malveillants via des campagnes de messages de type hameçonnage et des sites Web frauduleux présentant des contenus relatifs au Coronavirus.

Depuis bientôt deux mois, des campagnes de phishing incitant à se rendre sur des sites proposant des mesures de sécurité relatives au Coronavirus ou à ouvrir des pièces jointe sont diffusées [1].

De fausses cartes interactives représentant la propagation du virus en temps réel, imitant le modèle proposé par l’université Johns Hopkins [2] pullules un peu partout sur le Web dans le but de déployer des logiciels malveillants permettant le vol d’informations d’authentification ou encore le déploiement de rançongiciels, tels qu’AZORult sur les terminaux des visiteurs [3].

Des kits « clé en main » permettant de mettre en place des sites « pot de miel » serait d’ailleurs en vente sur certains forums cybercriminels, comme le souligne Brian Krebs [4].

Toujours avec une volonté malfaisante, des personnes tentent de dérober les informations à caractère personnel de patients en se faisant passer pour le services des admissions du Centre Hospitalier Moulins-Yzeure [5].

Cerise sur le gâteau, la récente apparition du CoronaVirus pour Windows, un rançongiciel accompagné de KPOT, un cheval de Troie permettant d’exfiltrer des informations d’authentification et cookies notamment [6].

Ce rançongiciel chiffre les fichiers ayant une extension de ce type :

.bak, .bat, .doc, .jpg, .jpe, .txt, .tex, .dbf, .xls, .cry, .xml, .vsd, .pdf, .csv, .bmp, .tif, .tax, .gif, .gbr, .png, .mdb, .mdf, .sdf, .dwg, .dxf, .dgn, .stl, .gho, .ppt, .acc, .vpd, .odt, .ods, .rar, .zip, .cpp, .pas, .asm, .rtf, .lic, .avi, .mov, .vbs, .erf, .epf, .mxl, .cfu, .mht, .bak, .old

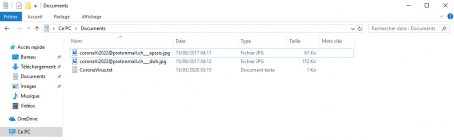

Les fichiers sont renommés ainsi :

coronaVi2022@protonmail.ch___nom_du_fichier.extension

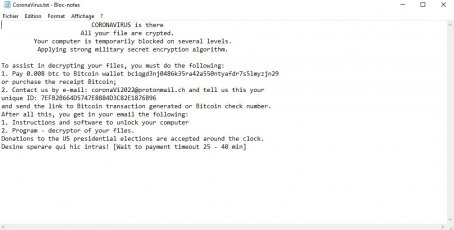

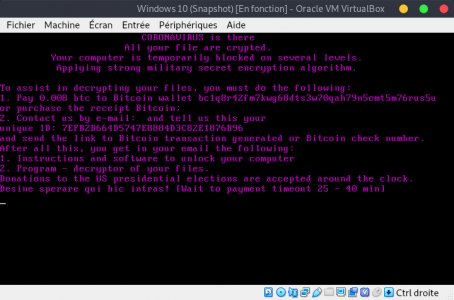

La demande de rançon placée un peu partout sur le disque est ensuite affichée à l’écran :

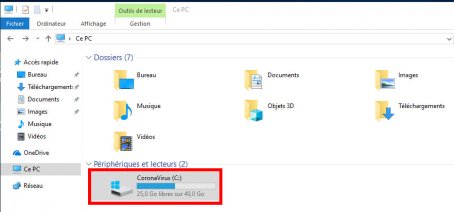

À noter également, que le partition système est renommée :

Rapidement, la machine redémarre et affiche le message suivant :

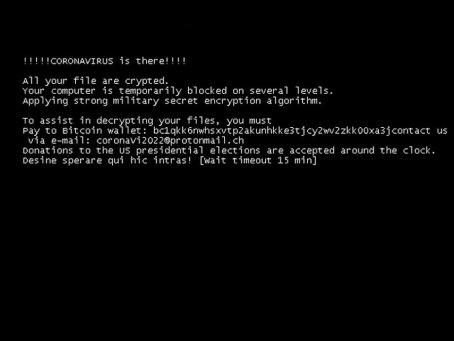

Après 45 minutes, le message suivant apparaît :

Il faut encore attendre 15 minutes, soit 1 heure au total avant que le système Windows ne redémarre.

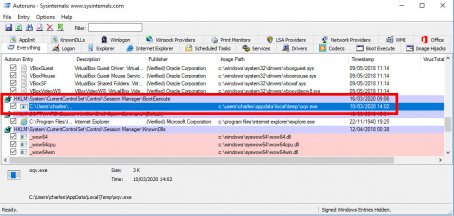

Ce blocage de 60 minutes au démarrage peut être désactivé facilement à l’aide de l’utilitaire Autoruns ou en se rendant directement dans l’éditeur de registres, en désactivant la clé HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerBootExecute :

Le nom de l’exécutable utilisé au démarrage semble aléatoire.

Pour la récupération des données chiffrées, pour l’instant, c’est une autre paire de manches.

Les empreintes sha256 des fichiers sont les suivantes :

Dropper : 5987a6e42c3412086b7c9067dc25f1aaa659b2b123581899e9df92cb7907a3ed

Ransomware : 3299f07bc0711b3587fe8a1c6bf3ee6bcbc14cb775f64b28a61d72ebcb8968d3

Kpot : a08db3b44c713a96fe07e0bfc440ca9cf2e3d152a5d13a70d6102c15004c4240

Voilà donc de quoi nous occuper en cette période déjà difficile.

[1] https://yoroi.company/research/new-cyber-attack-campaign-leverages-the-covid-19-infodemic/

https://www.pcrisk.com/removal-guides/16975-coronavirus-email-virus

https://cyberveille-sante.gouv.fr/index.php/alertes/1683-le-coronavirus-est-utilise-pour-realiser-des-cyberattaques-2020-03-13

[2] https://coronavirus.jhu.edu/map.html

[3] https://thehackernews.com/2020/03/coronavirus-maps-covid-19.html

[4] https://krebsonsecurity.com/2020/03/live-coronavirus-map-used-to-spread-malware/

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS