Vous êtes dans : Accueil > Tribunes libres >

Les serveurs VMware : une cible de choix pour les attaquants

Charles Blanc-Rolin, MARDI 31 AOûT 2021

Les serveurs VMware ESXi, tout comme les serveurs Hyper-V chez Microsoft, sont de plus en plus des cibles de choix pour les attaquants. Une grande majorité des serveurs virtualisés s’appuyant toujours sur l’une ou l’autre des technologies, avoir la main mise sur les hyperviseurs, c’est avoir la main mise sur toutes les machines qu’ils hébergent. Si côté Hyper-V on retrouve la panoplie des vulnérabilités Windows avec quelques petits bonus en supplément, chez VMware, on s’appuie sur un système Linux, beaucoup moins ciblé par les attaquants. Attention, moins ciblé, ne veut pas dire, pas ciblé du tout !

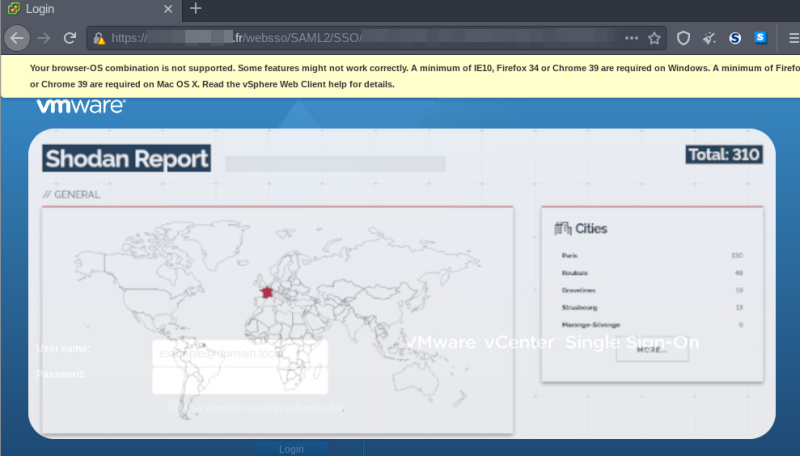

Même si nous savons tous que c’est mal d’exposer l’interface Web d’administration de son infrastructure VMware sur Internet, on trouve quand même très vite, en France, plus 300 serveurs vSphere exposés directement derrière une adresse IP publique.

Depuis le début de l’année, plusieurs vulnérabilités importantes ont été corrigées sur les produits VMware ESXi et vCenter. On notera notamment les vulnérabilités CVE-2021-21972, CVE-2021-21985 et CVE-2021-21986 affectant vSphere, ainsi que la vulnérabilité CVE-2021-21974 affectant ESXi [1]. Ces quatre vulnérabilités peuvent permettre à un attaquant de réaliser une exécution de code arbitraire à distance sans authentification préalalble et des POCs d’exploitation publiques ne manquent pas, pour au moins trois de ces vulnérabilités.

N’allez pas vous imaginer que seuls des chercheurs en sécurité s’appliquent à trouver des solutions pour torturer ces pauvres serveurs VMware.

Fin juin nous apprenions que le groupe d’attaquants derrière le rançongiciel REvil / Sodinokibi, se lançait à la conquête des serveurs ESXi [2] à l’aide de la version Linux de son rançongiciel chiffrant, utilisée déjà quelque mois auparavant pour compromettre des serveurs NAS [3].

Mi-juillet, nous apprenions que le groupe derrière le rançongiciel HelloKity, amateur de passerelles extranet SonicWall SMA ou encore Citrix NetScaller s’était lui aussi lancé dans le chiffrement de données depuis des serveurs ESXi [4]. La technique est simple et efficace, utilisation de la commande « esxcli » pour lister les machines virtuelles exécutées sur le serveur, et ensuite les arrêter. Une fois les machines arrêtées, le rançongiciel se charge de chiffrer les fichiers VMDK (disques durs virtuels), VMX (fichiers de configuration des machines virtuelles), VMSD (métadonnées et informations sur les snapshots) et VMSN (contenant l’état de la machine virtuelle). C’est un gain de temps pour les attaquants qui ne s’embêtent plus à aller chiffrer les données des serveurs virtualisés, mais tapent directement « à la source » puisque les serveurs virtualisés deviennent inutilisables et les données qu’ils contiennent totalement perdues.

On notera également que le groupe derrière HelloKitty semble également être derrière le rançongiciel Vice Society [5] dont le CH d’Arles a été victime il y a quelques semaines [6], et comme dans la plupart des attaques de ce type, l’exfiltration de données vient s’ajouter à la situation déjà difficile.

[1] https://www.vmware.com/security/advisories/VMSA-2021-0002.html

https://www.vmware.com/security/advisories/VMSA-2021-0010.html

[2] https://twitter.com/VK_Intel/status/1409601311092490248?s=20

[3] https://twitter.com/y_advintel/status/1391450354051653633

https://otx.alienvault.com/pulse/60da2c80aa5400db8f1561d5

[4] https://twitter.com/malwrhunterteam/status/1415403132230803460

https://unit42.paloaltonetworks.com/emerging-ransomware-groups/

[5] https://twitter.com/demonslay335/status/1403109032014061568

[6] https://www.zataz.com/piratage-du-centre-hospitalier-darles-there-is-nothing-ou-presque/

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS