Vous êtes dans : Accueil > Tribunes libres >

La majorité des attaques cyber porterait sur seulement 3 ports TCP

Charles Blanc-Rolin, JEUDI 26 SEPTEMBRE 2019

Dans un rapport publiée le 16 septembre [1], la société Alert Logic spécialisée dans la détection et la réponse à incidents, indique que d’après les informations qu’elle a pu collecter sur une période allant de novembre 2018 à avril 2019, auprès de plus 4000 de ses clients de petites et moyennes structures, 65 % des attaques cyber constatées cibleraient uniquement 3 ports TCP :

Le port 80 : HTTP

Le port 443 : HTTPS

Le port 22 : SSH

Une forte augmentation des attaques sur le port 3389 (RDP) a été constatée ces derniers mois, avec la publication de la vulnérabilité BlueKeep suivie des vulnérabilités DejaBlue relatives à l’implémentation du protocole RDP dans le service RDS de Windows.

L’impressionnant volume de données utilisé rend les résultats de cette étude d’autant plus exhaustifs :

1,3 pétaoctets de données

10,2 billions de messages de logs

2,8 milliards d’alertes IDS déclenchées

8,2 millions d’incidents analysés

Parmi les constats, que l’on pourrait à mon sens facilement transposer à nos systèmes d’information de santé :

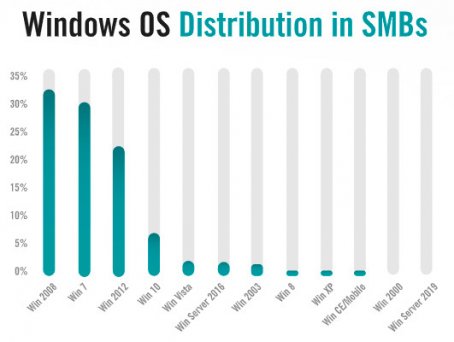

1. Le vieillissement des systèmes d’exploitation :

-66 % des systèmes Windows utilisés sont en fin de vie (Windows 7 et 2008R2 ne seront plus supportés au-delà du 14 janvier 2020, et ne recevront par conséquent plus de correctifs de sécurité, à moins de faire un gros chèque à Microsoft pour le support étendu, inabordable pour nos établissements), voir carrément obsolètes pour certains, puisque l’on retrouve encore du Windows XP, 2003 Server, Windows 2000 ou encore Windows NT…

Inutile de fanfaronner si vous avez migré plus de la moitié de votre parc PC vers Windows 10, il y a peu de chance qu’il n’y ait plus aucun Windows non supporté sur votre SIH, et si vous pensez que ce n’est pas le cas, c’est que vous ne le savez sûrement pas encore...

-50 % des systèmes Linux utilisés ne seraient plus maintenus. Certains éditeurs vous diront, « n’appliquez surtout pas les correctifs de sécurité sur vos machines Linux, sinon l’application ne fonctionnera plus, et puis, ce n’est pas bien grave, les serveurs Linux ne sont jamais attaqués de toute façon ». Libre à eux de croire qu’on ne volera jamais leur voiture parce qu’ils ne roulent pas en Ferrari ou encore que leur femme ne les trompera jamais parce qu’elle ne ressemble pas à Cameron Diaz.

2. L’absence de politique de patch management

- Dans le top 20 des vulnérabilités non corrigées, 75 % auraient entre 6 ans et plus d’un an.

On peut donc facilement imaginer qu’une majorité des serveurs installés ne sont plus jamais mis à jour après qu’ils soient passés en production.

3. Des serveurs de messagerie obsolètes

- Comme pour les systèmes d’exploitation, les logiciels de serveurs de messagerie utilisés sont obsolètes et criblés de trous, à hauteur de 30 %. N’oublions pas que la messagerie est bien souvent la première porte d’entrée choisie par les attaquants...

4. Une absence de chiffrement ou des algorithme dépréciés

- Le rapport montre que lorsque des protocoles s’appuyant sur un mécanisme de chiffrement sont présents, beaucoup s’appuient sur des algorithmes qui sont fortement dépréciés ou sont mal configurés. On retrouve encore des protocoles qui laissent transiter de nombreuses informations « en clair » sur les réseaux, comme FTP, HTTP ou plus grave encore LDAP, qui « chante » à tue-tête les identifiants et mots de passe Active Directory des utilisateurs sur les réseaux...

Le rapport met également en avant les mauvaises pratiques en matière de configurations des serveurs qu’ils soient hébergés en interne ou sur le cloud.

Cette étude nous renvoie une nouvelle fois aux fondamentaux et nous montre qu’il y a beaucoup de travail à réaliser avant d’investir dans des solutions de sécurité abracadabrantesques.

[1] https://resources.alertlogic.com/c/IR-critical-watch-report

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS