Vous êtes dans : Accueil > Tribunes libres >

Vulnérabilités, attaques, fuites de données, on na va décidément pas s’ennuyer cette année !

Charles Blanc-Rolin, MARDI 28 JANVIER 2020Je vous le disais la semaine dernière, je pense vraiment que nous n’allons pas nous ennuyer en 2020 ! Je ne sais pas si ce sont les résolutions de la nouvelle année ou si les chercheurs sentent la neige arriver, mais il y a une véritable émulation de leur côté en ce mois de janvier.

#BLUEGATE

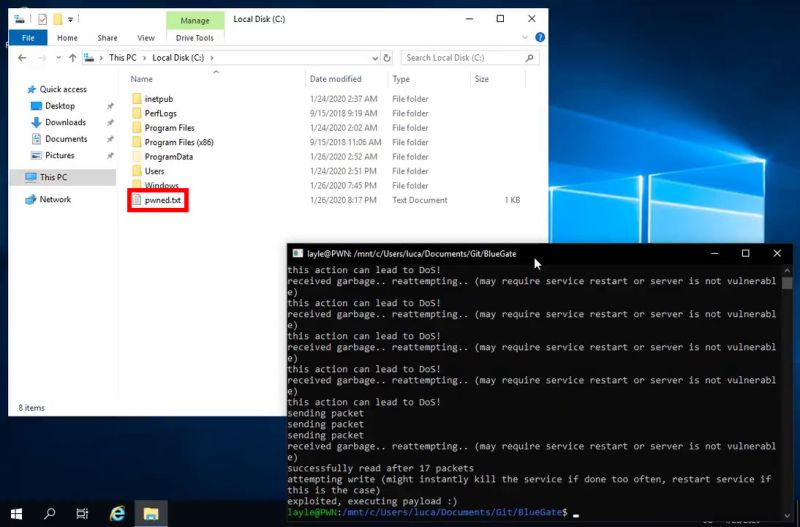

La « paire de vulnérabilités » (CVE-2020-0609 et CVE-2020-0610) baptisée « BlueGate » [1], permettant de réaliser une exécution de code arbitraire à distance sur les serveurs passerelle Microsoft RD Gateway, et pour laquelle le CERT-FR de l’ANSSI [2] a ouvert une alerte, a enfin son POC publique de déni de service [3] ! Le chercheur Danois « Ollypwn » qui avait publié le 15 janvier un POC pour la CVE-2020-0601 affectant la bibliothèque Crypt32 de Windows a remis le couvert fin de semaine dernière en publiant ce nouveau POC.

Ce qui a l’air de lancer des vocations, puisque le pentester Luca Marcelli qui s’en est inspiré a publié ce dimanche une vidéo de son POC d’exécution de code arbitraire à distance fraîchement réalisé [4]. Si vous passez votre dimanche à vous promener en famille, d’autres cassent des serveurs Windows.

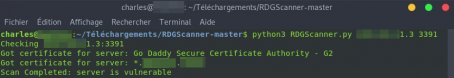

Pour terminer sur BlueGate, qui n’en finit pas d’agiter les cyber foules, le célèbre chercheur Marcus Hutchins alias « MalwareTech » a également publié un scanner permettant de déceler si un serveur est vulnérable [5].

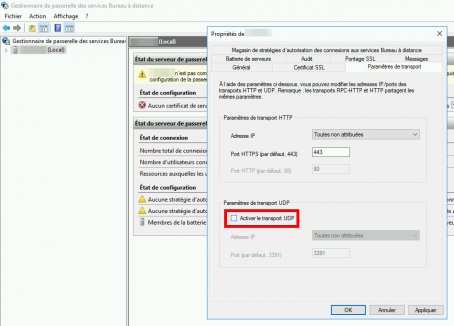

Autant dire que si vous n’avez pas encore patché, il serait temps d’y songer sérieusement. À noter également, qu’une désactivation du transport UDP permet d’atténuer l’exploitation de ces vulnérabilités.

#BOTNET

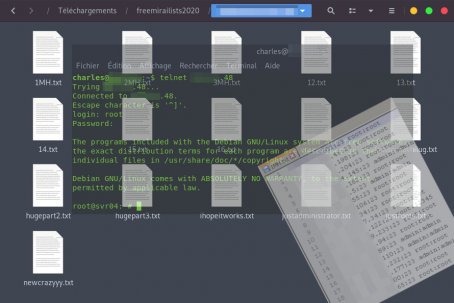

Nous apprenions récemment, qu’un généreux donateur avait offert publiquement une liste d’identifiants et mots de passe permettant d’accéder en telnet à plus de 500 000 machines exposées sur Internet [6], telles que des routeurs, serveurs et divers objets connectés…

Au delà d’une jolie porte d’entrée dans de nombreux réseaux domestiques et professionnels, cette collection constitue une belle opportunité pour tout un chacun de se constituer un petit botnet [7].

Même si une partie des informations, qui datent du mois de novembre pour les plus récentes ne sont plus toutes d’actualité, de nombreuses machines sont toujours concernées, notamment en France.

Gare au Ddooooooo,ooooo,oo,oo,ooSSS !…

#CITRIX

Plus d’un mois après son annonce publique, Citrix a enfin publié les correctifs que l’on attendait tous pour la vulnérabilité CVE-2019-19781 [8].

Cette longe attente aura permis aux attaquants de malmener plusieurs systèmes, comme celui d’une clinique néerlandaise [9] et de déployer des rançongiciels tels que Ragnarok et Sodinokibi.

#DMMALMENÉS

Enfin, nous apprenions le 23 janvier, que le chercheur de la société CyberMDX, Elad Luz a découvert plusieurs vulnérabilités dans différents systèmes et dispositifs médicaux du constructeur GE, tels que des moniteurs patients et des systèmes de télémétrie [10]. L’exploitation des vulnérabilités découvertes pourraient permettre à un attaquant de porter atteinte à l’intégrité, la disponibilité ou encore la confidentialité des données des patients.

Bon courage et bonne semaine !

[1] https://portal.msrc.microsoft.com/fr-fr/security-guidance/advisory/CVE-2020-0609

https://portal.msrc.microsoft.com/fr-fr/security-guidance/advisory/CVE-2020-0610

[2] https://www.cert.ssi.gouv.fr/alerte/CERTFR-2020-ALE-005/

[3] https://github.com/ollypwn/BlueGate

[4] https://twitter.com/layle_ctf/status/1221514332049113095?s=12

[5] https://github.com/MalwareTech/RDGScanner

[7] https://fr.wikipedia.org/wiki/Botnet

[10] https://www.us-cert.gov/ics/advisories/icsma-20-023-01

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS