Vous êtes dans : Accueil > Tribunes libres >

Le secteur de la santé : champion de France des victimes de rançongiciels

Charles Blanc-Rolin, MARDI 04 FéVRIER 2020C’est une timbale dont nous nous serions bien passés, celle du secteur le plus impacté par les rançongiciels en 2019. Même si les chiffres ne sont peut-être pas très exhaustifs, le fait de monter sur la première marche du podium pour le nombre d’incidents par secteur, traités par l’Anssi, révèle malgré tout, une certaine faiblesse. Il s’avère aussi que, contrairement à d’autres secteurs, nous sommes dans l’obligation de déclarer nos incidents depuis un peu plus de deux ans maintenant.

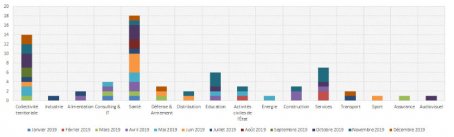

Dans un rapport [1] publié le 29/01/2020 faisant état de la menace relative aux rançongiciels, le secteur de la santé arrive en tête avec 18 incidents pour lesquels l’ANSSI est intervenue sur l’année 2019.

Le rapport revient notamment sur la compromission par le rançongiciel Clop vécue par le CHU de Rouen (voir aussi le rapport publié par le Ministère sur l’incident [2]), le paiement de rançon effectué par le groupe de laboratoires Eurofins ou encore la propagation du rançongiciel Dharma sur le système d’information du groupe Ramsay Générale de Santé.

Au delà de nos frontières, le rapport nous montre qu’aux États-Unis aussi, le secteur de la santé a bien « dégusté ».

On retrouve également le coût ré-évalué de la propagation massive du rançongiciel Wannacry en 2017 pour le système de santé britannique qui s’élève à 100 millions d’euros, ou encore la compromission de plusieurs hôpitaux écossais par le rançongiciel BitPaymer/FriedEx en 2017.

Puisque nous semblons être les plus impactés, que retenir d’autre de ce rapport ?

Tout d’abord que les vecteurs d’infections principaux restent le courriel d’hameçonnage et la compromission de serveurs RDP.

Au vue de la dernière campagne de courriels frauduleux que j’ai pu observer la semaine dernière [3], avec des messages diffusés au compte goûte, des pièces jointes inconnues des « antivirus » car éditées quelques heures avant l’envoi du message, l’utilisation de serveurs expéditeurs légitimes piratés, dont la configuration technique est assez propre, SPF activé avec un nombre restreints de serveurs autorisés, une politique DMARC en place, une signature DKIM valide, permettant ainsi de leurrer facilement les solutions de type « antispam ». La sensibilisation des utilisateurs reste un atout de taille ! La preuve en est, puisque l’antispam n’a rien vu, mais les utilisateurs qui me l’ont signalée oui ! Comme quoi, ça paye de régulièrement faire une piqûre de rappel sur le sujet.

Le CERT-FR, rappelle également que la propagation massive se fait grâce à l’exploitation de vulnérabilités (wormable) systèmes non patchées. La solution pour lutter contre les vers est donc évidente, il faut patcher !

Le rapport met ensuite en évidence, l’augmentation considérable des moyens dont disposent les attaquants mais aussi celle de leurs gains, nourris notamment par l’apparition des polices d’assurance cyber prenant en charge le paiement de rançons. Il en découle donc des attaques dites de type « Big Game Hunting », de plus en plus ciblées et de plus en plus évoluées exploitant notamment des vulnérabilités 0day et dont la propagation peut être manuelle et furtive.

Dernière chose importante à noter, l’apparition de rançongiciels qui, profitant de leur implantation dans le SI, commencent par exfiltrer des données, avant de les chiffrer. Ce qui permet un autre motif de chantage pour forcer les victimes à mettre la main au porte-monnaie et potentiellement les vendre, que les victimes payent ou non...

Le rançongiciel Maze fait partie de cette nouvelle catégorie, il aurait dérobé 200Go de données au groupe Bouygues Construction en plus de la paralysie réalisée la semaine dernière sur son SI [4]. Il avait déjà permis de diffuser 700Mo données appartenant à la société de sécurité Allied Universal au mois de novembre dernier.

Mais il n’est pas le seul à surfer sur cette nouvelle tendance, puisque certaines victimes de Sodinokibi/Revil ont récemment vu leur données s’évaporer dans la nature [5], tout comme celle de Nemty [6] ou plus récemment encore, celle de DoppelPaymer [7].

Autant dire que l’exfiltration de données associée aux rançongiciels, sera la grande tendance de cette année. Réjouissant pour nos données patients non ?

[1] https://www.cert.ssi.gouv.fr/uploads/CERTFR-2020-CTI-001.pdf

[3] https://www.forum-sih.fr/viewtopic.php?f=5&t=1368

[4] https://www.zataz.com/cyber-attaque-a-lencontre-des-serveurs-de-bouygues-construction/

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS