Vous êtes dans : Accueil > Tribunes libres >

2023 : Une nouvelle année sans incidents cyber

Charles Blanc-Rolin , MARDI 03 JANVIER 2023Pour cette nouvelle année, nous pouvons nous souhaiter santé, joie, rires, réussite, amour, plaisir, argent… Ce dont certains groupes d’attaquants disposent déjà ! Alors commençons peut-être par nous souhaiter une bonne santé pour…. Nos systèmes d’informations de santé !

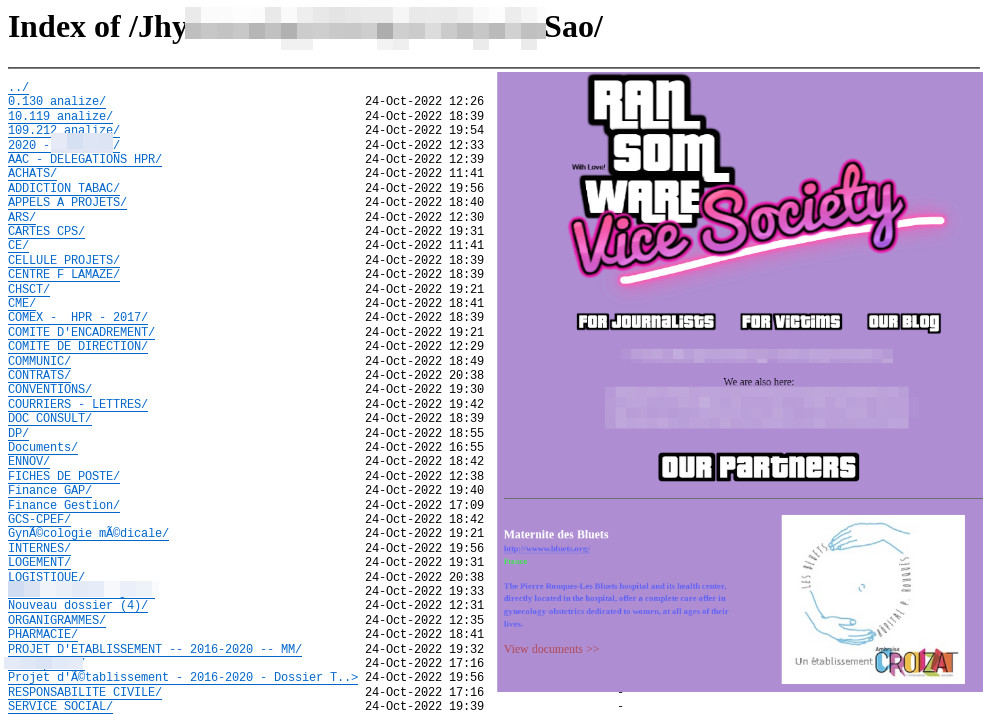

On peut dire que l’année 2022 aura encore été chargée ! Des vulnérabilités en veux-tu en voilà, un nombre d’avis de sécurité du CERT-FR qui fait péter les compteurs et passe largement la barre des 1000 (991 avis en 2021 contre 1127 avis en 2022), des établissements de santé paralysés, des données diffusées publiquement comme celles de la maternité des Bluets,

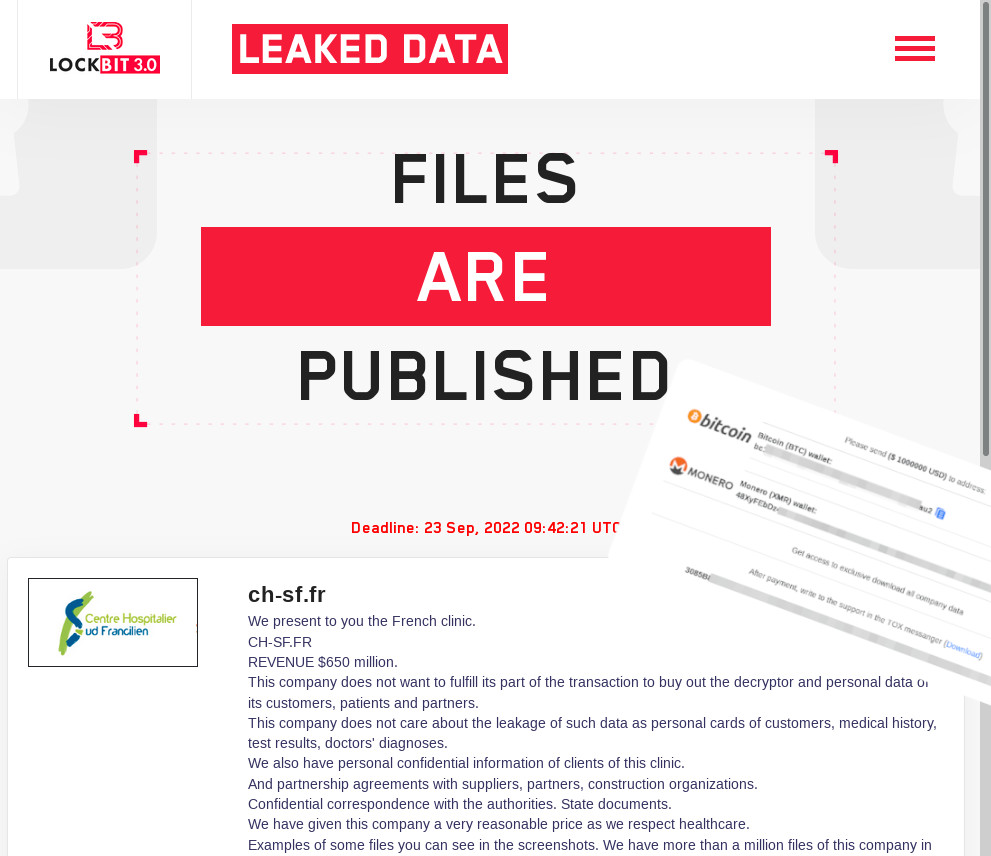

vendues en masse après diffusion d’un important échantillon comme ce fût le cas pour le CH de Corbeil-Essonnes (données mises en vente pour 1 million de dollars),

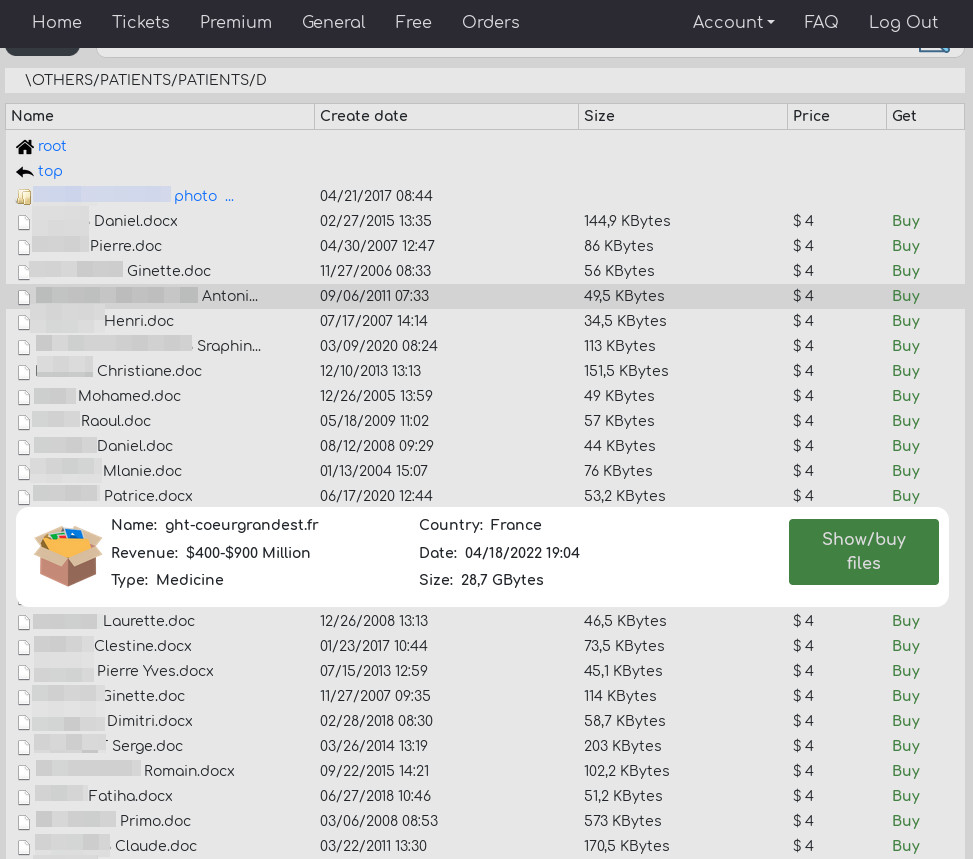

Ou encore au détail, à 4$ le fichier pour les données du GHT Cœur Grand Est :

Notons qu’il n’y a pas que les établissements de santé qui ont été malmenés par les attaquants, avec notamment le groupe Lapsus$ qui s’est invité chez Cisco pour leur extirper des données et lancer un rançongiciel, ou encore le groupe LockBit qui a publié une volumétrie importante de données appartenant au groupe Thalès, ainsi qu’au groupe Continental. Comme quoi, la sécurité n’est pas toujours une histoire de gros sou, et même les géants de l’industrie et de la cyber qui disposent de moyens et de ressources peuvent se faire avoir.

On notera au passage l’évolution de l’application e-CPS avec l’affichage d’un code de validation à l’écran devant être sélectionné dans l’application, afin d’éviter les attaques de type « MFA Fatigue ». Attaque dont le géant du réseau Cisco notamment, a été victime lors de l’attaque opérée par Lapsus$. Pour rappel, le principe consiste pour l’attaquant ayant déjà dérobé les informations de connexion d’une victime, à la harceler de notifications sur son application servant de second facteur, jusqu’à ce qu’elle valide l’authentification, par méconnaissance, incompréhension ou à l’usure.

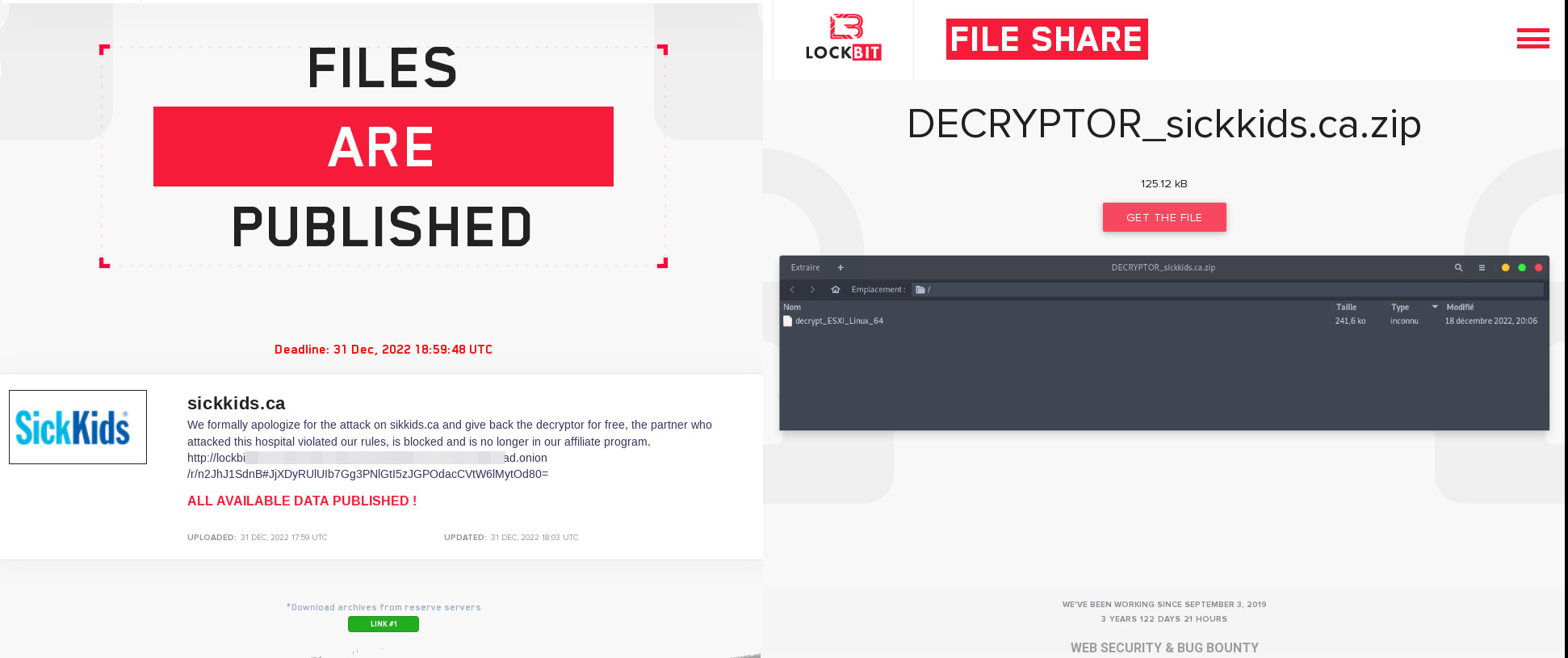

L’année se termine de manière assez étrange, avec le groupe LockBit qui diffuse un outil de déchiffrement plutôt que les données de santé d’un hôpital pour enfants Canadien, soi-disant car l’affilié ayant réalisé cette attaque n’aurait pas respecté l’éthique du groupe en s’en prenant à un établissement de santé… Ça n’a pas l’air de les avoir gênés dans le cas du CH Sud Francilien, dommage… Espérons qu’ils s’y tiennent pour la suite.

Étrange également en cette fin d’année, l’arrestation d’une conductrice sous l’emprise de stupéfiants en plein Paris avec un IMSI Catcher artisanale dans le coffre de sa voiture [1].

Et pour finir en beauté avec deux étudiants, puisqu’ils sont l’avenir ! Le premier est un français qui nous propose un joli « write up » sur le « vlan hopping », ou l’art de passer d’un VLAN à un autre sans y être autorisé, en exploitant les mauvaises pratiques de certains administrateurs et les fonctionnalités permissives de certains commutateurs, pour ceux qui aiment le réseau, vous allez vous régaler [2], même si cela met une claque à notre jolie segmentation théorique. Le second est américain et nous propose la compilation d’un binaire malveillant avec une stack supérieure à 1Mo pour passer sous les radars de Windows Defender et consorts [3]… Ça promet pour 2023 !

[1] https://twitter.com/Sh0ckFR/status/1609531989945614338

[2] https://bwlryq.net/fr/posts/vlan_hopping/

[3] https://steve-s.gitbook.io/0xtriboulet/deceiving-defender/deceiving-defender-the-big-stack-bypass

L'auteur

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS(Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS(Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS