Vous êtes dans : Accueil > Tribunes libres >

Campagne de phishing innovante : les vacances donnent des idées aux attaquants

Charles Blanc-Rolin, MARDI 30 JUILLET 2019On dirait bien que les vacances profitent aux attaquants juillettistes. Certains n’ont pas mis longtemps à se ressourcer pour trouver de nouvelles idées permettant de passer à travers les mailles des filets que nous tendons en amont de nos serveurs de messageries.

Petit retour sur les méthodes de phishing bien connues...

L’adresse expéditrice d’un courriel étant un champ personnalisable, il est donc très facile de se faire passer pour n’importe qui lorsque l’on émet un message. Certains attaquants tentent encore leur chance avec cette ruse très basique, mais avec la mise en place du protocole SPF qui permet de vérifier si le serveur expéditeur fait bien partie des serveurs autorisés à émettre pour un nom de domaine donné, la majorité de ces messages ne franchissent pas le seuil des solutions « anti-spam ».

L’insertion de pièces jointes vérolées ou encore de liens malveillants dans le corps du message restent monnaie courante, mais là encore, les solutions d’analyse de type « antivirus » pour les pièces jointes ou encore les règles SpamAssassin et consorts permettent de faire du trie.

Parmi les pratiques en vogue, on constate ces dernières années l’utilisation de messageries légitimes fraîchement piratées pour diffuser des messages malveillants en masse. Loin de passer inaperçue, la plaisanterie ne dure généralement pas très longtemps, mais ces messageries permettent bien souvent de passer les premières barrières, même si, là encore, quelques règles SpamAssassin bien placées permettent de bloquer facilement ces messages indésirables.

Jusque là, de nombreux Pierre Bellemare de l’anti-spam vous diront, notre solution dotée d’une intelligence artificielle basée sur le big data, effectuant du deep learning en s’appuyant sur la blockchain blah blah blah arrête absolument TOUS les messages malveillants pour la modique somme de 595 francs par mois et par boîte mail, ma chère Maryse ce n’est pas cher !

Oui mais voilà, les vacances, la plage, l’air marin... ça donne des idées à nos attaquants.

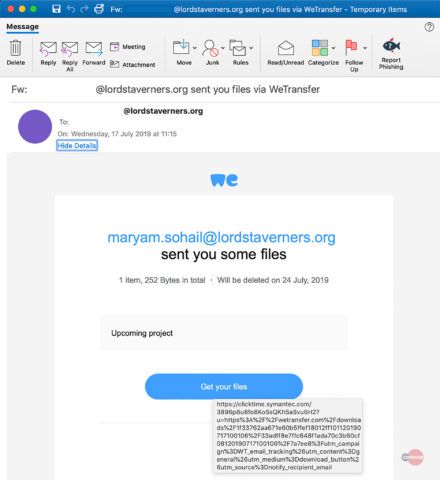

La société Cofense a récemment révélé dans un rapport détaillé [1], une nouvelle méthode consistant à utiliser la plateforme de partage de fichiers WeTransfer pour réaliser une campagne de phishing.

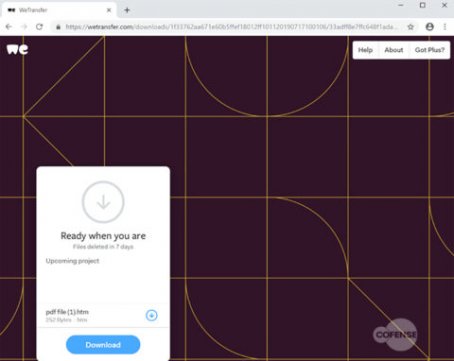

L’idée est intéressante, car l’expéditeur du message est la plateforme WeTransfer, un expéditeur parfaitement légitime et qui ne sera donc pas bloqué par l’anti-spam. Le lien a peu de chance d’être détecté comme étant malveillant, puisqu’il s’agit d’un lien WeTransfer, là encore, totalement légitime.

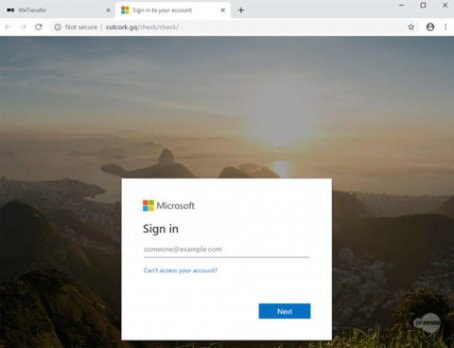

Et pour finir, le fichier transmis étant un fichier HTM / HTML, renvoyant vers une page de phishing, il y a de grandes chances qu’il passe en dessous des radars des antivirus.

Le piège est bien ficelé ! Il fonctionne très bien et l’idée pourra évidemment être transposée à d’autres plateformes du même type.

Mis à part une bonne sensibilisation des utilisateurs, je ne vois pas quelle « boiboîte magique » pourrait lutter contre ça.

N’oubliez pas la crème solaire !

[1] https://cofense.com/phishing-attackers-abusing-wetransfer-evade-email-gateways/

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS