Vous êtes dans : Accueil > Tribunes libres >

Étude de cas : une campagne de phishing bien pensée

Charles Blanc-Rolin, MARDI 19 AVRIL 2022Les campagnes de phishing ne sont pas les attaques dans lesquelles le niveau de technicité est le plus élevé, mais on observe parfois, des attaquants qui sortent du lot par leur ingéniosité. J’ai été assez impressionné de voir comment celle-ci a été orchestrée. La technique n’est pas nouvelle, mais je ne l’avais jamais observée dans la santé auparavant. On peut trouver quelques références datant de 2019 sur cette technique astucieuse [1].

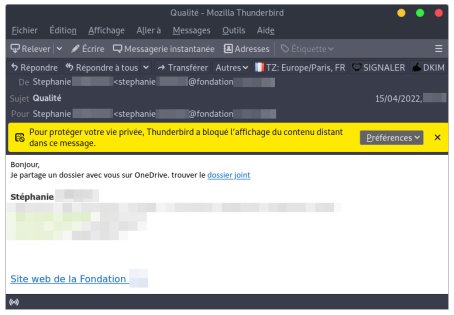

Tout commence avec une messagerie Office 365 d’un établissement de santé compromise et utilisée par les attaquants pour diffuser un lien web à l’ensemble des contacts de la victime.

Le message est succin mais propre et provient d’une messagerie légitime et connue, de quoi éviter de trop éveiller les soupçons des destinataires.

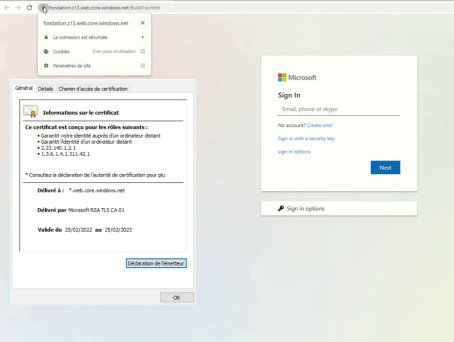

Le lien pointe vers une page hébergée sur un CRM gratuit et non directement vers OneDrive comme annoncé, mais la page est assez propre et reprend les informations relatives à l’identité du propriétaire de la messagerie compromise.

Il est donc assez tentant de cliquer, surtout que le lien pointe vers le domaine windows.net, un domaine légitime appartenant à Microsoft.

La victime se retrouve donc sur une belle copie de la page d’authentification Microsoft, hébergée sur un serveur Azure, avec une URL qui reprend le terme « fondation », un nom de domaine appartenant à Microsoft (windows.net) et un certificat TLS fourni par Microsoft.

On peut difficilement faire mieux en termes de crédibilité ! Un utilisateur même averti peut très facilement se faire piéger !

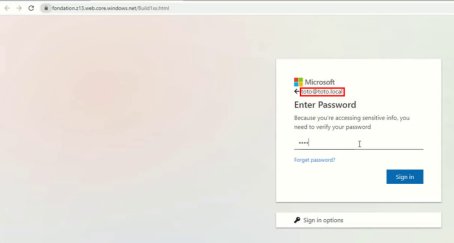

Même en saisissant une adresse de messagerie qui ne pourrait pas être enregistrée sur un compte Microsoft, à partir du moment où la structuration de l’adresse est respectée, ça passe !

Avant d’être renvoyée sur le site office.com, les informations de connexion de la victime sont récupérées par les attaquants et un message rassurant est affiché à l’écran.

Si l’on regarde le code source de la page, on retrouve le lien vers la page PHP utilisée par les attaquants pour récupérer l’identifiant et le mot de passe de la victime.

![]()

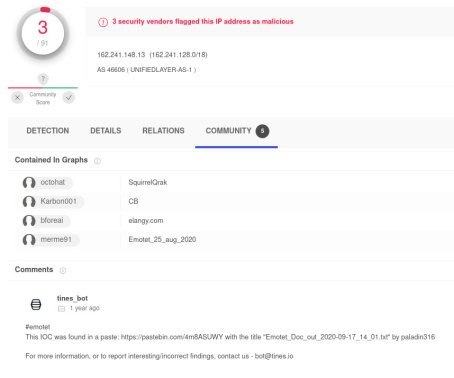

En s’intéressant au serveur qui héberge cette page, on observe sur Virus Total que son adresse IP est apparue dans une liste d’indicateurs de compromission en lien avec Emotet.

Est-ce le même groupe d’attaquants qui se cache derrière cette campagne de phishing ?

Le but était-il de disposer de nouvelles messageries pouvant permettre de cibler des établissements plus importants et pour lesquels il serait intéressant de distribuer de l’Emotet et plus si affinité ?

Cette technique nous rappelle à quel point la détection d’une attaque de type phishing n’est pas la chose la plus aisée ! Alors n’hésitons pas à rappeler les bonnes pratiques, sensibiliser, se sensibiliser et se challenger régulièrement. Restons #TOUSCYBERVIGILANTS.

https://malware-research.org/simple-rule-to-protect-against-spoofed-windows-net-phishing-attacks/

L'auteur

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS(Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS(Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS