Vous êtes dans : Accueil > Tribunes libres >

L’actualité cyber repart sur les chapeaux de roues en 2022 !

Charles Blanc-Rolin, MARDI 01 FéVRIER 2022Ce n’est pas cette année encore que nous allons être au chômage ! Après un patch tuesday Microsoft tumultueux en début de mois qui aura bien occupé les adminsys [1], l’actualité va encore nous secouer !

Le 24 janvier, Trend Micro publiait un rapport d’analyse indiquant qu’après HelloKitty, BlackMatter, REvil, AvosLocker, et Hive, c’est au tour du rançongiciel Lockbit de s’inviter sur les hyperviseurs VMware ESXi [2], soit le sixième depuis juillet dernier… En même temps si l’interface d’administration des hyperviseurs est facilement accessible sur les réseaux ou s’ils ne sont pas régulièrement tenus à jour des derniers correctifs de sécurité, c’est un sacré gain de temps pour les attaquants de pouvoir chiffrer l’ensemble des machines virtuelles en une poignée de commandes plutôt que toutes les chiffrer une par une.

Les serveurs NAS QNAP semblent eux aussi très prisés des attaquants en ce moment ! Après la publication d’une récente procédure de récupération de données après le passage du rançongiciel Qlocker [3] qui frappe fort, notamment en France depuis une quinzaine de jours, QNAP recommande vivement d’appliquer les mises à jour automatiques sur ses serveurs [4] après une nouvelle campagne du rançongiciel Deadbolt [5] exploitant une vulnérabilité récemment corrigée [6] par le constructeur.

Le 25 janvier, la société Qualys révélait une vulnérabilité baptisée « Pwnkit » affectant la majeure partie des distributions Linux ! La CVE-2021-4034 permettant de réaliser une élévation de privilèges locale au niveau root était présente dans PolicyKit (pkexec) depuis 2009. Le problème étant que de nombreux POC permettant d’exploiter la vulnérabilité pullulent sur le Web depuis [7]. Le correctif étant disponible dans la majeure partie des distributions concernées, il semble assez urgent de l’appliquer !

Le 26 janvier, Apple publiait d’importants correctifs de sécurité pour macOS et iOS corrigeant notamment plusieurs vulnérabilités pouvant permettre à un attaquant de réaliser une exécution de code arbitraire à distance, dont la CVE-2022-22587 (avec les privilèges kernel) était déjà activement exploitées [8].

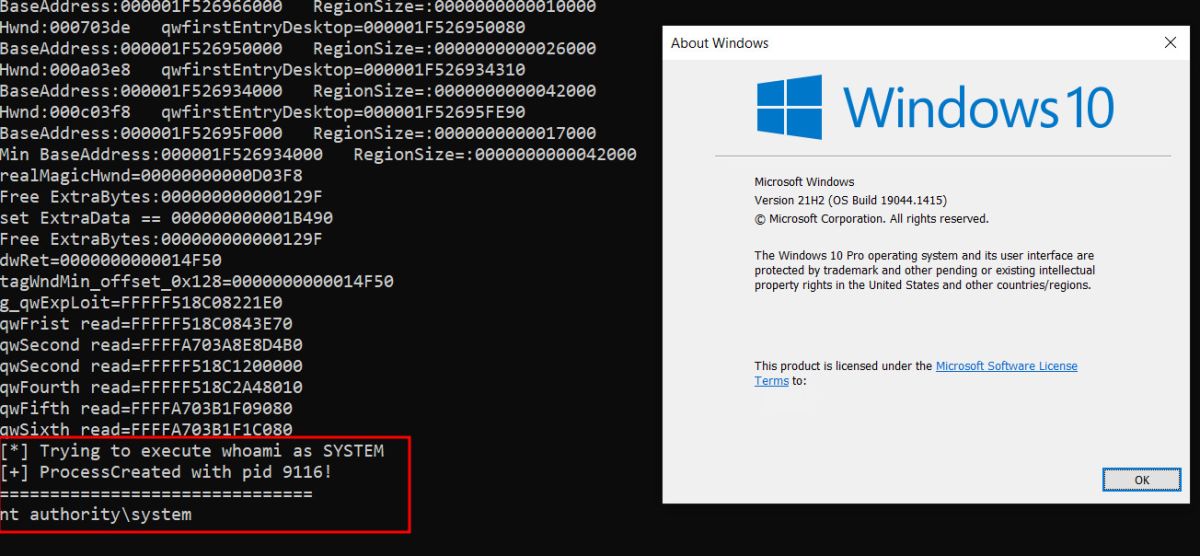

Une élévation de privilèges peut en cacher une autre, après Linux, retour à Windows avec la CVE-2022-21882 corrigée dans le patch tuesday de janvier qui voit elle aussi des POCs disponibles publiquement sur le Web s’appuyant sur les trouvailles du chercheur RyeLv à l’origine de la découverte [9].

Et pour finir le mois de janvier en beauté, le chercheur Cheng Da Tsai alias « Orange Tsai » signe une nouvelle vulnérabilité dont on devrait entendre parler, affectant cette fois-ci non pas les serveurs de messagerie Exchange [10], mais les serveurs de partage de fichiers Samba. La CVE-2022-44142 affectant le module VFS permet de réaliser une exécution de code arbitraire à distance avec des privilèges root et obtient un score CVSS 3.1 de 9,9/10 [11]. Une liste des systèmes et produits affectés est tenue à jour sur le site du CERT de l’université Carnegie Mellon [12]. Un correctif est disponible et la désactivation du module VFS dans le fichier smb.conf est indiquée comme solution d’atténuation.

[1] https://www.dsih.fr/article/4536/en-2022-microsoft-fait-tourner-en-bourrique-les-adminsys.html

[5] https://forum.qnap.com/viewtopic.php?p=808956#p808956

[6] https://www.qnap.com/en/security-advisory/qsa-21-57

[8] https://support.apple.com/en-us/HT213053

https://support.apple.com/en-us/HT213054

[9] https://googleprojectzero.github.io/0days-in-the-wild//0day-RCAs/2022/CVE-2022-21882.html

[11] https://www.samba.org/samba/security/CVE-2021-44142.html

[12] https://kb.cert.org/vuls/id/119678

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS