Vous êtes dans : Accueil > Tribunes libres >

Phishing, rançongiciel, fuite de données, DDoS : ça chauffe aussi sous le soleil cyber

Charles Blanc-Rolin, LUNDI 13 AOûT 2018Depuis le début du mois, nous observons dans les établissements de santé français deux importantes campagnes de courriels malveillants.

Locky est de retour (oui encore)

Comme l’été dernier, le rançongiciel chiffrant Locky est de retour en France dans une campagne de courriels non sollicités. La période est une fois encore très bien choisie pour ce type d’attaques (rappelez-vous la saga Dridex de l’été 2015), les services sont en sous-effectif, aussi bien dans les services financiers qu’à la DSI, l’occasion parfaite pour envoyer des messages avec une « pseudo » facture à télécharger, qui n’est autre qu’une nouvelle version du cryptovirus comme le signale l’Anssi dans une alerte très complète publiée le 3 août [1].

L’occasion de faire une piqûre de rappel aux utilisateurs et de remettre le nez dans votre antispam.

De mon côté, j’ai pu l’observer dans mon établissement. Les messages étant émis depuis des messageries légitimes contenant des liens vers des sites eux aussi légitimes (piratés) et non des pièces jointes, ils ne déclenchent quasiment pas d’alertes.

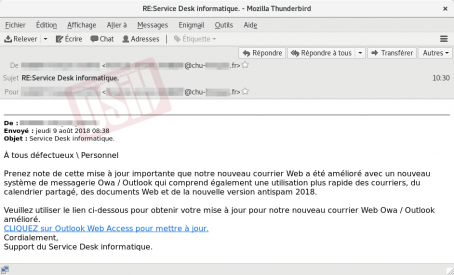

Phishing au Webmail

Le phishing au Webmail générique, un grand classique, est lui aussi de retour dans les établissements de santé français. Depuis une dizaine de jours, nous observons une recrudescence de messages de phishing en provenance de messageries piratées d’administrations, de collectivités territoriales et d’établissements de santé.

Grâce à la participation active des RSSI, DSI, RSI, ingénieurs et techniciens membres du Forum SIH, nous avons pu constater que de nombreux établissements avaient été affectés par cette campagne.

Le formulaire utilisé dans cette campagne permettant la récupération d’informations de connexion va au-delà du simple recueil de l’adresse de messagerie puisqu’il demande aux victimes potentielles, en plus de leur adresse de messagerie et de leur mot de passe, le domaine local et le nom d’utilisateur (qui peut différer de l’identifiant de messagerie dans certains cas). Je vous l’accorde, je ne suis pas certain que tous les utilisateurs connaissent le domaine local utilisé dans leur établissement, mais cela peut permettre d’imaginer d’autres scénarios d’actions malveillantes par la suite…

Là encore, la sensibilisation s’impose…

Les données de 7 200 patients exposées sur le Web depuis 13 ans par un hôpital australien !

Dans un communiqué publié le 4 août [2], le ministère de la Santé australien relate que les données de santé de 7 200 patients du Women’s and Children’s Hospital d’Adelaide sont restées accessibles sur des sites de partage de fichiers en ligne pendant 13 ans !

Ces données, contenant noms, dates de naissance et résultats de tests d’infections respiratoires, gastro-intestinales et de coqueluche, auraient servi à une présentation académique sur les infections infantiles publiée sur le site Web de l’établissement en 2005. La présentation a été retirée du site de l’établissement en 2016, mais son auteur aurait « oublié » de retirer les données de santé « publiées par erreur » sur les deux sites de partage de fichiers dokumen.tipset docslide.com.br. Mais bon, le directeur de l’établissement se veut rassurant, et nous dit que rien ne prouve qu’il y ait eu violation de données et que ces données aient été utilisées à des fins inappropriées. J’ai envie de dire que rien ne prouve le contraire non plus. L’affaire a éclaté au grand jour après qu’un parent de patient a découvert les données de son enfant en ligne, probablement grâce à un moteur de recherche qui avait indexé ces données. Alors, penser que personne, en l’espace de 13 ans, n’aurait pu mettre ces données de côté pour des usages inappropriés, c’est un peu se moquer du monde, non ? Et puis si un parent a pu accéder aux données, c’est qu’elles étaient facilement accessibles à n’importe qui, et si des moteurs de recherche y ont accédé, ainsi qu’un parent, il y a déjà violation à mon sens.

Pas de RGPD, pas de décret HDS : ils s’en tirent bien les Australiens.

Un établissement de santé attaqué suite à… un mauvais diagnostic médical !

Je ne sais pas si beaucoup de RSSI santé y avait pensé, mais subir une attaque par déni de service suite à une erreur de diagnostic médical, ce n’est pas banal.

Et pourtant, c’est ce qui a amené Martin Gottesfeld, le membre des Anonymous qui malheureusement pour lui n’est pas resté anonyme, a être déclaré, le 1er août, coupable d’avoir orchestré l’attaque DDoS à l’encontre du Boston Children’s Hospital.

Tout a commencé en 2013, lorsqu’une jeune fille, Justina Pelletier, admise à l’hôpital pour enfants de Boston est retirée à ses parents, suspectés de l’avoir maltraitée alors qu’elle était atteinte d’une maladie mitochondriale causant des marques sur son corps.

Suite à cette erreur de diagnostic, la jeune fille a été séparée de ses parents pendant plus d’un an.

Choqué par cette affaire, en cours à l’époque, l’activiste Martin Gottesfeld décide de lancer l’opération #OpJustina dont le but est de faire réagir la justice et de permettre à Justina de retrouver ses parents.

Une opération musclée, lancée sur Pastebin, où l’on peut encore retrouver les coordonnées du juge en charge de l’affaire et de la psychiatre à l’origine du mauvais diagnostic, avec notamment leurs numéros de téléphone personnels ainsi que l’adresse IP et le type de serveur de l’établissement à attaquer.

C’est grâce à un botnet constitué de 40 000 routeurs que Martin Gottesfeld a réussi à couper du monde l’hôpital (ainsi que d’autres établissements de santé voisins) pendant une quinzaine de jours !

Selon les autorités, les dommages de l’attaque seraient estimés à 600 000 dollars, soit 300 000 dollars de réparation et 300 000 dollars de perte de dons du fait de l’indisponibilité du portail de collecte de fonds en ligne.

Il risque jusqu’à dix ans de prison et 250 000 dollars d’amende. Verdict le 14 novembre.

Si vous souhaitez profiter sereinement du soleil cyber, n’oubliez pas de vous tartiner d’une bonne couche d’antivirus, firewall et autres protections avant exposition aux UltraVirus…

[1] https://www.cert.ssi.gouv.fr/alerte/CERTFR-2018-ALE-008/

[2] https://www.sahealth.sa.gov.au/wps/wcm/connect/public+content/sa+health+internet/about

+us/news+and+media/media+releases/historic+patient+information+published

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS