Vous êtes dans : Accueil > Tribunes libres >

Point sur les incidents de sécurité des SI de santé signalés en 2019

Charles Blanc-Rolin, MERCREDI 15 JUILLET 2020Pour rappel, la déclaration de tout incident de sécurité sur un SI de santé ayant des conséquences potentielles ou avérées sur la sécurité des soins, la disponibilité, l’intégrité ou la confidentialité des données de santé ou encore sur le fonctionnement normal de l’établissement est obligatoire depuis le 1er octobre 2017 [1].

L’ANS a publié le 8 juillet un rapport [2] réalisé en collaboration avec le service du HFDS du ministère ainsi que la cellule ACSS [3]. Ce rapport intitulé « Observatoire des signalements d’incidents de sécurité des systèmes d’information pour le secteur Santé » revient en détail sur les incidents (déclarés) qui ont marqué l’année 2019.

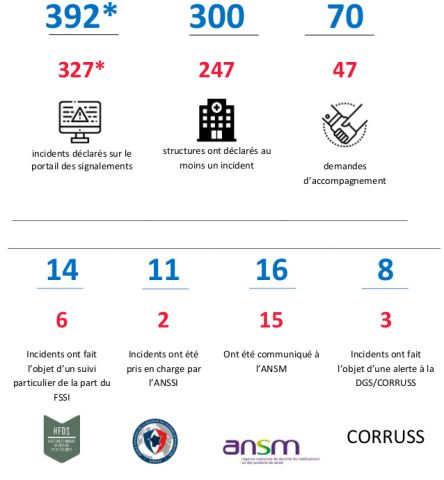

Parlons chiffres tout d’abord. Le constat est que le nombre de déclarations augmente légèrement d’année en année : 319 incidents déclarés entre le lancement de la plateforme en octobre 2017 et septembre 2018, puis 327 incidents au total sur l’année 2018, pour passer à 392 incidents signalés en 2019. Nous restons encore très loin des chiffres annoncés pour 2015 (1 300 incidents) et 2016 (1 341 incidents) par Philippe Loudenot, FSSI pour le ministère des Solidarités et de la Santé, lorsque les déclarations lui étaient transmises de façon volontaire et non par voie officielle.

Alors pourquoi un tel écart ? Le secteur de la santé aurait-il fait d’énormes progrès en matière de sécurité des SI ? Malheureusement, je ne crois pas. Le fait que ces signalements sont produits de manière officielle, et donc tracés, inciterait-il encore les établissements à cacher la poussière sous le tapis ? C’est déjà plus probable. Le fait que les ARS respectives sont dans la boucle aurait-il tendance à effrayer ? Possible également.

Au-delà du caractère obligatoire de cette déclaration, je pense qu’il est important de rappeler plusieurs choses :

– les incidents peuvent arriver à tout le monde, même aux « meilleurs » (terme que je n’apprécie pas). Le but n’est pas de vous juger, de vous afficher en place publique et encore moins de vous sanctionner ;

– le signalement met en évidence une certaine maturité : l’incident a été décelé et qualifié, dans une majorité des cas, traité, même. Ce qui est tout à votre honneur, tout le monde n’est pas forcément capable d’en faire autant ;

– le signalement permet également de comprendre pourquoi l’incident est arrivé et quelles actions permettraient de faire en sorte qu’il ne se reproduise plus, par conséquent de s’améliorer ;

– il permet de connaître l’état des lieux de la menace, d’émettre des alertes auprès de l’ensemble de la communauté et d’anticiper de nouveaux incidents. Il mettra en avant vos valeurs les plus nobles : altruisme et partage ;-) ;

– dans une situation difficile, il vous permettra d’obtenir de l’aide de la part de la cellule ACSS, du service du HFDS, de l’Anssi dans certains cas ou d’être redirigé vers des prestataires référencés par le GIP Acyma [4], susceptibles de vous accompagner.

Dans tous les cas, le signalement est nécessaire et bénéfique !

Le rapport met également en avant une augmentation de 4 % des demandes d’accompagnement, qui passent désormais à 18 % en 2019. La principale demande d’appui concerne la gestion des attaques virales et la compromission des systèmes.

Les incidents pris en charge pas l’Anssi sont passés quant à eux de 0,6 % en 2018 à 2,8 % en 2019.

À noter également que les incidents ayant fait l’objet d’un suivi particulier de la part du FSSI ou d’une alerte à la DGS/Corruss ont plus que doublé entre 2018 et 2019.

Le rapport indique que les sept alertes transmises à la DGS/Corruss concernaient :

– des incidents d’origine malveillante (arrêt du SI et perte de données causés par des rançongiciels) ;

– des dysfonctionnements de logiciels de prescription ayant entraîné une suspicion de surdosage ou encore la production de prescriptions erronées ;

En ce qui concerne les actes malveillants, qui représentent 43 % des signalements, trois vulnérabilités principales sont mises en avant :

– l’humain : des agents qui manquent de sensibilisation face aux courriels de phishing, qui reste la porte d’entrée principale permettant aux attaquants de compromettre le SI ;

– l’humain : des systèmes d’exploitation, logiciels, progiciels et matériels vulnérables car non patchés. Un management de la sécurité est-il mis en place ? Les équipes sont-elles assez conséquentes pour traiter ces sujets ? Si des systèmes obsolètes qui ne peuvent plus recevoir des correctifs de sécurité sont en place, le budget accordé au SI et à sa sécurité est-il suffisant ?

– l’humain : des systèmes exposés sur Internet accessibles avec des mots de passe peu complexes qui mettent en évidence des problèmes de culture, de compétences, de formation, de ressources, mais aussi de prestataires comme le souligne le rapport.

Sans surprise, le type de codes malveillants le plus observé lors des signalements est le rançongiciel. En même temps, vu les moyens que nous attribuons à la sécurité des SI de santé, quel établissement est capable de détecter un cheval de Troie ou RAT qui exfiltrerait gentiment des données en douce ?

Les principaux rançongiciels chiffrants observés ces deux dernières années sont Locky, Dharma, Grandcrab, Phobos ou encore Emotet.

L’obsolescence de certains systèmes a fait que, durant ces deux années, de vieilles souches virales comme WanaCry et Conficker ont aussi réapparu. Oups…

La majorité des incidents sont résolus par les établissements eux-mêmes, grâce à une restauration des sauvegardes, sans réelle investigation sur l’origine du problème. Certains établissements ont perdu une grande partie de leurs données à cause de mauvaises pratiques, telles que l’absence de cloisonnement et une mauvaise gestion des sauvegardes.On ne le dira jamais assez, mais rien de tel qu’une bonne segmentation et des sauvegardes hors ligne pour limiter les dégâts.

Plusieurs recommandations sont d’ailleurs prodiguées en pages 29 et 30 du rapport [5].

Espérons que nous apprendrons de nos erreurs et que nous serons meilleurs l’année prochaine. Les attaquants, eux, planchent déjà sur de nouvelles techniques, alors, restons tous cybervigilants !

[1] https://www.dsih.fr/article/2527/declaration-des-incidents-de-securite-si-demarrage-en-octobre.html

[2] https://esante.gouv.fr/actualites/publication-de-lobservatoire-des-signalements-dincidents-de-securite-des-si-de-sante

[3] https://cyberveille-sante.gouv.fr/

[4] https://www.cybermalveillance.gouv.fr/

[5] https://esante.gouv.fr/sites/default/files/media_entity/documents/ans_acss_rapport_public_observatoire_signalements_issis_2019_v0.10.pdf

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS