Vous êtes dans : Accueil > Tribunes libres >

Une semaine après les premières grosses attaques, quelles conséquences ? Quelles leçons en tirer ? Que faut-il craindre maintenant ?

Charles Blanc-Rolin , LUNDI 22 MAI 2017

Après la publication du « package » d’outils de la NSA baptisé Vault 7 sur Wikileaks au mois de mars et la récente propagation massives de nouveaux logiciels malveillants exploitant la vulnérabilité MS17-010 sur le protocole SMB des systèmes Windows, faut-il craindre de nouvelles attaques ?

J’ai envie de vous dire, oui, j’en ai bien peur et c’est ce que pensent également de nombreux experts.

Pour les personnes qui ont raté un épisode, faisons comme dans les « Feux de l’amour », un bref résumé des épisodes précédents.

- Mars 2017 : le site Wikileaks (le « Closer » du numérique) annonçait Vault 7, une véritable bibliothèque de vulnérabilités dans de nombreux systèmes et applicatifs permettant à la NSA de réaliser de l’espionnage en masse ou très ciblé, selon les besoins. On notera que Microsoft avait sous le code des correctifs de sécurité pour l’ensemble des vulnérabilités exploités et a publié ces correctifs au moment du « leak » (fuite de données). De quoi donner encore du grain à moudre aux théoriciens du complot (qui pour le coup, n’ont pas forcément tort).

- Avril 2017 : très peu médiatisées, deux grosses campagnes de logiciels malveillants exploitant la même vulnérabilité SMB V1 de Windows que celle exploitée la semaine dernière par la saga des Wannacry ont fait leur apparition. La première apparemment en provenance de Russie s’attaquait au processus lsass.exe pour récupérer les informations de connexion (login + mot de passe) enregistrées dans le navigateur Firefox, et passait ensuite au chiffrement des données avec une variante du rançongiciel CRY128. La seconde, en provenance de Chine déployait un rootkit basé sur Agony pour ensuite installer un logiciel malveillant intégrant la machine infectée à un botnet dans le but de faire des attaques par déni de service (DDOS).

- Mai 2017 : propagation massive de nouveaux rançongiciels exploitant la vulnérabilité MS17-010, justement détaillée sous le nom d’Eternal Blue dans le « référentiel » du piratage Vault7. Le premier est apparu sous le nom de WanaDecrypt0r 2.0, puis des versions dérivées du code initial ont vite suivies comme Jaff, Wanna Crypt v2.5, Wanna Crypt 4.0, DarkoderCrypt0r et puis summum, un générateur pour se créer sa propre version du rançongiciel avec Aran wanaCrypt0r 2.0 Generator v1.0. Autant vous dire que ce n’est que le début, et qu’il n’y a pas d’autre issue que de « patcher » cette vulnérabilité, comme le confirme encore une fois la propagation massive d’Adylkuzz, un nouveau logiciel malveillant qui exploite lui aussi la fameuse vulnérabilité SMB et qui permet la génération de cryptomonnaie « sur le dos » des machines infectées. Le ministère a d’ailleurs lancé une alerte mercredi à propos de cette nouvelle campagne.

Côté secteur de la santé, nous retiendrons les 48 établissements britanniques paralysés par la campagne de la semaine dernière. En France, pas trop de dégâts à ma connaissance, seul le CH d’Issoire a été victime d’un cryptovirus, autre que Wannacry d’après Franck BARBEAU (DSI / RSSI).

Des dispositifs médicaux infectés !

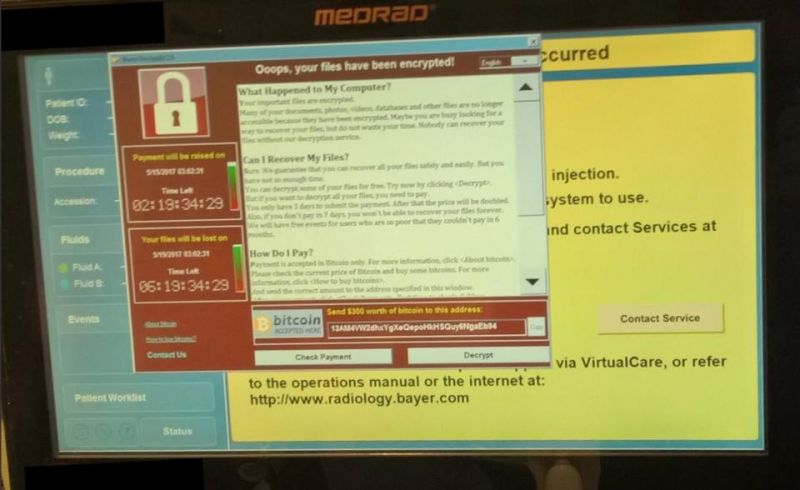

A noter également (et c’était à prévoir) que des dispositifs médicaux ont été touchés par Wannacry dans plusieurs hôpitaux américains, comme la console de monitoring du système d’injection pour IRM Medrad de Bayer :

Source : Forbes

Des constructeurs prévoient des patchs !

Suite à cette déferlante d’infections, les constructeurs Siemens et Bayer prévoient de corriger rapidement la vulnérabilité MS17-010 dans leurs dispositifs médicaux, comme le relate Chris Brook sur ThreatPost.

Mais Vault 7 référence énormément d’autres vulnérabilités. Alors, avoir « patché » la MS17-010, c’est bien, mais vous pensez vraiment que ça va suffire pour dormir sur ses deux oreilles ? Moi pas !

Comme de nombreux RSSI, de nombreux chercheurs et experts en sécurité, je pense que nous avons à peine attaqué la mise en bouche du menu Vault 7 proposé par le grand chef NSA.

Suite à la récente publication sur Wikileaks de deux nouveaux documents made in NSA, on peut s’imaginer les futurs « orages » que nous pourrions subir en s’intéressant à ces deux nouvelles vulnérabilités Windows expliquées en détails dans des documents du programme Vault 7 qui permettraient de créer de superbes chevaux de Troie ! Le premier est AfterMidnight qui permet d’exécuter de nombreuses commandes en se maintenant dans un système grâce à une DLL qui établit une connexion HTTPS. Et Assassin fonctionnant comme un service Windows, prévu pour faire de l’exfiltration massive de données.

Cet incident mondial, ne doit-il pas faire tilt dans la tête des décideurs ? La sécurité ne serait-elle pas en train de devenir LA priorité au sein des systèmes d’information ?

Par la force des choses, on va bien être obligés de les passer ces « satanées mises à jour » !

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS