Vous êtes dans : Accueil > Tribunes libres >

Sécurité, RGPD, code de la santé publique : les ports USB devraient-ils rester fermés ?

Charles Blanc-Rolin , MARDI 05 FéVRIER 2019Les ports USB des postes clients, des serveurs, des tablettes, des smartphones, sans oublier les dispositifs médicaux, sont, au-delà du vecteur de communication dont la simplicité d’utilisation est enfantine, une véritable source de problèmes en tout genre pour la sécurité de nos SI de santé, ainsi que des données de nos patients.

Une étude publiée par l’éditeur d’antivirus Avira en 2017, démontrait l’usage intensif des périphériques de stockage USB en France. En effet, selon son rapport [1], le logiciel malveillant le plus répandu en France sur l’année 2016, était le ver Verecno, un malware dont la spécificité est la transmission via des périphériques USB.

D’après une étude menée dans le secteur de l’industrie [2], auprès de 50 entreprises réparties sur 4 continents, la société Honeywell indique que l’USB est un vecteur de menace majeur car 44 % des entreprises du panel présentaient des fichiers malveillants transmis via des périphériques de stockage USB.

Alors, j’entends souvent : « Il y a des moyens de se protéger de tout ça, les antivirus peuvent scanner les clés USB lorsqu’elles sont connectées, je ne vois pas où est le problème ». Déjà si les « antivirus » avaient un taux de détection et d’interception des malware de 100 %, ça se saurait. Ensuite, il est important de mesurer l’ensemble des risques et de les comparer au besoin. Quelle est la nécessité d’utiliser des périphériques de stockage USB dans un système d’information de santé ? L’usage de clés USB n’est pas un besoin, mais une solution, une mauvaise solution.

Si le besoin est de partager des informations, il existe de nombreuses autres solutions permettant de remplir cette tâche, messagerie, serveur de fichier, solutions de partages de fichiers internes / externes, MSSanté, DMP, bref, les solutions ne manquent pas.

Si l’on se penche maintenant sur les risques, au-delà de l’« infection » possible ou le risque de destruction matérielle (USB Killer [3]). Il existe un risque important de fuite de données, et notamment de données à caractère personnel (#RGPD), ainsi que des données de santé.

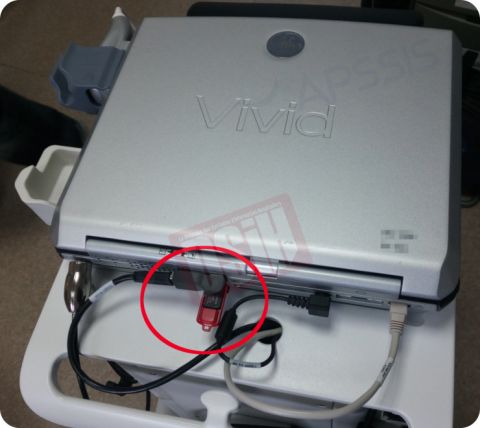

La clé USB du médecin retrouvée sur cet échographe est-elle certifiée HDS ?!? Est-elle chiffrée ? Est-elle « propre » ? Le DM est-il toujours conforme à son marquage CE suite au « plug » de cette clé ? Les patients courent-ils un risque ? Si le médecin l’a oublié sur ce DM, ne serait-il pas en capacité de l’égarer ailleurs ?

Alors le jeu en vaut-il la chandelle ? Selon moi, non.

USB Type-C Authenticationà la rescousse ?

Le consortium USB Implementers Forum (USB-IF), a annoncé en ce début d’année le lancement du programme visant à implémenter l’authentification des périphériques et câbles USB directement dans le protocole USB (C) [4]. Si le fait d’autoriser uniquement des chargeurs (pour les tablettes et smartphones), des câbles ou des périphériques USB divers à être connectés peut apparaître comme légitime en matière de sécurité, tout cela ne va-t-il pas créer de nouveaux risques ? Des risques de compatibilité et de monopole par exemple ? Ce sera selon moi le leitmotive des constructeurs qui implémenteront USB Type-C Authentication. Sous prétexte de mettre en place une solution de sécurité pour nous « protéger », les constructeurs obligeront à utiliser uniquement les chargeurs et autres périphériques USB qu’ils fabriquent. Fini le chargeur adaptable à 5€ qui faisait la joie de votre porte-monnaie. L’USB-IF a également annoncé sa collaboration avec un partenaire unique pour la gestion des PKI. Là encore se pose la question de la non mise en concurrence.

Si cette solution peut améliorer certains aspects de sécurité, comme les chargeurs USB qui siphonnent les données des smartphones, elle ne résoudra pas tous les problèmes de « contamination » et de fuite de données, et ne devrait en aucun cas changer la donne en matière de politique de sécurité vis à vis de l’utilisation de périphériques USB.

Vous noterez que les RSSI ne sont jamais contents...

[1] https://blog.avira.com/fr/safer-internet-day-2017/

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS